Introdução E-mail Spoofing Impacto técnico do e-mail spoofing Impacto de negócio do e-mail spoofing SPF Tipos de SPF Atributos do SPF DK...

Encontrando possíveis vulnerabilidades de e-mail spoofing

Pentesting Android P.4 - Eng. Reversa

INTRODUÇÃO ANÁLISE ESTÁTICA x DINÂMICA CÓDIGO SMALI TÉCNICAS DE ENGENHARIA REVERSA Unzip e Backsmali Apktool Assinando um APK KeyStore ...

Pentesting Android P.3 - ADB

INTRODUÇÃO ANDROID DEBUG BRIDGE - ADB Comandos ADB adb shell adb install adb shell pm list packages adb shell logcat adb...

Pentesting Android P.2 - Componentes de uma Aplicação

INTRODUÇÃO COMPONENTES DE UMA APLICAÇÃO ANDROID Activities Services Content Providers Broadcast Receivers Android Manifest Application i...

Pentesting Android P.1 - O Princípio

INTRODUÇÃO O PRINCÍPIO CRIPTOGRAFIA Criptografia Simétrica Criptografia Assimétrica Algorítmo de Hash Assinatura Digital Certificado Digital SS...

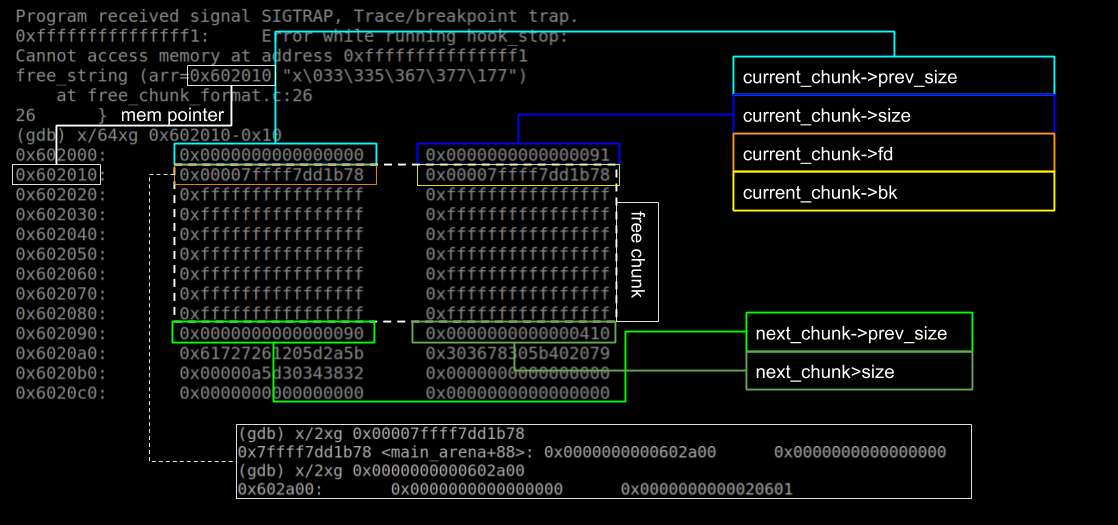

Heap Exploitation P.1

RESUMO Este estudo apresenta uma introdução às técnicas de exploração de memória dinâmica em binários para o sistema operacional Linux. Ao final deste laboratório, foi possível compreender a arqui...

Executando aplicações GUI em container no Linux

Neste artigo, vamos entender o processo que permite que executemos aplicações que utilizam GUI de dentro de um container. Este tipo de ação se torna útil no dia-a-dia, ainda falando em sec, pois p...

Criando uma Flask API REST com autenticação JWE

Esta API, faz parte do curso de Python ministrado por mim no Hacker Space Beco do exploit. O intuito de desenvolver uma API, faz parte do mindset de que “se você sabe construir, também sabe descon...

Hacking Dojo - Semana \x04

Dando continuidade no desafio do Hacking Dojo, hoje atacaremos a semana 04. Esta semana vamos atacar diretamente as linguagens mais utilizadas no Windows. Utilizando de PowerShell e as Macros do O...